Ruská kyberšpionážní skupina APT29 (také Cloaked Ursa, UAC-0029, Midnight Blizzard, Nobelium, Cozy Bear) je známá svou dva roky trvající spear-phishingovou kampaní DiplomaticOrbiter zaměřenou na diplomatické mise po celém světě.

Při spear-phishingových útocích skupina dlouhodobě využívá témata související s běžnými diplomatickými záležitostmi, jako jsou pozvánky na akce pořádané velvyslanectvím či běžná diplomatická vládní korespondence. Pro zvýšení pravděpodobnosti úspěchu se zaměřuje na osoby, které tento typ korespondence na velvyslanectví vyřizují v rámci své každodenní činnosti.

V nedávné kampani, kterou popsala výzkumná společnost Palo Alto, se APT29 zaměřila na diplomaty působící na Ukrajině, jimž poskytla něco, co všichni nově umístění diplomaté potřebují: vozidlo.

Kampaň začala zcela nevinnou a legitimní událostí, když diplomat polského zastupitelského úřadu v Kyjevě rozeslal v dubnu 2023 na různá tamní velvyslanectví inzerát s nabídkou prodeje vozu BMW řady 5. Titulek inzerátu, respektive přílohy, zněl BMW 5 for sale in Kyiv – 2023.docx.

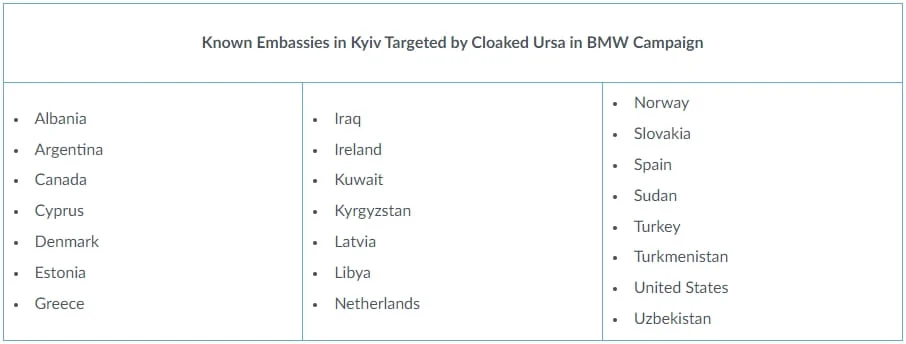

O dva týdny později, 4. května 2023, zaslala APT29 nelegální verzi tohoto inzerátu na nejméně 22 z 80 zastupitelských úřadů v Kyjevě (viz tabulka) a rovněž na turecké ministerstvo obchodu.

Známá zacílená velvyslanectví kampaně (Palo Alto)

V 80 % případů byly spear-phishingové zprávy směřovány na známé e-mailové adresy velvyslanectví, které se skládaly ze syntaxe country.embassy@mfa.gov[.]xx.

Zbývajících 20 % tvořily nezveřejněné e-mailové adresy zástupců velvyslanectví, kteří pro oficiální korespondenci používají bezplatné poskytovatele e-mailových služeb.

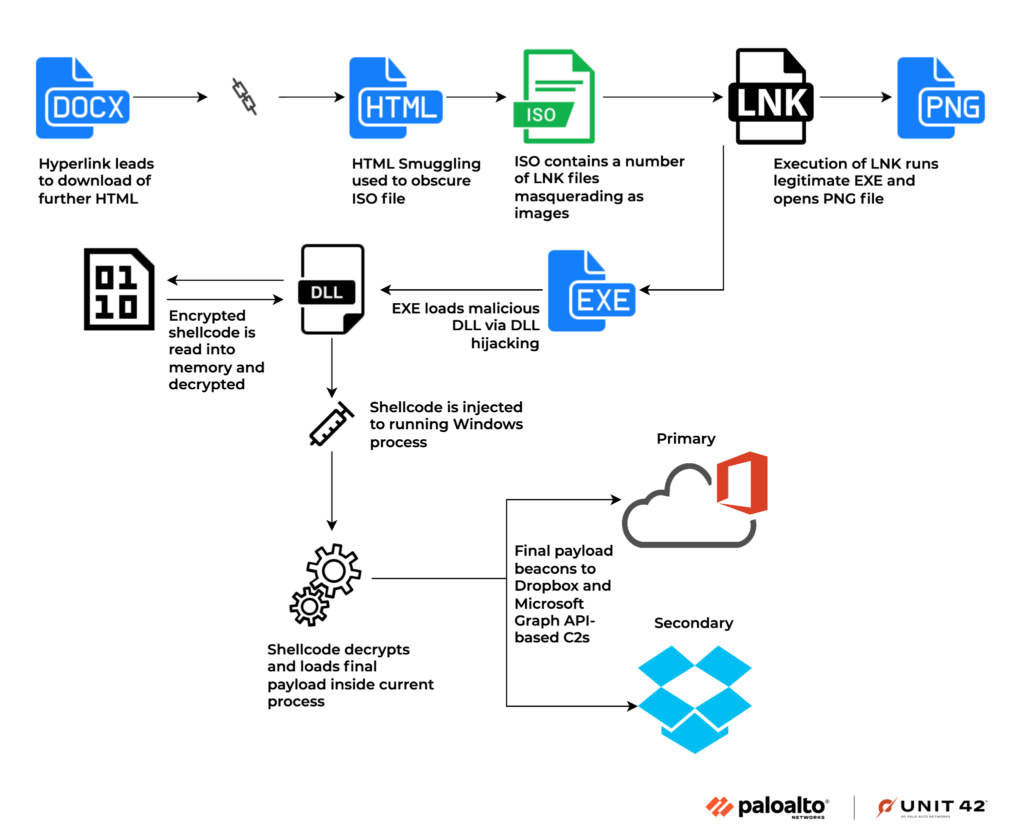

Když příjemce kliknul na odkaz v zaslaném inzerátu s nabídkou zobrazení více fotografií „More high quality photos are here“, služba zkracování URL (https[:]//t[.]ly/1IFg, https[:]//tinyurl[.]com/ysvxa66) jej přesměrovala na webovou stránku https[:]//resetlocations[.]com/bmw.htm, která pomocí techniky HTML smuggling doručila škodlivý loader EnvyScout.

Příklad návnady použité v kampani (Palo Alto)

Technika HTML smugglingu je v tomto případě využívána k automatickému stažení ISO souboru s názvem bmw.iso (SHA256 hash: 79a1402bc77aa2702dc5dca660ca0d1bf08a2923e0a1018da70e7d7c31d9417f). Během tohoto procesu ISO soubor zároveň odesílá požadavek HTTP GET na adresu URL https[:]//resetlocations[.]com/kll.php, která je s vysokou pravděpodobností určená k zaznamenávání úspěšného spuštění EnvyScout.

Řetězec událostí (Palo Alto)

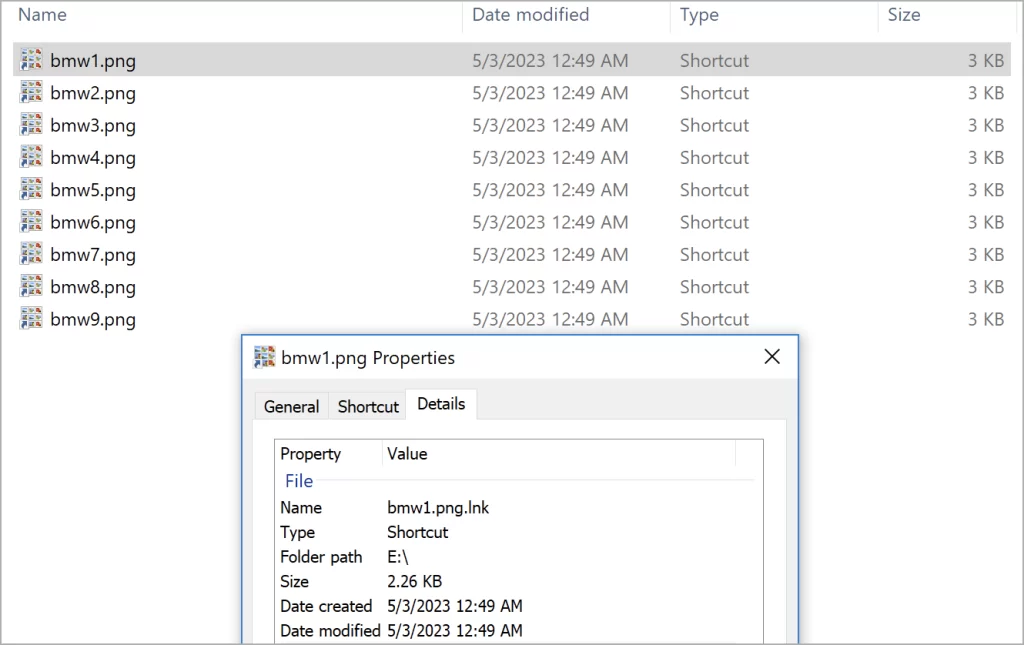

Soubor ISO obsahuje několik souborů LNK, které se na první pohled jeví jako obrázky typu PNG, a složku s názvem $Recycle.Bin.

Soubory zástupců, které vypadají jako PNG soubory (Palo Alto)

Složka $Recycle.Bin obsahuje skutečné soubory ve formátu PNG, tři soubory knihoven DLL, zašifrovanou datovou část a legitimní kopii aplikace Microsoft Word s názvem windoc.exe.

Pokud dojde k otevření souboru LNK (maskovaného formátem PNG), spustí se následující příkazový řádek cmd /c start .\$Recycle.Bin\windoc.exe && „.\$Recycle.Bin\bmw.png“. Název obrázku se změní v závislosti na souboru LNK, na který oběť klikne.

Příkazový řádek využívá legitimní soubor windoc.exe k načtení škodlivých komponent downloaderu AppvIsvSubsystems64.dll a Mso20Win32Client.dll prostřednictvím metody DLL hijacking search-order.

Škodlivý downloader obsahuje několik komponent, především ve formátu DLL, a využívá několik obfuskačních schémat, která se zdají být v kampani DiplomaticOrbiter nová a liší se od dříve pozorovaných variant (např. obfuskací instrukčních sad jazyka assembleru, anti-sandbox kontrolou a falešnými postupy alokace paměti, která ovlivňuje analýzu statického a dynamického malwaru.

Závěr

Rozsah cílů vlny kampaně DiplomaticOrbiter se shoduje s těmi, které byly s kampaní spojovány dříve, a které jsou rovněž v souladu s cílem plošného sběru zahraničních diplomatických informací ruské zahraniční zpravodajské služby SVR, pod kterou skupina APT29 s největší pravděpodobností spadá.

Je velmi pravděpodobné, že zneužitý inzerát o prodeji vozidla BMW byl APT29 získán kompromitací poštovního serveru jednoho z příjemců e-mailu, nebo jinou předchozí činností spojenou s kybernetickou špionáží.

Pozoruhodné v této kampani je zaměření výhradně na diplomatické mise na Ukrajině, což může do určité míry naznačovat zvýšenou snahu Kremlu aktuálně shromažďovat zpravodajské informace týkající se ukrajinských diplomatických snah s ohledem na budoucí vývoj současných mezinárodních vztahů. Ukrajina a její spojenci musí zůstat mimořádně ostražití vůči hrozbě kybernetické špionáže, aby zajistili bezpečnost a důvěrnost svých informací, neboť APT neustále mění své postupy – včetně spear-phishingových návnad – aby zvýšily svou efektivitu.

Zároveň lze za velmi rizikové považovat používání bezplatných e-mailových služeb v oficiální diplomatické korespondenci, které představují riziko nejen pro samotné uživatele, ale zejména pro samotné diplomatické organizace. Nezamýšleným důsledkem může být zvýšení náročnosti monitorování a snížená schopnost pochopení potenciálních hrozeb.