Společnost Microsoft v pátek 19. ledna oznámila, že se její podnikové systémy staly terčem útoku hackerské skupiny napojené na stát. Důsledkem byla krádež e-mailů a příloh vedoucích pracovníků a dalších osob z právního oddělení a oddělení kybernetické bezpečnosti. Odhaduje se, že celá kampaň byla zahájena koncem listopadu 2023.

Microsoft připsal útok ruské skupině, kterou sleduje pod názvem Midnight Blizzard (dříve Nobelium, známá také jako APT29, BlueBravo, Cloaked Ursa, Cozy Bear a The Dukes). Skupina spadá do působnosti ruské služby vnější rozvědky SVR. Společnost také uvedla, že po odhalení kompromitace dne 12. ledna okamžitě podnikla kroky k prošetření narušení a zmírnění škodlivé aktivity.

Podle Microsoftu „útočník použil taktiku password spraying (pozn. útočník zkouší jedno heslo k prolomení mnoha účtů naráz) k napadení staršího neprodukčního testovacího účtu, čímž se dostal do prostředí společnosti, a poté použil oprávnění tohoto účtu k přístupu k velmi malému procentu firemních e-mailových účtů společnosti Microsoft, včetně členů vrcholového vedení a zaměstnanců v oblasti kybernetické bezpečnosti, práva a dalších, a exfiltraci některých e-mailů a přiložených dokumentů.“

Povaha zacílení účtů naznačuje, že hackeři chtěli získat přístup k informacím, které se týkají jich samotných. Microsoft zdůraznil, že útok nebyl důsledkem žádné bezpečnostní chyby v jeho produktech a že neexistují žádné důkazy o tom, že by protivníci získali přístup k zákaznickým prostředím, produkčním systémům, zdrojovému kódu nebo systémům umělé inteligence.

Technologický gigant nicméně nezveřejnil, kolik e-mailových účtů bylo infiltrováno a k jakým informacím získali útočníci přístup. Pouze uvedl, že probíhá proces informování zaměstnanců, kteří byli v důsledku incidentu zasaženi.

Hackerská skupina Midnight Blizzard si vybrala Microsoft za svůj cíl už dvakrát – jednou v prosinci 2020, kdy odcizila zdrojový kód týkající se nástrojů Azure, Intune a Exchange, a podruhé v červnu 2021, kdy pronikla ke třem jeho zákazníkům prostřednictvím stejné taktiky password spraying a za pomocí útoků hrubou silou (brute-force).

„Tento útok však poukazuje na přetrvávající riziko, které pro všechny organizace představují dobře vybavené hackerské skupiny, jako je Midnight Blizzard,“ uvedlo Microsoft Security Response Center (MSRC).

Hewlett Packard je další obětí Midnight Blizzard

Jen pár dnů po oznámení Microsoftu vyšla najevo kompromitace další významné technologické společnosti Hewlett Packard Enterprise (HPE) ze strany Midnight Blizzard. HPE kompromitaci oznámila formou povinného hlášení incidentu u Komise pro kontrolu cenných papírů Spojených států (SEC) dne 19. ledna 2024, které bylo publikováno dne 24. ledna 2024.

V hlášení HPE uvedla, že ke kompromitaci došlo již v květnu 2023 a společnost byla informována o incidentu dne 12. prosince 2023. To znamená, že útočník udržoval neautorizovaný přístup do cloudového e-mailového prostředí HPE po dobu přesahující šest měsíců.

Společnost HPE dále uvádí, že se útočníkovi podařilo odcizit data z „nízkého procenta“ e-mailových účtů společnosti. Midnight Blizzard cílil na jednotlivce pracující v kybernetické bezpečnosti, marketingu, několika business segmentech a dalších organizačních funkcích. Není známo, jestli útok cílil i na vedení společnosti, jak tomu bylo v případě Microsoftu, ale výčet obětí ve vyjádření HPE je natolik obecný, že se to nedá vyloučit.

Kdo stojí za útokem

Skupina Midnight Blizzard se do veřejného povědomí dostala v roce 2016 ve spojitosti s kompromitací systémů Demokratické strany v USA v průběhu volební kampaně. Neméně významný byl vysoce pokročilý útok přes dodavatelský řetězec na aktualizační proces společnosti SolarWinds, který vedl k distribuci 18 000 infikovaných aktualizací a kompromitaci nejméně devíti federálních úřadů a 100 společností jen v USA.

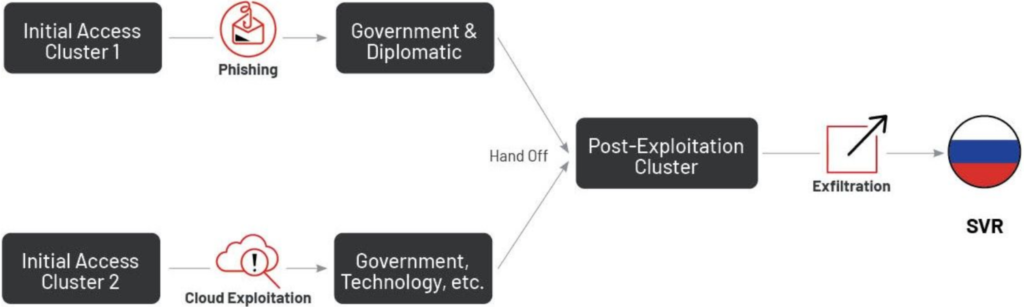

Společný report Mandiantu a Google Threat Analysis Group (TAG) rozvíjí myšlenku, že v rámci skupiny existují alespoň dva různé specializované klastry. Jeden se věnuje sběru informací spojených s ruskou invazí na Ukrajinu, druhý se zabývá právě útoky proti cloudovým službám Microsoftu.

Během příprav na ukrajinskou protiofenzívu v první polovině roku 2023 zaznamenaly výše zmíněné společnosti nárůst četnosti a rozsahu phishingových operací skupiny APT29. Ty směřovaly především proti zahraničním velvyslanectvím na Ukrajině a na širokou škálu diplomatických zastoupení v Kyjevě, včetně zastoupení partnerů Moskvy. Na základě načasování a zaměření těchto aktivit je velmi pravděpodobné, že cílem bylo pomoci ruské zahraniční zpravodajské službě (SVR) při shromažďování zpravodajských informací týkajících se důležité fáze války.

Zvýšená aktivita APT29 v oblasti phishingu na Ukrajině se objevila současně s nárůstem rutinních špionážních operací skupiny proti globálním diplomatickým subjektům. V rámci těchto operací se APT29 nadále prioritně zaměřovala na evropská ministerstva zahraničních věcí a velvyslanectví, ale pokračovala také v operacích, které mají globální rozsah a ilustrují dalekosáhlé ambice a zájmy Ruska v jiných regionech. Právě tuto aktivitu skupiny – zaměřenou na „diplomatický phishing“ – považují společnosti za operačně odlišnou od kampaní zaměřených na získání přístupu ke cloudovým produktům společnosti Microsoft.

Odlišné klastry získání počátečního přístupu APT 29 (Mandiant)

Přestože zneužívání zaměřené na cloudové služby ze strany APT29 může vést ke kompromitaci diplomatických subjektů, rozdíly v rozsahu, kvalitě a způsobech zacílení obou linií naznačují, že se s velkou pravděpodobností jedná o odlišné skupiny operující s různými prioritami a úrovněmi schopností. Přesto se v jejich aktivitě významně překrývají metody využívané po kompromitaci. Takový proces může naznačovat, že jakmile více různých týmů získá prvotní přístup do organizací, předá je do vyšší úrovně centralizovanému týmu, který následně provede jejich zneužití a průnik do samotných systémů kompromitovaných organizací.

Zdroj: thehackernews.com, msrc.microsoft.com, mandiant.com, sec.gov (HPE), sec.gov (Microsoft)