V kybernetickém světe se děje stále něco nového! Neskrýváme naše nadšení z nových M-Trends, z pozitivního přístupu severokorejské skupiny Kimsuky k ChatGPT a upgradu „Energy“ arzenálu Sandwormu, který přichází s novým backdoorem KAPEKA.

Obsah:

- Výroční zpráva společnosti Mandiant M-Trends: Dobré zprávy, ale…

- Ruská APT skupina Sandworm využívá ve svých útocích ve východní Evropě backdoor KAPEKA

- Severokorejská APT Kimsuky zefektivněla své kybernetické operace prostřednictvím AI

Výroční zpráva společnosti Mandiant M-Trends: Dobré zprávy, ale…

(23.4.2024, Mandiant)

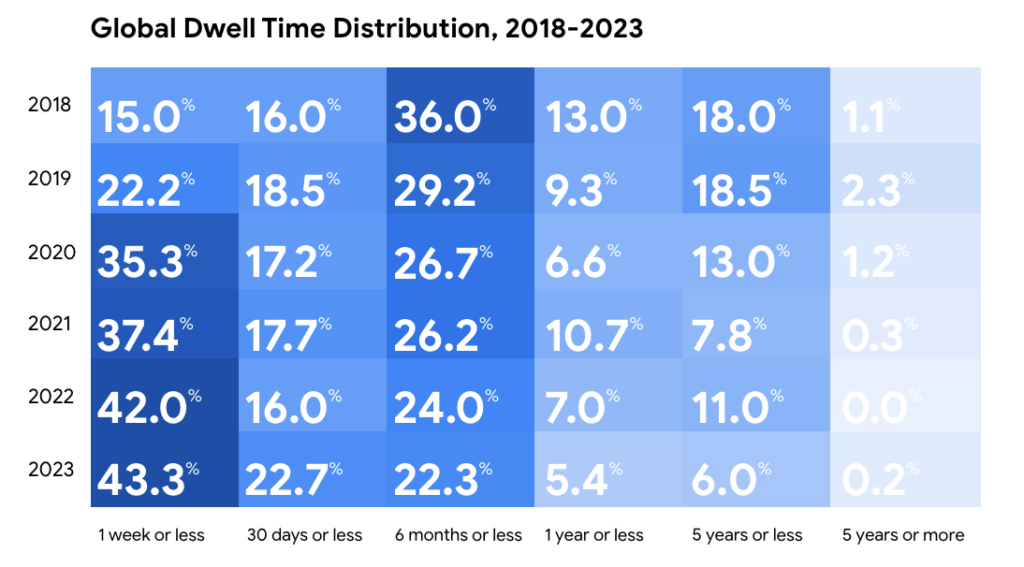

Kyberbezpečnostní společnost Mandiant publikovala již po patnácté M-Trends, výroční zprávu o hlavních trendech v kybernetické bezpečnosti. Data za rok 2023 ukazují na významný pozitivní vývoj: tzv. „dwell time“, tj. časové období mezi počátkem incidentu a jeho detekcí napadenou nebo externí organizací, se meziročně výrazně snížil z 16 na 10 dnů. Hodnota údaje je medián, tj. v polovině pozorovaných případů byl incident detekován za 10 dnů a méně, ve druhé polovině za více než 10 dnů. Ještě výraznější je pokrok na straně obránců v porovnání s historickými daty. V roce 2011 byl medián dwell time 416 dnů a o pět let později to bylo 99 dnů. Stručně řečeno, obránci se brání lépe, než kdykoliv v minulosti. Mandiant ovšem upozorňuje na vysoké množství ransomwarových útoků, které se loni, po poklesu v roce 2022, vrátily na úroveň z roku 2021, tj. 23 % všech incidentů. Proč je to důležitý údaj v souvislosti s dwell time? Ransomwarové útoky tlačí medián dwell time dolů z prostého důvodu: napadená organizace si obvykle všimne ransomwarového útoku brzy po začátku kompromitace, ať už z důvodu nedostupnosti služeb a systémů nebo z požadavku o výkupné.

Global Dwell Time 2018-2023 (Mandiant)

Co potřebujete vědět:

- Zneužití zranitelnosti bylo v roce 2023 nejčastějším prvotním vektorem útoku. Celkem 38 % případů kompromitace bylo důsledkem zneužití zranitelnosti. O rok dříve to bylo 32 %. Phishing se umístil s výrazným odstupem na druhém místě, když klesl na 17 % počátečních infekcí z 22 % v roce 2022.

- Zneužívání zranitelností nultého dne bylo v roce 2023 významně spojeno s kyberšpionážními skupinami z Čínské lidové republiky (ČLR), které se zaměřily zejména na tzv. okrajová „edge“ zařízení, jako jsou e-mailové brány, VPN nebo firewally.

- Mandiant zaznamenal v loňském roce 97 unikátních zranitelností nultého dne, o 56 % více než v roce 2022.

- Společnost Mandiant zaznamenala nárůst počtu kompromitací cloudových identit nakonfigurovaných s vícefaktorovým ověřováním (MFA).

- S tím, jak se zavádění MFA stává v organizacích běžnou záležitostí, se útočníci zdokonalují ve způsobech jeho obcházení. Významná je rostoucí oblíbenost webových proxy serverů nebo phishingových stránek, které jsou schopné obejít většinu implementací MFA tím, že se zaměřují na krádež přihlašovacích tokenů.

Komentář Cybule: Schopnost obránců detekovat útoky rychleji je bezpochyby pozitivní vývoj, ale významné problémy přetrvávají. Téměř polovina incidentů zahrnuje případy, kdy k detekci došlo mezi 30 dny až šesti měsíci od počátku incidentu. To už je více než dostatek času, aby útočník splnil své cíle a bez detekce se stáhnul. Mandiant sám upozorňuje na skutečnost, že jeho vlastní red teamy (tj. týmy, které simulují chování útočníka) jsou schopné splnit své úkoly (v kyberbezpečnostní terminologii se používá termín „actions on objectives“) do pěti dnů od napadení daného systému. V neposlední řadě je důležité upozornit na skutečnost, že pozorování Mandiantu je založené na datech zákazníků Mandiantu a incidentech, které společnost pomáhala zvládat. Je mnoho společností a organizací, které incidenty řeší bez asistence zvnějšku nebo si služby společností jako je Mandiant nemohou finančně dovolit. Přesto M-Trends poskytují významný vhled do vývoje v oblasti obrany proti kybernetickým útokům od jedné z nejvýznamnějších společností v oblasti cyber threat intelligence a incident response a redakce Cybule doporučuje si report přečíst celý.

Ruská APT skupina Sandworm využívá ve svých útocích ve východní Evropě backdoor KAPEKA

(17.4.2024, The Hacker News)

Ruská APT skupina Sandworm (GRU) využívá ve svých kampaních, zaměřených na východní Evropu, doposud nepozorovaný backdoor KAPEKA. Backdoor byl objeven v útocích na dopravní a logistické společnosti v Estonsku a na Ukrajině. Malware je aktivní nejméně od roku 2022 a disponuje řadou funkcí, které zahrnují krádež přihlašovacích údajů, provádění destruktivních útoků, získávání vzdáleného přístupu k zařízením a nasazování ransomwaru.

Co potřebujete vědět:

- Za backdoorem stojí ruská kyberšpionážní skupina Sandworm (aka APT44, Seashell Blizzard).

- Microsoft malware sleduje pod označením KnuckleTouch.

- Nástroj se překrývá s dřívějšími nástroji Sandwormu jako jsou GreyEnergy a ransomware Prestige.

- Existuje proto zřejmá obava, že by backdoor KAPEKA mohl být použit k nasazení tohoto ransomwaru.

- Technické detaily backdooru KAPEKA: knihovna DLL pro Windows napsaná v C++, obsahuje vestavěnou konfiguraci pro komunikaci s C2 serverem, vydává se za doplněk aplikace Microsoft Word, sbírá informace o kompromitovaném hostu, vyznačuje se schupností multithreading (umožňuje více přihlášených uživatelů nebo vícero příkazů od stejného uživatele ve stejný čas), načítá příkazy, zpracovává je a exfiltruje data.

Komentář Cybule: Backdoor Kapeka představuje značné riziko nejen pro východoevropské země. Jeho flexibilita a široká škála funkcí z něj činí vážnou hrozbu, a to především k jeho vazbám na ruskou APT skupinu Sandworm. Lze předpokládat, že KAPEKA je nástupcem malwaru GreyEnergy, který sám o sobě nahradil BlackEnergy, jenž byl v roce 2015 použit k útoku na ukrajinskou energetickou síť. Zároveň je možné, že skupina má zvláštní zájem o dopravní a logistické společnosti, u kterých lze spatřovat podobnosti s dřívějšími útoky Sandwormu, které pomocí ransomwaru Prestige zaútočily na logistický průmysl v Polsku a na Ukrajině.

Severokorejská APT Kimsuky využívá AI k zefektivnění svých kybernetických operací

(16.4.2024, ProofPoint)

Severokorejská APT skupina Kimsuky (Emerald Sleet, TA427, APT43, THALLIUM), která spadá pod Reconnaisance General Bureau, začala nově při svých kampaních využívat umělou inteligenci (AI). Tyto aktivity zahrnují především výzkum zranitelností, generovánání obsahu využívaného k vlivovým operacím a hlavně přípravu cíleného spearphishingu. Jak poslední kampaň Kimsuky vypadala se dočtete níže.

Co potřebujete vědět:

- Kimsuky využila ChatGPT k vyhledávání odborníků a think-tanků na Severní Koreu a vytváření spearphishingových zpráv.

- Tyto odborníky se následně snažila napodobit spoofingem adres odesílatelů, zneužitím laxních DMARC (Domain-based Message Authentication, Reporting, and Conformance) politik a typosquattingem.

- Cílem byla „neškodná konverze“ za účelem navázání dlouhodobého kontaktu a získání strategicky důležitých informací pro severokorejský režim.

- E-mailová zpráva obsahovala trackovací pixel.

- Trackovací pixel je využíván v rámci fáze průzkumu (reconnaissance) a slouží k ověření, zdali jsou cílené e-mailové adresy aktivní. Rovněž umožňuje získat základní informace o síťovém prostředí oběti (User-Agent, IP adresa, čas, kdy uživatel e-mail otevřel).

- Cílem této kampaně nebyla kompromitace sítě oběti, ale získání zpravodajských informací. Aktér žádá oběti, aby sdíleli své myšlenky týkající se severokorejské politiky – např. vyhlídky spojené s jaderným programem ROK, využití jaderných zbraní v konfliktu mezi Čínou a Tchaj-wanem, aj.

Komentář Cybule: Kimsuky patří v současné době k jedněm z nejvíce aktivních severokorejských APT skupin. V této kampani se útočníci vydávali za odborníky v oblasti akademické sféry a žurnalistiky s cílem získat strategické informace důležité pro severokorejský režim. Novinkou v této kampani jsou trackovací pixely – v předchozích letech je bylo možné pozorovat u jiných aktérů. Trackovací pixely nepředstavují zdaleka nejzávažnější kybernetickou hrozbu a je možné se proti nim velmi jednoduše bránit. Většina e-mailových klientů nabízí možnost blokovat automatické načítání obrázků v e-mailech. To zabrání tomu, aby sledovací pixely odesílaly informace odesílateli, když otevřete e-mail. Případně existuje mnoho rožšíření prohlížečů pro blokování sledovacích pixelů a dalších podezřelých zdrojů (např. Privacy Badger, Pixel Block). I zde ovšem platí, že důvěryhodnost rozšíření prohlížečů je třeba ověřit a legitimní rozšíření pravidelně aktualizovat. V opačném případě se takové rozšíření může stát kybernetickou hrozbou. O tom ale někdy příště.