S koncem měsíce vám přinášíme tři články, které nás v redakci zaujaly. Nejprve se podíváme na vývoj ransomwarových útoků v roce 2024 a rovnou si nastíníme predikci na rok 2025. Už jste slyšeli o Gamacopy? Tento státní aktér napodobuje metody ruské APT skupiny Gamaredon a budí stále větší pozornost. Nakonec se zaměříme na to, jak kyber útočníci využívají umělou inteligenci, konkrétně jazykový model Gemini AI od Googlu.

Příjemné čtení!

Tým Cybule

Obsah:

- Ransomware v roce 2024: Trendy, útočníci a predikce pro rok 2025

- GamaCopy: Nová hrozba napodobující ruskou skupinu Gamaredon

- Google: Státní aktéři používají AI k základním úkonům

Ransomware v roce 2024: Trendy, útočníci a predikce pro rok 2025

(21.01.2025, Intel471)

V roce 2024 bylo zaznamenáno 4205 vyděračských a ransomware útoků, čímž došlo k mírnému poklesu oproti roku 2023, kdy bylo zaznamenáno 4429 útoků. Navzdory tomuto poklesu zůstává ransomware vážnou hrozbou, ať už díky tradičním ransomwarovým skupinám nebo novým aktérům využívajícím pokročilé techniky a sofistikované taktiky s dopadem na širokou škálu odvětví. Přes významné narušení infrastruktury ze strany policie, byla nejaktivnějším hráčem v roce 2024 skupina LockBit, která stála za 407 útoky a primárně cílila na organizace v Severní Americe a Evropě. V oblasti ransomwaru jako služby (RaaS) nově získala na věhlasu skupina RansomHub, která zasáhla 395 obětí a stala se jedním z klíčových aktérů v této oblasti.

Co potřebujete vědět:

- Spojené státy americké byly nejvíce zasaženou zemí, s více než 50 % případů. Následovaly Kanada a Spojené království, což potvrzuje trend rostoucího zaměření na ekonomicky vyspělé trhy.

- Skupina LockBit, proslulá svou vysokou úspěšností a pokročilými metodami, se v roce 2024 ocitla pod silným tlakem po operaci Cronos, která vedla k infiltraci a narušení její data leak site. Tento zásah vyústil v zatčení klíčových členů, včetně ruského občana Dmitrije Jurjeviče Choroševa, spolu s několika dalšími. V reakci na to Spojené království uvalilo sankce na 16 osob, zatímco USA a Austrálie přijaly obdobná opatření proti jednotlivcům napojeným na tuto hackerskou skupinu. Navzdory těmto zásahům LockBit v roce 2024 obnovil svůj blog a nadále si udržel pozici nejaktivnější ransomwarové skupiny. Počet jejích obětí však klesl o více než 50 % oproti roku 2023, což lze přičíst ztrátě důvěry v jejich metody, poškození reputace a oslabení vztahů s klíčovými partnery.

- Mezi nejvýznamnější nově vzniklé ransomwarové gangy, které v nadcházejícím roce získají jistě na věhlasu patří KillSec (alias KillSec Nitrogen), Sarcoma a Funkse. Tyto skupiny se zaměřují na menší, ale zranitelné cíle, což naznačuje strategii orientovanou na snadno napadnutelné a méně chráněné organizace.

- RansomHub se od svého vzniku v únoru 2024 stal jednou z nejaktivnějších skupin, přičemž během roku vykázal 409 útoků. Tento nárůst aktivity je spojen s výhodnými podmínkami pro afiliates (90% podíl na výkupném), což přilákalo nové operátory, včetně známých hackerů jako jsou n3on a notchy. Skupina se soustředila především na sektor zdravotnictví a biotechnologií, kde provedla 47 útoků. Díky přilákání členů skupiny Scattered Spider a využívání jejich nástrojů a technik si RansomHub zajistil pokračující vysokou úroveň aktivit.

- RansomHub vykazuje preference pro snadno napadnutelné cíle s nízkými příjmy, nicméně skupina byla schopná napadnout také organizace s ročními příjmy nad 500 milionů USD, což ukazuje na její schopnost realizovat útoky i na významné cíle.

Komentář Cybule: Pro rok 2025 lze očekávat, že trend diversifikace ransomwaru bude pokračovat, přičemž nové varianty a taktiky mohou nabídnout kyberzločincům nové způsoby obcházení ochranných mechanismů a zajištění vysokých částek za výkupné. Významný růst v počtu variant ransomware ukazuje na neustálý vývoj hrozeb a adaptaci kyberzločinců na změny v bezpečnostních opatřeních. Skupiny jako KillSec, Sarcoma a Funkse mohou představovat klíčové hrozby v nadcházejícím roce, zatímco RansomHub si pravděpodobně udrží svou pozici dominantní RaaS platformy, přičemž bude i nadále zaměřen na cílení na zranitelné sektory, především zdravotnictví a biotechnologie. Pro organizace, které čelí těmto hrozbám, bude klíčové zaměřit se na implementaci silnějších obranných strategií, včetně vícefaktorové autentifikace, pravidelných záloh dat a školení zaměstnanců o kybernetických hrozbách, s cílem minimalizovat riziko úspěšného útoku.

GamaCopy: Nová hrozba napodobující ruskou skupinu Gamaredon

(23.1.2025, TheRecord)

Útočníci sdružení pod názvem GamaCopy vedou kybernetické útoky proti rusky mluvícím subjektům, přičemž využívají taktiky podobné skupině Gamaredon, která je spojována s ruskou FSB. Hlavním nástrojem útoků je UltraVNC, distribuovaný prostřednictvím spear-phishingových kampaní a maskovaný jako soubor související s Microsoft OneDrive.

Co potřebujete vědět:

- Skupina GamaCopy kopíruje TTP (taktiky, techniky a postupy) hackerské skupiny Gamaredon, známé svými útoky na Ukrajinu. Kampaň využívá phishingové e-maily s vojenskou tematikou v ruském jazyce.

- Výchozí bod útočného řetězce se shoduje s tím, který podrobně popsala ruská kyberbezpečnostní společnost Kaspersky, kdy self-extracting (SFX) archiv vytvořený pomocí programu 7-Zip slouží jako prostředek pro nasazení paylodu. Ten zahrnuje batch skript, který je zodpovědný za doručení UltraVNC a zároveň za zobrazení návnadovho dokumentu PDF. Soubor UltraVNC nese název „OneDrivers.exe“, což je pravděpodobně snaha vyhnout se detekci tím, že je vydáván za binární soubor spojený se službou Microsoft OneDrive.

- Aktivita má několik společných rysů s kampaněmi Core Werewolf, včetně použití souborů 7z-SFX k instalování a spuštění UltraVNC, portu 443 pro připojení k serveru a použití příkazu EnableDelayedExpansion.

- Core Werewolf (také známé jako Awaken Likho nebo PseudoGamaredon) nicméně využívá jiný nástroj pro vzdálenou správu – MeshCentral. GamaCopy je jedním z mnoha aktérů, kteří se v souvislosti s rusko-ukrajinskou válkou zaměřili na ruské organizace, stejně jako Sticky Werewolf (aka PhaseShifters), Venture Wolf a Paper Werewolf.

- Skupina důmyslně používá nástroje s otevřeným zdrojovým kódem, což jí umožňuje skrytě provádět své aktivity a zároveň znemožňuje jednoznačné přiřazení k určitému státu či organizaci.

Komentář Cybule: Kampaň GamaCopy ukazuje, jak složité je jednoznačně přiřadit kybernetické útoky konkrétním aktérům. Napodobování známých taktik a využívání open-source nástrojů nejen komplikuje detekci, ale také umožňuje útočníkům odvést pozornost od skutečných motivů a původu operace. Navzdory podobnostem GamaCopy s Gamaredonem existuje několik rozdílů v jejich kampaních. Například Gamaredon primárně používá phishingové návnady v ukrajinštině, zatímco GamaCopy využívá ruské. Analýza také odhalila, že útočný řetězec GamaCopy zahrnující UltraVNC se výrazně liší od Gamaredonu.

Google: Státní aktéři používají AI k základním úkonům

(29.1.2025, Google)

Google Threat Intelligence Group (GTIG) publikovalo analýzu zneužívání generativní AI kybernetickými aktéry. Analýza se konkrétně zaměřuje na zneužívání Gemini AI, LLM vyvinutého Googlem. GTIG došla k závěru, že ačkoli jsou AI nástroje užitečné pro kybernetické aktéry, prozatím se nestaly transformační silou. Google zjistil, že aktéři hrozeb primárně využívají generativní AI pro běžné úkoly, jako je troubleshooting, vyhledávání, analýzu a vytváření obsahu. Nejčastěji je používají k urychlení svých kampaní — například generováním kódu pro malware nebo vytvářením obsahu pro phishingové e-maily. Menší část se pak zaměřuje na manipulaci Gemini AI s cílem obejít bezpečnostní opatření, což jim umožňuje provádět nelegitimní aktivity.

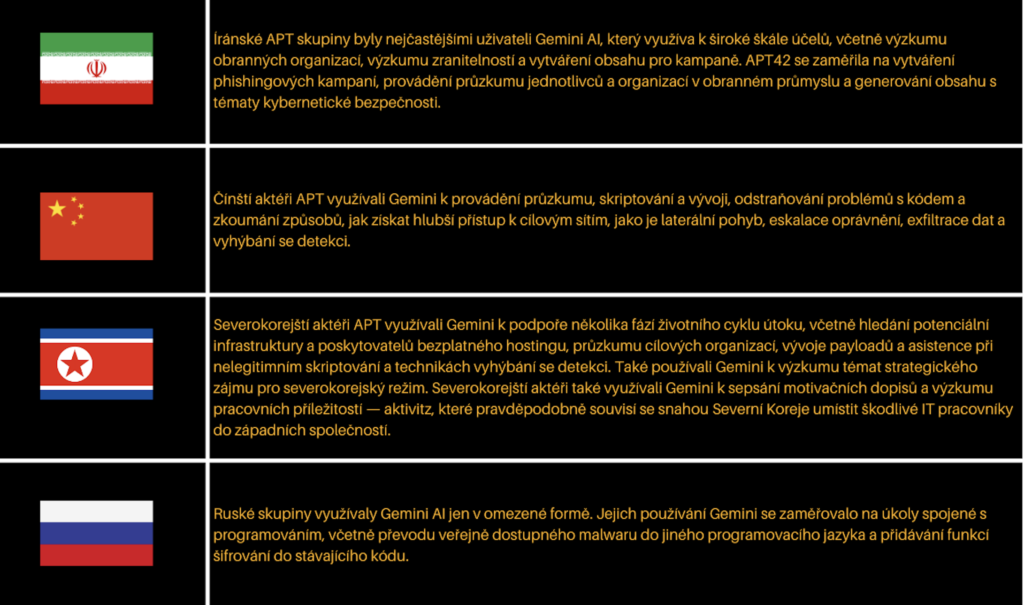

Způsoby využití Gemini AI státními aktéry (text z Google Cloud)

Co potřebujete vědět:

- Google nenalezl žádné důkazy o originálních nebo trvalých snahách těchto aktérů provádět útoky pomocí promptů; spíše se spoléhali na základní strategie, jako je přeformulování promptů nebo jejich opakování, což většinou selhalo. Aktuální interakce útočníků s Geminim se primárně zaměřují na základní úkoly, jako je výzkum a generování obsahu, spíše než na sofistikované nebo nové techniky útoků.

- Většina pokusů o zneužití Gemini AI byla neúspěšná, což naznačuje, že i když nástroje AI mohou zlepšit produktivitu, zatím neumožňují průlomové schopnosti pro útočníky.

- Významná část pozorovaných zneužití byla spojena s aktéry podporovanými vládou, zejména z Íránu a Číny. Tito aktéři využívali Gemini v různých fázích cyklu útoku, včetně vyhledávání potenciální infrastruktury, průzkumu, výzkumu zranitelností a vývoje payloadů.

- Íránské APT skupiny byly nejaktivnějšími uživateli Gemini a využívali jej pro phishingové kampaně a výzkum zranitelností. Skupina APT42 používala Gemini v kampaních proti obrannému sektoru. Naopak severokorejští aktéři používali Gemini k podpoře snah o umístění škodlivých IT pracovníků do západních společností.

- Informační operace (IO) využívaly Gemini k různým účelům, včetně výzkumu, generování obsahu (například vytváření falešných person a zpráv), překladů a lokalizace, a k prozkoumání způsobů, jak rozšířit svůj dosah. Íránští aktéři informačních operací byli nejčastějšími uživateli Gemini, když tvořili až tři čtvrtiny veškerého pozorovaného využití Gemini AI mezi aktéry IO. Čínští a ruští aktéři IO využívali Gemini pro obecný výzkum a vytváření obsahu.

Komentář Cybule: Závěrem analýzy Google je, že používání AI/LLM nástrojů ze strany škodlivých aktérů není zásadně odlišné od používání těchto nástrojů běžným uživatelem. Doposud také platí, že přes různé techniky jailbreakingu (tj. obcházení bezpečnostních opatření), jsou bezpečnostní opatření převážně účinná. Přestože současné generativní AI nástroje zásadně nezvyšují schopnosti útočníků, jejich pokračující vývoj bude zcela jistě doprovázen aktivním používáním nových nástrojů ze strany kybernetických skupin.