Šestnácté vydání Cybulovin přináší tři případy, které spojuje tiché, ale cílené narušování důvěry — ať už ve stabilitu technologií, nebo bezpečnost institucí. Reuters odhalil, že v některých čínských solárních střídačích a bateriových uložištích byly nalezeny nepřiznané komunikační moduly, schopné navazovat spojení se servery výrobce. To znovu otevírá otázku, jestli se levnější technologie skutečně vyplatí — zejména pokud jde o bezpečnost energetických infrastruktur.

Ve stínu ozbrojeného konfliktu působí digitální hrozby s neméně cíleným dopadem. Turecká skupina Marbled Dust vede sofistikované útoky na kurdské organizace v Iráku, využívající phishing i zneužití lokální infrastruktury. Kyberprostor zde opět slouží jako prostředek k politickému a etnickému tlaku. A do třetice: APT28, nechvalně známá skupina napojená na ruskou GRU, zahájila tajnou špionážní kampaň „Operation RoundPress“, která zneužívala zero-day zranitelnosti v poštovních serverech jako Roundcube či MDaemon.

Příjemné čtení!

Tým Cybule

Obsah:

- Reuters: V čínských solárních střídačích a bateriových uložištích nalezeny nepřiznané komunikační moduly

- Turecká skupina Marbled Dust cílí na kurdské organizace v Iráku

- APT28 a tajná Operace RoundPress: Zero-day útoky na webmailové servery vládních institucí

Reuters: V čínských solárních střídačích a bateriových uložištích nalezeny nepřiznané komunikační moduly

(14.5.2025, Reuters)

Podle zpravodajské agentury Reuters americká ministerstva aktuálně přehodnocují rizika spojená s čínskými solárními střídači a bateriovými uložišti. V řadě testovaných zařízení čínských výrobců byly dle Reuters nalezeny nepřiznané komunikační moduly. To představuje zásadní bezpečnostní problém. Na komerčních a průmyslových instalacích solárních elektráren i bateriových uložišť se komunikace na servery výrobce v Číně typicky zakazuje na firewallu. Nalezené nepřiznané komunikační moduly by ale umožnily toto kompenzační opatření bez vědomí provozovatele obcházet. Použití nelegitimních komunikačních zařízení k obejití firewallů by mohlo být využito k náhlému hromadnému vzdálenému vypnutí střídačů nebo změně jejich nastavení, což by v důsledku mohlo destabilizovat elektrickou síť a vyvolat rozsáhlé blackouty, uvedli odborníci pro Reuters.Mluvčí čínské ambasády ve Washingtonu na dotaz Reuters uvedl: „Odmítáme zobecňování pojmu národní bezpečnosti, zkreslování a pomlouvání čínských infrastrukturních úspěchů.“

Co potřebujete vědět:

- Oba zdroje Reuters uvedly, že nemají oficiální povolení mluvit s médii a odmítli jmenovat čínské výrobce střídačů a baterií, kterých by se tento problém měl týkat. Americká vláda se k problému zatím oficiálně nevyjádřila. Na dotaz Reuters ohledně komentáře k celé situaci americké Ministerstvo energetiky (DOE) uvedlo, že neustále vyhodnocuje rizika spojená s novými technologiemi a že existují významné výzvy ohledně zveřejňování a dokumentace funkcionalit od výrobců.

- Oznámení přichází pár měsíců poté, co američtí senátoři představili zákon nazvaný „Decoupling from Foreign Adversarial Battery Dependence Act“, který zakazuje Ministerstvu vnitřní bezpečnosti USA nakupovat baterie od některých čínských subjektů počínaje říjnem 2027, kvůli obavám o národní bezpečnost. Tento návrh zákona byl 11. března postoupen Výboru pro vnitřní bezpečnost a vládní záležitosti Senátu a dosud nebyl přijat. Cílem je zabránit Ministerstvu vnitřní bezpečnosti v nákupu baterií od šesti čínských společností, které Washington považuje za těsně spojené s Komunistickou stranou Číny, případně čínskou armádou: Contemporary Amperex Technology Company (CATL), BYD Company, Envision Energy, EVE Energy Company, Hithium Energy Storage Technology Company a Gotion High-tech Company. Reuters dále uvádí, že podle tří osob obeznámených se situací se nyní připravuje podobný zákaz i pro čínské výrobce střídačů.

- Celá tato situace byla vyvolána incidentem s bateriovým uložištěm na vojenské základně Camp Lejeune v loňském roce, kdy se podle informací zpravodajského serveru ControlGlobal podařilo Číně k bateriovému uložišti připojit i poté, co byla veškerá známá síťová komunikace na bateriové uložiště zakázána správcem sítě vojenské základny.

- Odhalení Reuters přichází v době, kdy se vyostřuje diskuze o kybernetické bezpečnosti v energetické infrastruktuře také v Evropě. Organizace SolarPower Europe zveřejnila 29. dubna analytickou zprávu vypracovanou společností DNV, která identifikovala čínské solární střídače jako kritickou a zranitelnou bránu pro kybernetické útoky. Organizace European Solar Manufacturing Council (ESMC), která zastupuje zájmy evropských výrobců solárních komponent, označila zprávu DNV a následné oznámení o skrytých nepřiznaných komunikačních modulech za „velmi znepokojivou“ a vyzvala Evropskou komisi k okamžitému řešení této bezpečnostní krize.

- Některé země ale nečekají na rozhodnutí Bruselu a jednají okamžitě. Litevská vláda už v listopadu 2024 přijala zákon, který přikazuje provozovatelům bateriových uložišť, solárních a větrných elektráren blokovat Číně vzdálený přístup do instalací. Zákon zatím platí pouze pro instalace nad 100 kilowatt výkonu, ale litevský ministr energetiky Zygimantas Vaiciunas pro Reuters uvedl, že tento zákon bude rozšířen na instalace všech výkonů, tedy i rezidenční. V podobném duchu uvažuje i Estonsko. Generální ředitel Estonské zahraniční zpravodajské služby Kaupo Rosin uvedl, že pokud nedojde k zákazu čínských technologií, Estonsko může být vystaveno riziku vydírání ze strany Číny. Estonská ministerstva obrany a klimatu se k dotazu Reuters odmítla vyjádřit. Ve Velké Británii také aktuálně probíhá přezkum rizik využívání čínských technologií v sektoru obnovitelných zdrojů energie. Přezkum by měl být dokončen v řádu měsíců a zahrnuje i střídače, uvedl pro Reuters zdroj obeznámený s problematikou.

- Solární střídač je zařízení, které přeměňuje stejnosměrný proud (DC) ze solárních panelů na střídavý proud (AC), využitelný v běžné domácnosti. Je nezbytnou součástí každého fotovoltaického systému. Moderní střídače se chovají v podstatě jako IoT zařízení-umožňují vzdálený monitoring, OTA (over-the-air) updaty firmwaru a podobně. Bateriová úložiště slouží k ukládání přebytečné energie vyrobené například solárními panely nebo větrnými elektrárnami. Stejně jako střídače jsou i úložiště dnes vysoce digitalizovaná – umožňují vzdálený monitoring nebo inteligentní řízení nabíjení a vybíjení.

Komentář Cybule: V energetice se objevuje nebezpečný paradox. Evropa se v posledních letech aktivně snaží omezit svou závislost na ruském plynu, což je krok správným směrem a je zásadní pro energetickou bezpečnost a suverenitu. Zároveň však neděláme nic jiného, než že přecházíme z nezdravé závislosti na Rusku k nezdravé závislosti Číně. Evropská unie nezvládla zajistit dostatečnou diverzifikaci dodavatelských řetězců, ve kterých nyní majoritní procento drží Huawei, společnost vyloučená z telekomunikačního sektoru z důvodu obav z ohrožení národní bezpečnosti. Absurdní je, že v oblasti energetiky, kde riziko kybernetických útoků nebo vzdálené manipulace může mít okamžité katastrofální důsledky, zůstávají čínské technologie více méně bez kontroly. Je nejvyšší čas, abychom začali přistupovat k čínským technologiím v energetice se stejnou mírou opatrnosti jako k čínským technologiím v telekomunikacích. Pokud budeme i nadále ignorovat rizika spojená s čínskými technologiemi v obnovitelné energetice, riskujeme, že budeme čelit situaci, kdy zcela ztratíme kontrolu nad naší vlastní kritickou infrastrukturou. Současná situace je mimořádně vážná, zejména v kontextu geopolitického sbližování Číny s Ruskem.

Turecká skupina Marbled Dust cílí na kurdské organizace v Iráku

(12.5.2025, Microsoft)

Microsoft Threat Intelligence informoval o aktivitě aktéra Marbled Dust, který je pravděpodobně napojený na Turecko. Od dubna 2024 Marbled Dust aktivně zneužíval zranitelnost typu zero-day (CVE-2025-27920) v aplikaci Output Messenger. Tato zranitelnost umožňuje ověřenému uživateli nahrát škodlivé soubory do spouštěcího adresáře serveru, což může vést k přístupu ke komunikaci uživatelů. Významným cílem probíhající kampaně byla kurdská armáda působící v Iráku. Společnost Microsoft upozornila dodavatele, společnost Srimax, která následně vydala záplaty pro zneužitou zranitelnost a další identifikovanou chybu (CVE-2025-27921).

Co potřebujete vědět:

- Marbled Dust se dlouhodobě zaměřuje na vládní instituce a organizace v Evropě a na Blízkém východě, jejichž aktivity jsou v rozporu s tureckými zájmy, a také na subjekty v sektorech telekomunikací a informačních technologií.

- Konkrétním a významným cílem zdůrazněným ve zprávě Microsoftu jsou kurdské ozbrojené síly v iráckém Kurdistánu, autonomní části Iráku. Cílení na orgány kurdské autonomie je v souladu s širšími geopolitickými prioritami Turecka.

- Output Messenger je komerční software, který se skládá z klientské a serverové aplikace. Při těchto nových útocích na kurdskou armádu získali útočníci nějakým způsobem přístup k serverové části aplikace – konkrétně k Output Messenger Server Manageru – jako ověřený uživatel.

- Po objevení zneužití Microsoft Threat Intelligence zodpovědně oznámil zranitelnost společnosti Srimax, vývojáři Output Messengeru. Společnost Srimax od té doby vydala aktualizace (verze 2.0.63 řešící CVE-2025-27920 a záplatu pro CVE-2025-27921) k nápravě zranitelností a vyzývá uživatele k rychlé aktualizaci.

- Marbled Dust je pravděpodobně identický s aktérem sledovaným jako Sea Turtle a Cosmic Wolf, který je rovněž považovány za napojený na Turecko a má historii cílení na subjekty v Evropě a na Blízkém východě, často s využitím technik, jako je únos DNS a zneužívání veřejně přístupných aplikací pro účely špionáže.

Komentář Cybule: Přesná identifikace Marbled Dust není známa, ale dá se předpokládat, že skupina je řízena tureckou zpravodajskou službou MİT. Turecko dlouhodobě nelibě nese kurdskou autonomní vládu v Iráku, protože se obává dopadu případné samostatnosti iráckého Kurdistánu na vlastní kurdskou populaci a územní celistvost Turecka.

APT28 a tajná Operace RoundPress: Zero-day útoky na webmailové servery vládních institucí

(15.5.2025, ESET)

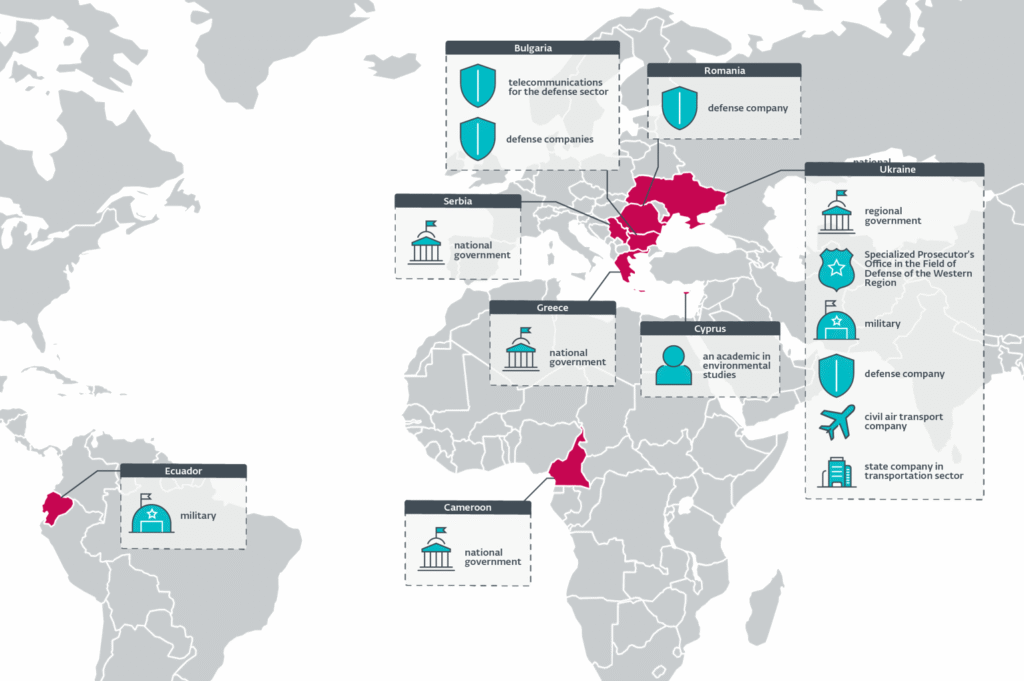

V květnu 2025 zveřejnila společnost ESET podrobnosti o cílené kyberšpionážní kampani, která dostala název Operation RoundPress. Za útokem stála ruská APT skupina APT28, známá také jako Fancy Bear. Útočníci zneužívali zranitelnosti typu XSS v populárních webmailových systémech a zaměřovali se na servery s vysokou informační hodnotou. Hlavním cílem bylo proniknout do konkrétních e-mailových účtů a získat přístup k citlivým datům. Mezi napadenými cíli převažovaly státní instituce a společnosti působící v oblasti obrany, zejména ve východoevropském regionu.

Mapa obětí operace RoundPress (ESET)

Co potřebujete vědět:

- Kyberšpionážní skupina APT28, napojená na ruskou vojenskou rozvědku GRU a známá jako Sednit, Fancy Bear, Forest Blizzard či Sofacy, je aktivní nejméně od roku 2014. V roce 2023 zneužila zranitelnost CVE-2020-35730 v systému Roundcube, která umožňuje spuštění libovolného JavaScriptového kódu v kontextu webového rozhraní e-mailu.

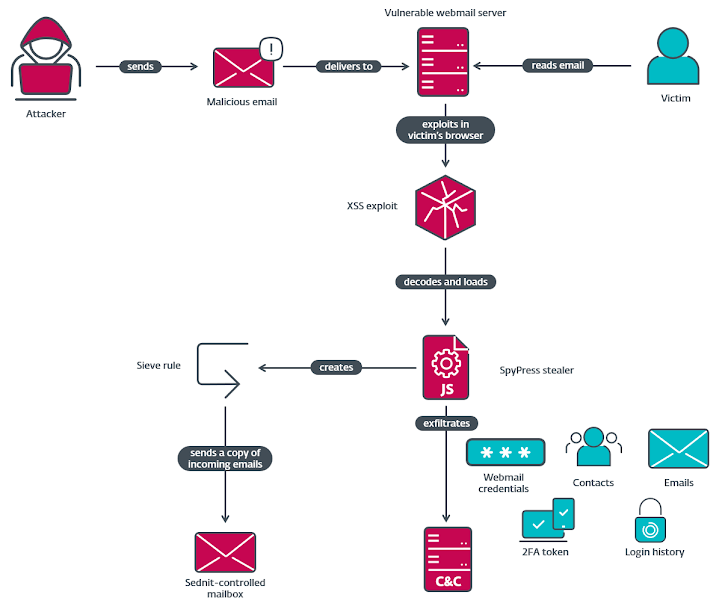

- V roce 2024 začala skupina APT28 rozšiřovat svou kampaň i na další webmailové platformy, včetně Horde, MDaemon a Zimbra, přičemž nadále zneužívala XSS zranitelnosti k útokům na uživatele. V rámci této operace útočníci využili novější zranitelnost v Roundcube (CVE-2023-43770). Nejzávažnější z těchto chyb – zranitelnost v MDaemon (CVE-2024-11182) – představovala zero-day, která nebyla do té doby veřejně známa a byla s největší pravděpodobností odhalena samotnou APT28. Oproti tomu zranitelnosti v Horde, Roundcube a Zimbře byly již v minulosti publikovány a výrobcem opraveny.

- APT28 distribuovala exploity prostřednictvím e-mailových zpráv obsahujících škodlivý kód, který po otevření v zranitelném webmailovém klientu spustil JavaScript v kontextu aktuálního relace prohlížeče. Tímto způsobem mohli útočníci získat neoprávněný přístup k e-mailové schránce oběti, včetně možnosti číst zprávy, stahovat přílohy či manipulovat s obsahem účtu.

- Aby mohli útočníci zranitelnosti zneužít, musela oběť otevřít škodlivou e-mailovou zprávu ve zranitelném webmailovém rozhraní. To znamenalo, že e-mail musel nejprve projít antispamovou kontrolou a zároveň být dostatečně přesvědčivý, aby adresáta přiměl k jeho otevření. Útočníci proto zasílali zprávy, které působily důvěryhodně – například informovaly o aktuálním dění či běžných zpravodajských událostech. E-mailová zpráva neobsahovala žádné přílohy ani viditelný škodlivý obsah. Exploitovaný XSS kód byl skryt v HTML struktuře těla zprávy a pro uživatele zůstal neviditelný, přesto se při jejím zobrazení automaticky spustil v kontextu relace přihlášeného uživatele.

- Po úspěšném zneužití zranitelnosti útočníci na systém oběti nasadili malware SpyPress, který jim umožnil vzdáleně stahovat e-mailovou komunikaci, seznamy kontaktů a další citlivá data uložená v e-mailovém účtu.

Řetězec kompromitace operace RoundPress (ESET)

Komentář Cybule: Během posledních let se webové poštovní servery, jako jsou Roundcube a Zimbra, staly častým cílem špionážních kampaní vedených nejen skupinou APT28, ale také dalšími aktéry, jako jsou Winter Vivern nebo GreenCube. Tyto platformy bývají často nasazeny v menších a středně velkých organizacích, které nemají dostatečné kapacity na pravidelné aktualizace a bezpečnostní monitoring. Útočníci využívají toho, že mnoho nasazených instancí obsahuje známé, ale neopravené zranitelnosti, které lze zneužít na dálku pouhým doručením škodlivé e-mailové zprávy. Takový útok nevyžaduje interaktivní přístup ani pokročilé metody sociálního inženýrství – postačí, když uživatel zprávu otevře ve zranitelném webmailovém rozhraní. Právě tento nízký technický práh útoku v kombinaci s vysokou návratností – tedy přístupem k důvěrným e-mailům, přílohám i kontaktům – činí z těchto serverů mimořádně atraktivní cíl pro kyberšpionážní operace.