Tento týden na blogu přinášíme něco, co by se dalo nazvat „čínským speciálem“. Začneme otázkou, která může na první pohled znít nečekaně: Už jste dostali pozvánku na EXPO 2025? Možná byste se měli mít na pozoru, protože by mohlo jít o kyberšpionážní kampaň ze strany skupiny MirrorFace. Dále se zaměříme na otázku, která obklopuje skupiny FamousSparrow a Salt Typhoon. Mnozí se ptají, zda se jedná o jednu a tu samou skupinu? Odpověď na tuto otázku si přiblížíme v našem druhém článku. A jako třetí téma se podíváme na rostoucí trend útoků zaměřených na telekomunikační sektor, a to s konkrétním útočníkem, kterým je “Weaver Ant”. Jaký je jeho modus operandi a proč je tento sektor stále častějším cílem? To vše se dozvíte v dnešním přehledu.

Příjemné čtení!

Tým Cybule

Obsah:

- Expo 2025: Dostali jste pozvánku? Čínská APT skupina MirrorFace útočí na evropské instituce

- #NotSaltTyphoon: ESET identifikoval novou kampaň aktéra FamousSparrow

- Čínský aktér Weaver Ant strávil čtyři roky v sítí telekomunikační společnosti v Asii

Expo 2025: Dostali jste pozvánku? Čínská APT skupina MirrorFace útočí na evropské instituce

(7.3.2025, ESET)

V srpnu 2024 odhalili výzkumníci společnosti ESET kyberšpionážní operaci skupiny MirrorFace (Earth Kasha) zaměřenou na diplomatický institut ve střední Evropě. Aktivita souvisela s nadcházející výstavou Expo 2025 v japonské Ósace a představovala první známý útok této skupiny na evropský subjekt. Kampaň, probíhající ve druhém a třetím čtvrtletí roku 2024, dostala označení operace AkaiRyū (japonsky „RedDragon“). Útočníci v jejím rámci využili inovativní taktiky, techniky a postupy (TTP), včetně nasazení nových nástrojů, jako je upravená verze AsyncRAT a obnovený backdoor ANEL, který byl dříve spojován s čínskou APT10.

Co potřebujete vědět:

- MirrorFace je čínská APT skupina, která se primárně zaměřuje na organizace a společnosti v Japonsku nebo s vazbami na tuto zemi. V současnosti je pravděpodobně považována za podskupinu APT10. Aktivní je od roku 2019 a její cíle zahrnují think-tanky, diplomatické, akademické a finanční instituce. Specializuje se na kyberšpionáž, přičemž využívá backdoory LODEINFO a HiddenFace. Od roku 2024 začala ve svých operacích znovu nasazovat backdoor ANEL (také známý jako UPPERCUT) dříve spojovaný s APT10. (Pozn.: ANEL byl od roku 2018 považován za ukončený a v roce 2019 jej nahradil LODEINFO).

- V roce 2024 nasadil MirrorFace výrazně upravenou verzi AsyncRAT, kterou integroval do složitého exekučního řetězce, umožňujícího spouštění malwaru uvnitř Windows Sandbox. Tato technika efektivně maskuje škodlivou aktivitu před bezpečnostními mechanismy a ztěžuje detekci kompromitace. Současně s malwarem začal MirrorFace využívat Visual Studio Code (VS Code) k vytvoření vzdáleného tunelu, jenž útočníkům poskytuje skrytý přístup k napadenému systému. Tento přístup umožňuje spouštění libovolného kódu a nasazení dalších nástrojů. MirrorFace však není jedinou APT skupinou zneužívající VS Code – podobné taktiky používají například Tropic Trooper a Mustang Panda.

- Pravděpodobným prvotním vektorem útoku byl spearphishing. Skupina se vydávala za důvěryhodné organizace nebo jednotlivce, aby přiměla příjemce otevřít dokument nebo kliknout na odkaz.

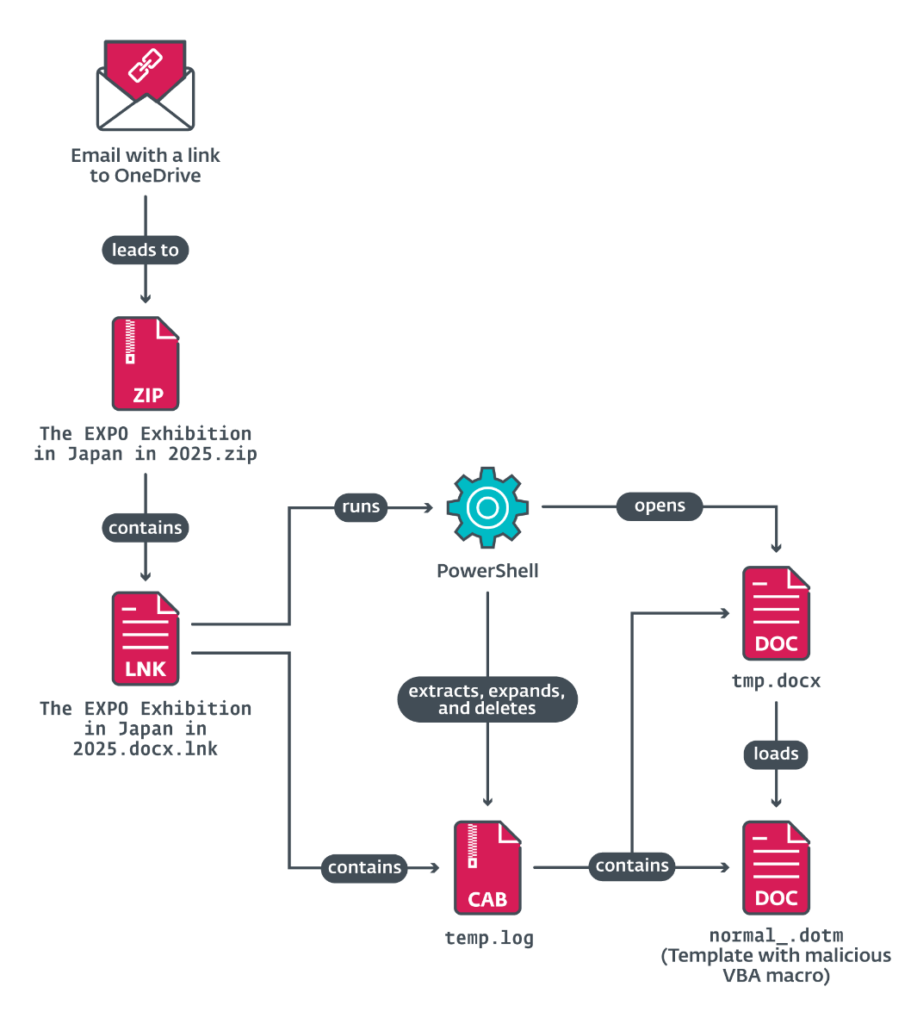

- Útok probíhal ve dvou fázích – první e-mail byl neškodný a sloužil k navázání komunikace. Jakmile cíl odpověděl, operátoři MirrorFace zaslali další zprávu obsahující škodlivý odkaz na OneDrive. Tento odkaz vedl k archivu ZIP, který obsahoval soubor LNK maskovaný jako dokument aplikace Word s názvem The EXPO Exhibition in Japan in 2025.docx.lnk.

- Po otevření souboru LNK se spouští kompromitační řetězec, znázorněný na obrázku. Tento soubor aktivuje cmd.exe s příkazy PowerShellu, které následně spouštějí další soubory, včetně škodlivého dokumentu tmp.docx. Tento dokument načte infikovanou šablonu aplikace Word, normal_.dotm, obsahující VBA kód, zatímco na pozadí probíhají další škodlivé aktivity. VBA kód následně extrahuje legitimně podepsanou aplikaci od společnosti JustSystems Corporation, která slouží pro dešifrování a spuštění backdooru ANEL (verze 5.5.5). Tím získal MirrorFace foothold k systému a mohl zahájit další fáze útoku.

- V rámci operace AkaiRyū využil MirrorFace následující malware a nástroje: ANEL, NELLDR, HiddenFace, FaceXInjector, AsyncRAT, Rubeus a csvde.

První část řetězce kompromitace (ESET)

Komentář Cybule: Použití malwaru ANEL poskytuje důkazy o potencionálním spojením MirrorFace a APT10. Skutečnost, že MirrorFace začal znovu využívat ANEL, přičemž jeho nasazení vykazuje podobné cílení a shodné prvky v malwarovém kódu, podporuje teorii, že tato skupina je součástí APT10. Tuto atribuci potvrdily nejen společnosti ESET, ale i Kaspersky, ITOCHU Cyber & Intelligence Inc a Cybereason. Otázkou však zůstává, zda i další aktéři, jako například Mustang Panda nebo Tropic Trooper, nesdílejí podobné vazby a neoperují pod stejným „deštníkem“ jako MirrorFace. Pokud by se tato hypotéza potvrdila, naznačovalo by to širší strategii koordinovaného kyberšpionážního úsilí, než se dosud předpokládalo.

#NotSaltTyphoon: ESET identifikoval novou kampaň aktéra FamousSparrow

(26.3.2025, ESET)

Slovenská společnost ESET upozorňuje na novou kampaň APT skupiny FamousSparrow, která byla veřejně neaktivní od roku 2022. Skupina v červenci 2024 pronikla do obchodní skupiny ve finančním sektoru v USA a výzkumného institutu v Mexiku. Útoky zahrnovaly hned dvě dosud neznámé verze vlastního backdooru SparrowDoor. Kampaň se také vyznačuje prvním zdokumentovaným použitím backdooru ShadowPad touto skupinou. ESET se také vyjadřuje ke spojování FamousSparrow se skupinami Ghost Emperor a Salt Typhoon.

Co potřebujete vědět:

- Microsoft Threat Intelligence spojila FamousSparrow (a GhostEmperor) s čínským aktérem Salt Typhoon. Spojení bylo poprvé zmíněno v článku ze září 2024 v deníku Wall Street Journal. ESET se domnívá, že pro spojení atribuce FamousSparrow a Salt Typhoon neexistuje dostatek informací. Každá skupina má však své vlastní unikátní nástroje nad rámec veřejně dostupných. Sdílené nástroje a infrastruktura spíše než přímé vazby indikují existenci centralizované distribuce nástrojů nebo externího dodavatele.

- FamousSparrow se jevila jako neaktivní od roku 2022. Nové poznatky nicméně umožnily zpětně vysledovat aktivitu FamousSparrow v letech 2022-2024, včetně kompromitace vládní organizace v Hondurasu.

- Použití nových a vylepšených verzí SparrowDoor pravděpodobně přispělo ke „zmizení“ skupiny v letech 2022-2024. Nasazené verze SparrowDoor představují významné vylepšení v kvalitě kódu a architektuře, ale stále je možné je propojit s dřívějšími veřejně zdokumentovanými verzemi. Nové varianty ukazují výrazný pokrok oproti starším verzím. První z těchto verzí má podobnost se zadními vrátky nazvanými CrowDoor, které výzkumníci z Trend Micro přisoudili skupině Earth Estries v listopadu 2024. Druhá má modulární funkcionalitu a liší se výrazně od všech ostatních verzí. SparrowDoor byl doposud exkluzivně spojený s FamousSparrow.

- Skupina se nicméně nesoustředí jen na vývoj vlastního malwaru. Kampaň z července 2024 je prvním zdokumentovaným případem, kdy FamousSparrow použili backdoor ShadowPad, který je používán větším množstvím čínských skupin.

Komentář Cybule: Analýza ESET ukazuje, že absence dlouhodobé aktivity aktéra může být výsledkem použití vylepšeného malwaru a ne nutně přerušením nebo ukončením činnosti. ESET upozorňuje i na častý problem při přiřazení škodlivé aktivity, kterou nezávisle sleduje víc analytických týmů na základě vlastních dat a pod vlastním pojmenováním. Podobnost a překryvy v použitém malwaru či technikách nutně neznamenají, že lze s vysokou mírou jistoty určit, že se jedná o identického aktéra. Sdílení malwaru a využívání podobných technik je u čínských skupin běžné. Zmapovaní ORB sítí ukazuje i na sdílení infrastruktury napříč větším množstvím čínských kyberšpionážních aktérů.

Čínský aktér Weaver Ant strávil čtyři roky v sítí telekomunikační společnosti v Asii

(243.2025, The Record)

Čínští hackeři, které bezpečnostní společnost Sygnia označuje jako „Weaver Ant“, pronikli do nejmenované telekomunikační společnosti v Asii a svou přítomnost udrželi v utajení více než čtyři roky. K identifikaci kompromitace došlo při vyšetřování jiného incidentu. Sygnia se domnívá, že cílem Weaver Ant bylo udržovat dlouhodobý přístup za účelem sběru zpravodajsky hodnotných informací. Jedná se o další známý případ rozsáhlé kompromitace telekomunikační organizace čínskými kyberšpionážními skupinami.

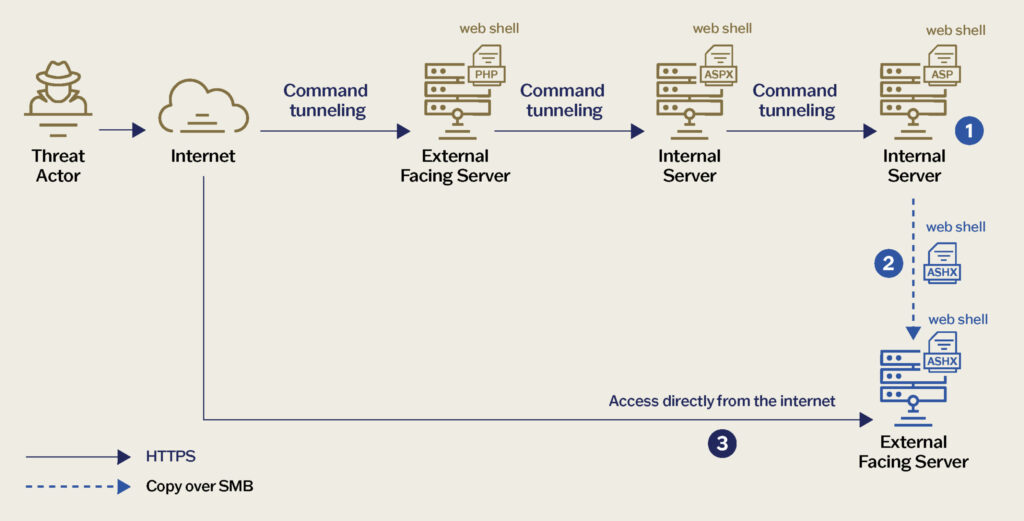

Schéma využití techniky Web Shell Tunneling (Sygnia)

Co potřebujete vědět:

- Analytici Sygnia odhalili kampaň během závěrečné fáze forenzního vyšetřování jiného incidentu ve stejné organizaci. Vodítkem byla varování spuštěná podezřelou aktivitou na účtu, který byl původně deaktivován jako součást nápravných opatření. Vyšetřování odhalilo variantu webshellu China Chopper, který byla nasazena na kompromitovaném serveru.

- Další vyšetřování odhalilo velké množství webshellů na desítkách kompromitovaných serveru. Během rozsáhlého hledání dalších webshellů se ukázalo, že skupina Weaver Ant stále operovala v kompromitované síti.

- Zatímco webshelly se běžně používají k zajištění trvalého přístupu nebo spuštění kódu na kompromitovaném hostiteli, mohou být také využity k pohybu napříč napadenou sítí a spouštění příkazů. Kromě China Chopper využili útočníci další, doposud neznámý, webshell, který Sygnia pojmenovala INMemory.

- Weaver Ant využili techniku, kterou Sygnia označuje jako Web Shell Tunneling. Jedná se o metoddu, která využívá více webshellů jako prostředníky k přesměrování příchozího HTTP provozu na jiný webshell na odlišném zařízení za účelem spuštění škodlivého kódu. Tato technika umožnila skupině Weaver Ant operovat na serverech v různých segmentech sítě – obvykle na interních serverech, které nejsou přímo připojeny k internetu – tím, že využívala stávající veřejně přístupné servery jako přístupové brány.

- Weaver Ant vykazuje charakteristiky typické pro kyberšpionážního aktére spojeného s Čínou. Skupina se zaměřuje na odvětví a regiony odpovídající geopolitickým zájmům ČLR. Útočníci využívali síť Operational Relay Box (ORB) složenou z kompromitovaných routerů Zyxel CPE, provozovaných telekomunikačními poskytovateli v jihovýchodní Asii, pro maskování infrastruktury a přesuny mezi cíli. Aktivita útočníka dlouhodobě odpovídala pracovní době v časové zóně odpovídající ČLR.

Komentář Cybule: Není úplně neobvyklé, že se při vyšetřování jednoho incidentu najde důkaz o nesouvisející kompromitaci. Analytici Sygnia v tomto případě odhalili probíhající kampaň, čímž narušili činnost Weaver Ant. Rozsah kompromitace není známý, ale vzhledem k dlouhodobé přítomnosti v sítí oběti je rozumné předpokládat, že se útočníkům podařilo opakovaně dosahnout svých cílů, např. sběru citlivých informací, nad rámec udržení dlouhodobého přístupu v systému kritické infrastruktury.