Tentokrát přinášíme novinky, které potěší i znepokojí – kybernetická scéna je plná kontrastů. Pozornost si tento týden vysloužili íránští útočníci promyšlenými náborovými kampaněmi, cíleným spear-phishingem a zneužíváním cloudových prostředí – právě těmto hrozbám se věnuje náš první článek. Druhý text se zaměřuje na aktivity čínské špionážní skupiny PurpleHaze, která se soustředila na bezpečnostní firmu SentinelOne a její klíčové partnery. A na závěr dobrá zpráva a špatná zpráva – Google hlásí pokles počtu zneužitých zero-day zranitelností. Špatná zpráva je, že se pravděpodobně jedná jen o jednorázový výkyv.

Příjemné čtení!

Tým Cybule

Obsah:

- Iránští kyberútočníci v roce 2024: náborové podvody, spearphishing a útoky přes cloud

- PurpleHaze: Čínská špionážní skupina se zaměřila na SentinelOne i jeho zákazníky

- Google: Pokles zero-day zranitelností, ale není co slavit

Iránští kyberútočníci v roce 2024: náborové podvody, spearphishing a útoky přes cloud

(23.4.2025, M-Trends)

V roce 2024 došlo k výraznému nárůstu aktivit íránských kybernetických skupin, které cílily především na Izrael a širší oblast Blízkého východu. Tyto operace vynikaly rozmanitostí použitých taktik, technik a procedur (TTPs) – od falešných náborových kampaní a sociálního inženýrství až po zneužívání cloudových služeb a šíření proprietárního malwaru. Skupina UNC2428 se zaměřila na podvodné nabídky zaměstnání ve jménu izraelské společnosti Rafael, zatímco UNC3313 využívala spearphishing v kombinaci s legitimními RMM nástroji. UNC1549 vsadila na využití cloudové infrastruktury ke krytí svých škodlivých aktivit a nakonec nechyběla ani notoricky známá APT42 (známá jako Charming Kitten), která pokračovala ve svých kampaních zaměřených na sběr pověření prostřednictvím falešných login stránek a metod sociálního inženýrství.

Co potřebujete vědět:

- Skupina UNC2428 vytvořila falešnou náborovou stránku izraelské obranné společnosti Rafael. Nabízela uchazečům, aby si stáhli nástroj nazvaný „RafaelConnect.exe“ a zadali do něj své údaje -ve skutečnosti se však jednalo o backdoor MURKYTOUR a spouštěč LEAFPILE, který umožňoval trvalý přístup do napadeného systému. Kampaň nesla částečně znaky činnosti skupiny Black Shadow napojené na íránské zpravodajské služby (pravděpodobně na MOIS), která útočí na akademický sektor, zdravotnictví, dopravu, finance i státní správu.

- V roce 2024 se objevila také skupina Cyber Toufan, která vyvinula a nasadila proprietární wiper POKYBLIGHT. Jejím hlavním cílem byli izraelští uživatelé a organizace.

- Skupina UNC3313, pravděpodobně napojená na známou APT skupinou MuddyWater, distribuovala malware přes odkazy v e-mailech s tématikou školení a webinářů. V rámci jedné takové kampaně distribuoval UNC3313 dropper JELLYBEAN a backdoor CANDYBOX. Útoky UNC3313 využívaly devět různých legitimních nástrojů pro vzdálený monitoring a správu (RMM), které znesnadňovaly odhalení a zajišťovaly přístup k infikovaným systémům.

- Útočník napojený na Írán v červenci 2024 šířil backdoor CACTUSPAL, který se maskoval jako instalátor softwaru Palo Alto GlobalProtect. Tento .NET backdoor ověřoval, že běží jen jedna instance procesu, a pak se připojil k řídicímu serveru.

Komentář Cybule: Rok 2024 ukázal, že íránské kybernetické skupiny hrají čím dál vyšší ligu. Nejde už jen o klasické phishingové útoky – jejich operace jsou dnes promyšlenější, lépe maskované a technologicky vyspělejší. Každá skupina přinesla trochu jiný přístup, ale všechny spojuje snaha působit nenápadně a zároveň efektivně zasahovat vybrané cíle. UNC2428 vsadila na důvěru – lákala lidi na falešnou náborovou stránku známé izraelské firmy Rafael. Místo práce ale nabídla backdoor do systému. UNC3313 zase zneužívala legitimní nástroje pro vzdálenou správu – což dělá jejich aktivity hůře odhalitelné a o to nebezpečnější. A pak tu máme Cyber Toufan, která šla přímočaře po izraelských cílech a nasadila vlastní wiper – zbraň, která data rovnou ničí. Za zmínku stojí i zneužití důvěryhodného software – backdoor CACTUSPAL se vydával za instalátor od Palo Alto, což je pro bezpečnostní týmy noční můra. Co z toho plyne? Íránci nehrají na kvantitu, ale na kvalitu. Kombinují psychologii, znalost prostředí a moderní technologie. V kontextu geopolitického napětí proto představují stále trvalou a adaptivní hrozbu.

PurpleHaze: Čínská špionážní skupina se zaměřila na SentinelOne i jeho zákazníky

(29.4.2025, SentinelOne)

Bezpečnostní společnost SentinelOne odhalila aktivity čínské skupiny PurpleHaze, která se pokusila proniknout do její infrastruktury i systémů jejích klíčových partnerů. Skupina používá pokročilé špionážní nástroje jako GoReShell nebo ShadowPad a zneužívá zranitelnosti podnikových zařízení. Nechybí ani pokusy o infiltraci přes falešné uchazeče o zaměstnání a zájem kyberzločinců o testování bezpečnostních produktů.

Co potřebujete vědět:

- SentinelOne identifikovala skupinu PurpleHaze s vazbami na známou APT15 (aka Flea, Nickel, Vixen Panda atd.), která je spojována se státní čínskou kyberšpionáží.

- Útočníci se zaměřili nejen na infrastrukturu SentinelOne, ale také na její logistické partnery odpovědné za správu hardwaru. Společnost však neobjevila důkazy o přímé kompromitaci vlastních systémů.

- V říjnu 2024 byl při útoku na jihoasijského vládního partnera použit backdoor GoReShell, jenž využívá reverzní SSH připojení. Šlo o součást tzv. ORB sítě, která vytváří dynamickou a těžko sledovatelnou infrastrukturu. U stejného subjektu byly již dříve (červen 2024) zaznamenány útoky pomocí backdooru ShadowPad, nástupce malwaru PlugX. ShadowPad byl obfuskován nástrojem ScatterBrain a podle analýz mohl zasáhnout přes 70 organizací.

- Při šíření ShadowPadu byla pravděpodobně zneužita N-day zranitelnost v síťových zařízeních Check Point gateway, což umožnilo přístup do rozsáhlé škály cílových sektorů (vláda, výzkum, finance, výroba…).

- Kromě čínských útočníků SentinelOne odhalila snahu také IT pracovníků napojených na Severní Koreu infiltrovat firmu přes více než 1 000 falešných žádostí o práci, zaměřených mimo jiné i na tým SentinelLabs.

- Zároveň se útočníci snažili získat přístup k produktům SentinelOne a jiným bezpečnostním platformám, aby mohli otestovat schopnost ransomwaru vyhnout se detekci. Tato praxe podporuje rostoucí šedou ekonomiku na fórech jako XSS[.]is nebo RAMP.

Komentář Cybule: Případ skupiny PurpleHaze ukazuje, jak rozmanité a sofistikované jsou dnešní špionážní kampaně. Od využití reverzních spojení přes nástroje jako GoReShell až po šíření ShadowPadu přes známé zranitelnosti. Je patrné, že státem podporovaní aktéři stále více kombinují technickou zdatnost s taktikami lidské infiltrace. Překrytí s útoky jiných skupin a zapojení Severní Koreje do pokusů o personální infiltrace navíc potvrzují, že geopolitika je v kyberprostoru přítomna silněji než kdy dřív.

Google: Pokles zero-day zranitelností, ale není co slavit

(29.4.2025, Google)

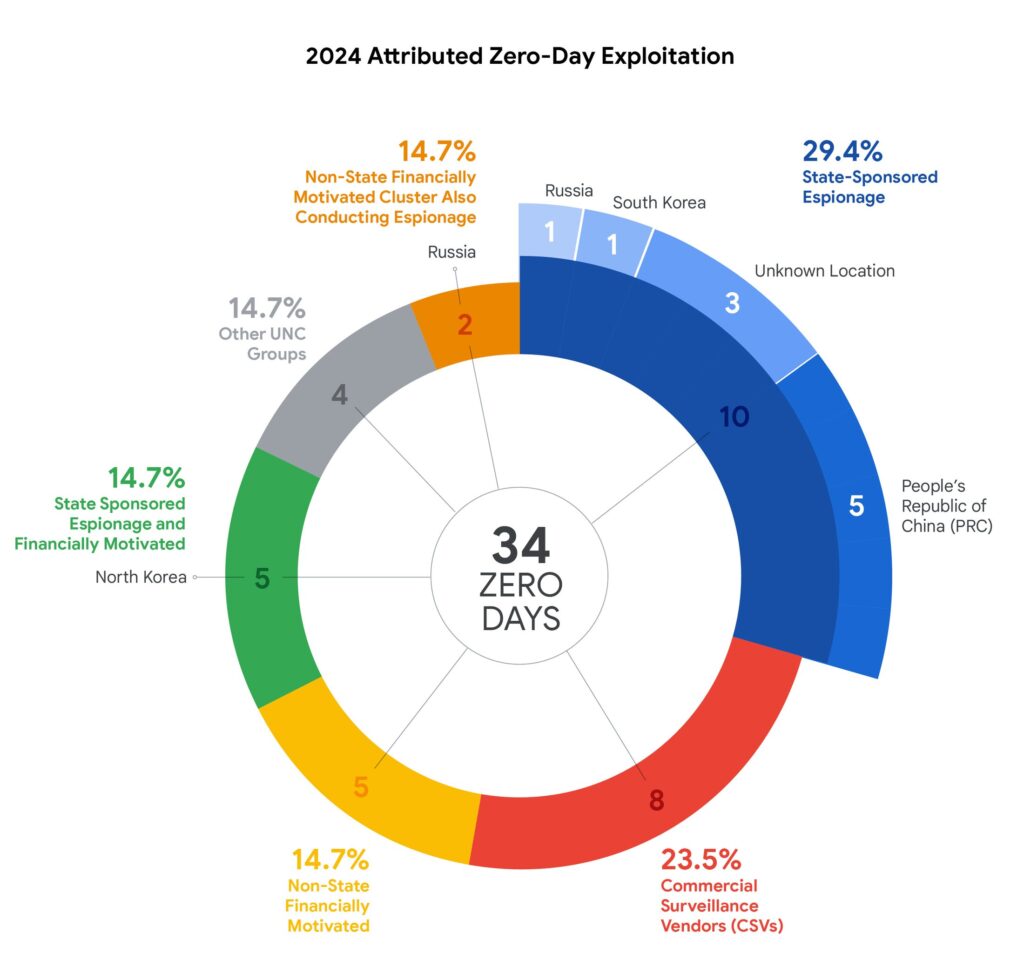

Google Threat Intelligence Group (GTIG) zaznamenala v roce 2024 75 zero-day zranitelností aktivně zneužívaných útočníky, což je pokles oproti 98 případům v roce 2023, ale stále více než 63 případů v roce 2022. Uvadí to v novém reportu, který se zabývá zneužíváním zranitelností nultého dne v loňkém roce. Přes mírný pokles, celkový trend ukazuje postupný růst zneužívání zero-day zranitelností s meziročními výkyvy.

Přehled zero-day zranitelností podle atribuce útočníka (Google)

Co potřebujete vědět:

- Zranitelnost nultého dne (anglicky zero-day vulnerability) je bezpečnostní chyba v softwaru, hardwaru nebo firmwaru, která je aktivně zneužívána útočníky ještě předtím, než ji vývojáři nebo dodavatelé objeví a opraví. Název „nultý den“ odkazuje na fakt, že od okamžiku zneužití chyby má výrobce 0 dní na reakci – chyba není výrobci známá, neexistuje pro ni záplata, a uživatelé jsou tedy okamžitě vystaveni riziku.

- Celkem 44 % zero-day zranitelností, tj. 33 z 75, cílilo na podnikové produkty, což je významný nárust oproti 37 % v roce 2023. V celkem 20 případech (přes 60 %) se zero-daye týkaly bezpečnostního a síťového softwaru a zařízení společností Ivanti, Palo Alto a Cisco. Tyto platformy jsou pro útočníky velmi atraktivní, protože jejich úspěšná kompromitace umožňuje široký přístup k cílovým systémům.

- Více než polovina útoků byla připisována špionážním skupinám, včetně státních aktéru a společností nabízejících sledovací technologie (Commercial Surveillance Vendors), kterým připadla téměř čtvrtina všech případů. Mezi nejznámější komerční špionážní dodavatele patří izraelská firma NSO Group. Čínské a severokorejské skupiny zneužily po pěti zero-day zranitelností.

- Zneužívání zero-day chyb v prohlížečích a mobilních zařízeních výrazně kleslo – u prohlížečů asi o třetinu a u mobilních zařízení o polovinu oproti roku 2023. Chrome zůstal hlavním cílem v kategorii prohlížečů, zatímco u Androidu útočníci stále cílili na komponenty třetích stran, které umožňují útoky na širokou škálu zařízení.

- Počet zneužitých zero-day chyb v Microsoft Windows vytrvale stoupá: z 13 v roce 2022 na 16 v roce 2023 a následně 22 v roce 2024. Trend je daný širokým rozšířením Windows v domácnostech i organizacích.

Komentář Cybule: Časy, kdy se zranitelnosti nultého dne počítaly na prstech jedné ruky, jsou dávno pryč. Také neplatí, že by zero-days byly výlučnou doménou státních aktérů. Nicméně stále platí, že úspěšné a dlouho trvající zneužití neznámé zranitelnosti vyžaduje trpělivost a prostředky, které se typicky spojují se státními aktéry. O pozornost se v segmentu zero-days silně hlásí aktéři poskytující své služby na komerční bázi a jejich podíl na zneužívání zranitelností nultého dne bude pravděpodobně růst.