Cybuloviny a tři významné kybernetické události. Skupina Storm-1849 i dva měsíce po vydání oprav nadále zneužívá zranitelnosti v Cisco ASA. Podrobnosti o APT skupině SideWinder, která se zaměřuje na diplomatické mise v jižní Asii a k útoku využívá nový řetězec ClickOnce, přináší článek číslo dvě. A do třetice, analytici hlásí výrazný nárůst útoků na průmyslové řídicí systémy volně přístupné z internetu – varovný signál, že hranice mezi IT a OT se stále více stírají a že zranitelnost kritické infrastruktury zůstává jednou z nejaktuálnějších otázek roku 2025.

Příjemné čtení!

Tým Cybule

Obsah:

- Skupina Storm-1849 útočí na zranitelnosti v Cisco ASA druhý měsíc od vydaní bezpečnostních aktualizací

- SideWinder využívá ClickOnce řetězec útoků zaměřený na diplomatické mise v Jižní Asii

- Zásadní nárůst úspěšných útoků na průmyslové řídící systémy volně přístupné z veřejného internetu

Skupina Storm-1849 útočí na zranitelnosti v Cisco ASA druhý měsíc od vydaní bezpečnostních aktualizací

(31.10.2025, The Record)

Podle analýzy týmu Unit 42 společnost Palo Alto, čínský aktér Storm-1849 (známý také jako UAT4356), aktivně skenuje a zneužívá zranitelnosti ve firewall zařízeních Cisco Adaptive Security Appliances (ASA). Cisco ASA jsou zařízení, která ve velkém měřítku využívají vládní agentury a velké společnosti v USA, Evropě a Asii, zejména v obranném a finančním sektoru. Kampaň se konkrétně zaměřuje na dvě zranitelnosti, CVE-2025-20333 a CVE-2025-20362, které hackeři řetězí za sebou. Tato technika jim umožňuje získat trvalý přístup k zařízením, což jim umožňuje přežít restarty systému a jeho aktualizace. Dne 25. zaří 2025 vydala americká Agentura pro kybernetickou bezpečnost a bezpečnost infrastruktury (CISA) nouzové nařízení, která dalo federálním agenturám pouhý jeden den na provedení bezpečnostních aktualizací. Důvodem extrémně krátké lhůty byla lehkost a rychlost již probíhající kampaně cílící na zařízení Cisco ASA. Pokud zařízení nejde aktualizovat, tak CISA nařídila jejich odpojení od sítě ne později než 30. září 2025. Nařízení je závazné jen pro federální úřady a pro všechny ostatní organizace funguje jen jako doporučení. CISA spojila zneužívání zranitelností v Cisco ASA s kampaní „ArcaneDoor“ objevenou v loňském roce. Ačkoli CISA a Cisco tuto nejnovější kampaň formálně nepřipsaly Číně, kyberbezpečnostní firma Censys našla důkazy z aktivity ArcaneDoor v roce 2024, které poukazovaly na aktéra sídlícího v Číně.

Co potřebujete vědět:

- Státem sponzorovaní aktéři napojení na Čínu se často zaměřují na okrajová síťová zařízení (jako jsou firewally a routery), protože se nacházejí na hranici zabezpečené sítě. Tato zařízení často postrádají stejnou úroveň bezpečnostního monitorování jako např. osobní počítače (např. EDR software), což z nich činí slepé místo. Kompromitací okrajového zařízení mohou útočníci monitorovat nebo přesměrovat veškerý provoz procházející zařízením, nebo jej použít jako skrytý vstupní bod k proniknutí do interních systémů organizace.

- Skupina Storm-1849/UAT4356 stojí za kampaní „ArcaneDoor,“ která se vyznačuje využitím malwaru speciálně vytvořeného ke kompromitaci zařízení Cisco. Dva hlavní identifikované nástroje jsou backdoory „Line Runner“ a „Line Dancer“.

- Zařízení Cisco ASA nejsou standardní firewally. Jsou to bezpečnostní zařízení „vše v jednom“, včetně funkcí antiviru, prevence průniků (IDS) a filtrování spamu. Multifunkčnost těchto zařízení je efektivní z pohledu uživatele, ale zároveň ze zařízení činí vysoce hodnotný bod selhání pro bezpečnost organizace z pohledu útočníka.

- Jedním z vodítek atribuce útoku je i časová analýza aktivity útočníka. Výzkumníci Unit 42 zaznamenali zřetelné utlumení aktivit mezi 1. a 8. říjnem. Toto období se přímo shoduje s čínským „Zlatým týdnem“, sedmidenním státním svátkem, který začíná dnem vyhlášení Čínské lidové republiky, které spadá na 1. říjen.

- Nouzové opatření CISA poskytlo federálním civilním agenturám pouze jeden den na aplikaci požadovaných záplat. Tato extrémně krátká lhůta je neobvyklá a podtrhuje kritickou závažnost zranitelností. Signalizuje to, že aktéři hrozeb byli nejen vysoce sofistikovaní, ale také zneužívali chyby tak aktivně a snadno, že k ochraně federálních sítí byla nutná okamžitá akce. Nařízení je závazné jen pro federální úřady a pro všechny ostatní organizace funguje jen jako doporučení.

Komentář Cybule: Zranitelnosti v zařízeních Cisco mají potenciálně globální dopad vzhledem k jejich rozšíření a o zařízeních Cisco ASA to platí dvojnásob. Urgence se kterou CISA přistoupila k nařízení bezpečnostních aktualizací tak byla zcela na místě. Bohužel se opětovně ukazuje, že organizace, pro které je nařízení regulátorů jen doporučením, přistupují k bezpečnostním aktualizacím s tempem, které není úplně optimální. Je třeba říci, že důvodem nemusí být nutně nedbalost. Týmy, které v organizacích koordinují bezpečnostní aktualizace a záplaty, jsou téměř všude chronicky přehlcené a urgentním případům se tak nemusí dostat potřebné pozornosti. Výsledkem je, že kritické zranitelnosti v síťových zařízeních jsou zneužitelné měsíce po vydaní aktualizací.

SideWinder využívá ClickOnce řetězec útoků zaměřený na diplomatické mise v Jižní Asii

(22.10.2025, Trellix)

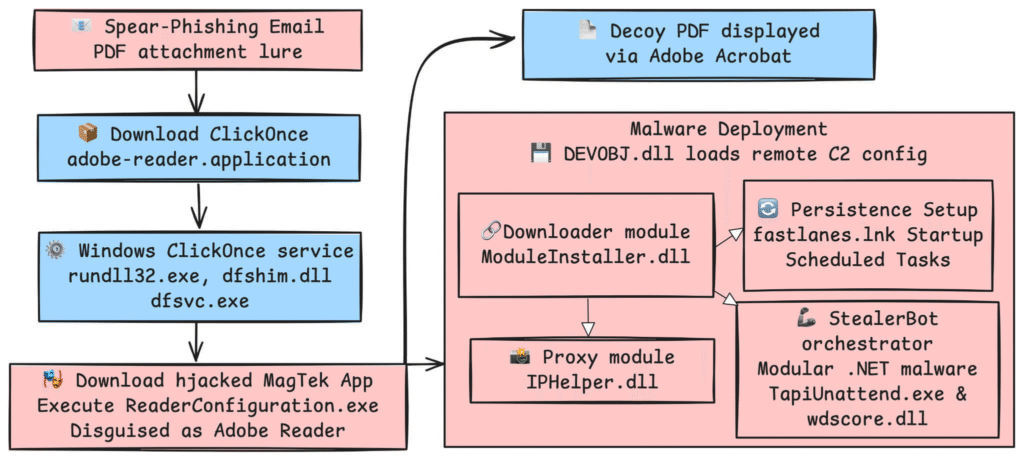

V září 2025 byla identifikována nová aktivita aktéra SideWinder. Tato kampaň, probíhající ve čtyřech vlnách, zasáhla prostřednictvím cílených spear-phishingových kampaní diplomatické mise v Indii, Pákistánu, Bangladéši a na Srí Lance. Útočníci v této kampani přešli na novou taktiku, která využívá technologii ClickOnce k distribuci. Tento mechanismus byl spuštěn prostřednictvím zdánlivě legitimních dokumentů PDF a Word. Nová technika umožnila nasazení složitých implantátů, jako jsou ModuleInstaller a StealerBot, čímž se rozšířily možnosti útočníků ohrozit cílové systémy.

Co potřebujete vědět:

- SideWinder opustil tradiční spear-phishing s makry v dokumentech Word a přešel na novou kombinaci dokumentů PDF a aplikací ClickOnce. Oběť otevře zdánlivě legitimní soubor PDF s tlačítkem „Stáhnout nejnovější Adobe Reader“ nebo „Otevřít zabezpečenou verzi“. Po kliknutí se nainstaluje aplikace ClickOnce, která obchází omezení standardních antivirových kontrol. (Poznámka: ClickOnce je běžně určen pro distribuci interních aplikací .NET, nikoli pro phishing. Jeho použití pro špionáž ukazuje, jak mohou útočníci „zneužít“ i běžné firemní technologie.)

- Útoky byly zaměřeny především na vládní instituce v Bangladéši, Indii, Pákistánu, Nepálu a na Srí Lance. Názvy souborů byly vždy přizpůsobeny místnímu kontextu: Hajj training 2025.pdf, Relieving order New Delhi.pdf nebo Official Transfer Circular.pdf. Cílem těchto kampaní bylo zřejmě získat diplomatickou a vojenskou dokumentaci nebo přístup k interním komunikačním sítím.

- Pro dosažení snížené viditelnosti využívá SideWinder ve svých kampaních geofencing pro svou C2 infrastrukturu. Výsledkem je, že škodlivý obsah se načte pouze v případě, že se zařízení oběti fyzicky nachází v předem určené cílové zemi. Připojení mimo definovanou geografickou zónu vyústí v chybu 404. Tím je zabráněno většině bezpečnostních výzkumníků, aby z C2 serveru útočníka získali vzorek malwaru. Kromě toho útočníci používají krátkodobé domény (efemérní DNS), dynamicky generované parametry URL a dokonce i platné digitální podpisy pro legitimní aplikace. To jim umožňuje maskovat malware jako důvěryhodný software, například pod rouškou Adobe Reader Compatibility Suite.

- Jedním z nejzajímavějších prvků kampaně bylo použití skutečné aplikace MagTek ReaderConfiguration.exe, původně určené pro konfiguraci čteček platebních karet. SideWinder ji upravil a zabalil do balíčku ClickOnce, přičemž zachoval platný podpis vydavatele. Po spuštění aplikace se do ní nahrál škodlivý kód a zobrazila se falešná chybová zpráva, aby se odvedla pozornost. Tento přístup ukazuje posun od klasických trojanizovaných dokumentů ke složitému maskování „ve stylu dodavatelského řetězce“, které komplikuje detekci i pro pokročilé systémy EDR.

- Zachycené vzorky malwaru obsahovaly moduly StealerBot a ModuleInstaller, které shromažďují informace, přenášejí data na C2 servery a instalují další pluginy podle zájmů útočníků.

Infekční řetězec (Trellix)

Komentář Cybule: Skupina SideWinder přechází z tradičního spear-phishingu s makry na zcela novou taktiku využívající ClickOnce deployment – mechanismus běžně používaný k interní distribuci aplikací ve firemním prostředí. Místo exploitace zranitelnosti útočníci zneužívají důvěryhodný instalační proces systému Windows, podepsaný validním certifikátem. Uživatel, který otevře lákavý PDF dokument s tlačítkem „Update Adobe Reader“, tak vlastně spouští instalátor škodlivé komponenty – zcela v souladu s tím, jak se běžné aplikace chovají. Tento přístup představuje zlom v taktice útočníků: nevyužívají chyby systému, ale jeho běžné funkce. Analýza dále ukazuje, že útoky byly přesně zacíleny na diplomatické a vládní instituce v jižní Asii – zejména v Indii, Pákistánu, Bangladéši a Nepálu. Zároveň názvy jednotlivých souborů naznačují kulturní a jazykové porozumění regionu: názvy souborů jako Relieving Order New Delhi.pdf nebo Hajj Training 2025.pdf mají vzbudit důvěru a zdání oficiální komunikace. Takové přizpůsobení obsahu je typické pro skupiny, které působí dlouhodobě a mají dobrou znalost lokálních podmínek. SideWinder (známý také jako Razor Tiger a Rattlesnake) je pravděpodobně indická APT skupina, která dlouhodobě útočí na organizace v Pakistánu, Číně, Nepálu a na Srí Lance.

Zásadní nárůst úspěšných útoků na průmyslové řídící systémy volně přístupné z veřejného internetu

(29.10.2025, Malware News)

Kanadské Centrum pro kybernetickou bezpečnost (Canadian Centre for Cyber Security) vydalo bezpečnostní upozornění AL25-016, které varuje před nárůstem útoků na průmyslové řídicí systémy (ICS), systémy řízení budov (BMS) a zařízení průmyslového internetu věcí (IIoT). Hacktivisté podle zjištění úřadu v poslední době ve zvýšené míře útočí na zařízení napřímo vystavená do veřejného internetu s cílem získat přístup k systémům a narušit kontinuitu a bezpečnost provozů. Incidenty se přitom nevyhýbají ani menším provozovatelům.

Co potřebujete vědět:

- Během posledních týdnů zaznamenalo kanadské Centrum pro kybernetickou bezpečnost několik případů neoprávněných zásahů do řídicích systémů, které měly skutečné dopady na provoz.

- Tyto útoky se nevyznačují vysokou technickou sofistikovaností – útočníci pouze využívají nedostatečného zabezpečení zařízení vystavených napřímo do veřejného internetu.

- Útočníci se zaměřili například na vodárenské provozy, systémy monitorující zásoby ropných produktů nebo na průmyslové sušárny. V některých případech došlo ke změně provozních parametrů, například tlaku či teploty, v jiných k vyvolání falešných poplachů nebo záměně údajů o stavu zařízení.

- Provozovatelům průmyslových systémů se doporučuje provést kompletní inventuru zařízení připojených k internetu, žádné části průmyslových řídicích systémů nevystavovat do veřejného internetu, a pro vzdálené přístupy využívat výhradně zabezpečené VPN. Současně se doporučuje v relevantních částech systému pravidelně provádět bezpečnostní aktualizace a testy zranitelností, zajistit centrální monitorování a detekci anomálií a nastavit procesy pro správu incidentů.

- Nezbytnou doporučenou součástí ochranných opatření je také školení personálu a cvičení reakce na mimořádné události.

Komentář Cybule: Vydané varování je dobrou příležitostí znovu připomenout, že napřímo z veřejného internetu by měla být přístupná pouze zařízení, která jsou pro taková nasazení určena. Průmyslové řídicí systémy to v žádném případě nejsou. Ačkoli odborná komunita na tuto skutečnost upozorňuje již řadu let, mnoho provozovatelů své systémy stále nechává přístupné veřejně a vystavuje se tak vysokému riziku útoku, který může mít v řadě případů i velmi vážné dopady.