V pátečních Cybulovinách se podíváme na to, jak ruské APT skupiny zneužívají aplikaci Signal ke špionáži, dále vám nabídneme novinky o čínském útočníkovi Salt Typhoon a nakonec rozebereme aktuální dezinformační kampaň zaměřenou na německé volby, která právě probíhá.

Příjemné čtení!

Tým Cybule

Obsah:

- Ruské kyberšpionážní APT skupiny cílí na uživatele aplikace Signal

- Salt Typhoon pokračuje v útocích na telekomunikační sektor

- Ruská dezinformační kampaň: falešná videa mají ovlivnit německé volby

Ruské kyberšpionážní APT skupiny cílí na uživatele aplikace Signal

(19.02.2025, Google Threat Intelligence Group)

Skupina Google Threat Intelligence Group (GTIG) zaznamenala rostoucí snahy několika státem sponzorovaných APT skupin o kompromitaci účtů aplikace Signal Messenger, které používají osoby, které jsou v hledáčku ruských zpravodajských služeb. Tento rostoucí zájem pravděpodobně souvisí s válkou na Ukrajině a potřebou ruských zpravodajských sil získat přístup k citlivé vládní a vojenské komunikaci. Lze předpokládat, že se v blízké budoucnosti tato taktika stane častější a rozšíří se i mimo ukrajinské bojiště.

Co potřebujete vědět:

- Aplikace Signal je oblíbená mezi těmi, kteří jsou vystaveni sledování a špionáži – mezi vojáky, politiky, novináři, aktivisty a dalšími ohroženými skupinami. To z ní činí atraktivní cíl pro útočníky, kteří se snaží získat citlivé informace. Podobné útoky se zaměřují i na další komunikační platformy, jako jsou WhatsApp a Telegram, které čelí stejným metodám útoku.

- GTIG vydal veřejné varování o této aktivní hrozbě s cílem zvýšit povědomí a posílit ochranu ohrožených komunit. Signal zároveň vydal nové verze svých aplikací pro systémy Android a iOS, které obsahují vylepšené bezpečnostní mechanismy proti phishingovým kampaním zneužívajícím funkci „připojená zařízení“.

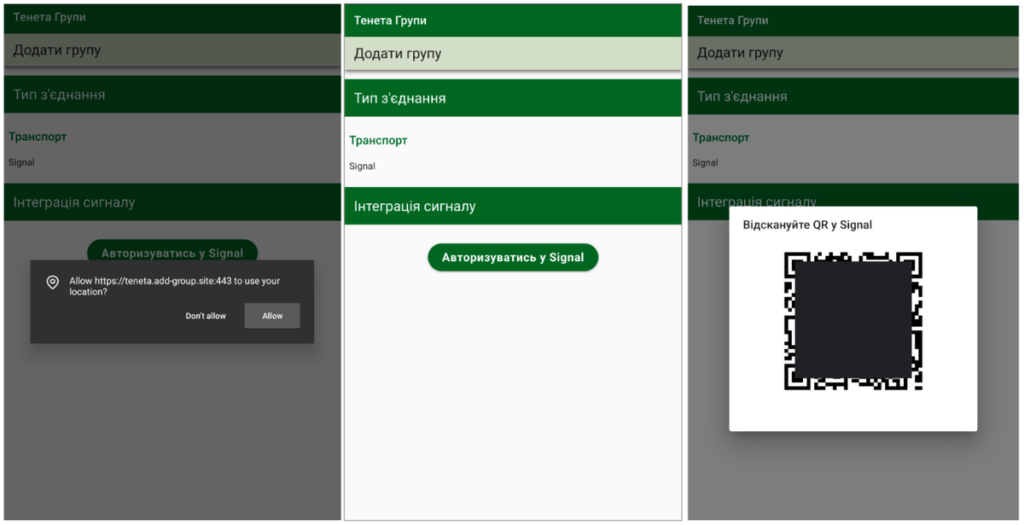

- Útočníci nejčastěji zneužívají funkci „připojená zařízení“ v aplikaci Signal, která umožňuje používat jeden účet na více zařízeních. Vytvářejí podvodné QR kódy, které po naskenování propojí účet oběti se zařízením ovládaným hackery. Jakmile je tento útok úspěšný, veškerá komunikace oběti je v reálném čase odesílána i útočníkům, a to bez nutnosti kompromitovat celý telefon.

- Podvodné QR kódy jsou maskovány jako pozvánky do skupin, bezpečnostní upozornění nebo oficiální instrukce Signalu. APT skupina UNC4221 vytvořila například za tímto účelem phishingové stránky ke stažení síťové komponenty Kropyva, kterou ukrajinská armáda používá pro řízení dělostřelecké palby (viz obrázek).

- Kromě útoků přes „připojená zařízení“ se útočníci snaží zcizit uložené zprávy na zařízení s OS Android či Windows. K tomu využívají speciální nástroje, které jim umožňují stahovat databáze aplikace Signal a získat tak přístup k celé komunikaci oběti.

- APT44 používá nástroj WAVESIGN, který pravidelně kopíruje zprávy ze Signal a odesílá je útočníkům.

- Skupina Sandworm využívá malware Infamous Chisel, který na zařízeních s Androidem vyhledává databáze aplikací pro zasílání zpráv, včetně Signalu.

- Turla (napojená na ruskou FSB) nasazuje PowerShell skript, který umožňuje stahovat zprávy ze Signal Desktop (pozn.: aplikace, která umožňuje uživatelům používat aplikace Signal na počítači).

- Běloruská skupina UNC1151 zase využívá Robocopy, nástroj pro kopírování souborů, kterým získává uložené zprávy a přílohy z Signal Desktop.

Phishingová stránka, provozovaná skupinou UNC4221 (GTIG)

Komentář Cybule: Útoky založené na funkci „připojená zařízení“ jsou obtížně zjistitelné, protože neexistují centralizované detekční mechanismy schopné monitorovat podezřelé připojení nových zařízení. Pokud je kompromitace úspěšná, může zůstat dlouho nepovšimnuta, což zvyšuje riziko zneužití citlivých informací. Z tohoto důvodu je nezbytné, aby uživatelé nepodceňovali základní bezpečnostní pravidla – zejména aby neskenovali QR kódy z neověřených zdrojů a pečlivě ověřovali, kam se jejich účty přihlašují. Ať už jde o novináře, vojenský personál nebo běžné uživatele, je klíčové dbát na digitální hygienu. Pro zvýšení bezpečnosti doporučujeme pravidelně kontrolovat připojená zařízení v nastavení aplikace, používat dvoufaktorové ověřování (2FA) a mít aplikaci Signal vždy aktualizovanou s nejnovější verzi.

Salt Typhoon pokračuje v útocích na telekomunikační sektor

(13.2.2025, Recorded Future)

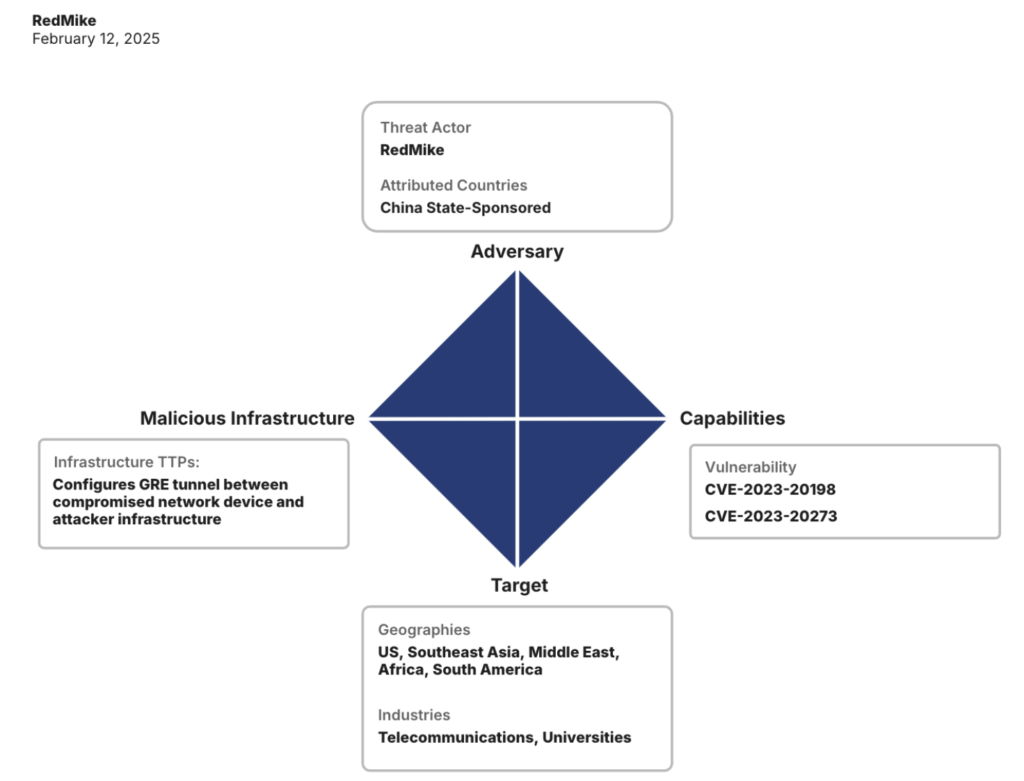

Analýza společnosti Recorded Future přináší nové poznatky o aktivitách čínské kyberšpionážní skupiny Salt Typhoon (kterou Recorded Future označuje jako RedMike). Podle zjištění analytického týmu Insikt Group, skupina se pokusila zneužít zranitelnosti ve více než 1 000 zařízeních Cisco, přičemž se zaměřila zejména na dvě zranitelnosti, které umožňují neoprávněné zvýšení uživatelského oprávnění (CVE-2023-20198 a CVE-2023-20273). Insikt Group pozorovala aktivitu Salt Typhoon v období od prosince 2024 do ledna 2025 a došla k závěru, že se útočníkům podařilo kompromitovat alespoň pět telekomunikačních společností.

Diamond model pro Salt Typhoon/RedMike (Recorded Future)

Co potřebujete vědět:

- Insikt Group rovněž zjistil, že Salt Typhoon zaměřoval své útoky i na zařízení spojená s univerzitami v Argentině, Bangladéši, Indonésii, Malajsii, Mexiku, Nizozemsku, Thajsku, Spojených státech a Vietnamu. Je pravděpodobné, že útočníci cílili na univerzity s úmyslem získat přístup k výzkumu v oblastech telekomunikací, inženýrství a technologií.

- Pozorováním síťového provozu, Insikt Group identifikovala sedm kompromitovaných síťových zařízení Cisco, kterí komunikovalo s infrastrukturou Salt Typhoon. Mezi ně patří zařízení spojená s americkou pobočkou britského poskytovatele telekomunikačních služeb, americkým poskytovatelem internetu (ISP) a telekomunikační společnost, jihoafrickým telekomunikačním poskytovatelem, italským ISP a velkým thajským telekomunikačním poskytovatelem.

- Analýzu aktivity Salt Typhoon publikoval i bezpečnostní tým Cisco Talos. Závěrem analýzy je, že jen v jednom případě byly nalezeny důkazy naznačující pravděpodobné zneužití starší zranitelnosti (CVE-2018-0171). Ve všech ostatních případech, útočník získal počáteční přístup k zařízením s využitím legitimních přihlašovacích údajů obětí. Poté prokázal schopnost nepozorovaně setrvávat v cílových prostředích napříč zařízeními od různých dodavatelů, přičemž v jednom případě si udržel přístup déle než tři roky.

- Cisco Talos zpochybňuje, že útočník obvykle zneužívá zranitelnosti v zařízeních Cisco, což je i závěrem analýzy Recorded future. Analytici Cisca nenašly žádné důkazy, že by Salt Typhoon zneužívál další tři známé zranitelnosti v zařízeních Cisco.

- Salt Typhoon je pravděpodobně aktivní od roku 2019 a zaměřuje se především na kybernetickou špionáž cílenou na telekomunikační sektor. Je známá rovněž jako FamousSparrow, GhostEmperor, Earth Estries, UNC2286, Operator Panda a RedMike, ačkoli překryvy mezi jednotlivými pozorovanými aktivitami nejsou takové, aby se dalo říct, že jde vždy o jednu a tu samou skupinu.

Komentář Cybule: Analýzy týmů Insikt Group a Cisco Talos patří mezi první veřejně dostupné vyšetřování aktivity Salt Typhoon, která prezentují konkrétní data. Závěry obou analýz reflektují rozdilnou metodologii. Cisco Talos se pravděpodobně přímo účastnil vyšetřování incidentů u amerických mobilních operátorů, ačkoli to přímo nezmiňuje. Recorded Future oproti tomu svá pozorování opírá o analýzu síťového provozu. Oba postupy mají svá pro a proti. Cisco Talos má výhodu přístupu k datům konkrétních incidentů, zatímco telemetrie, kterou má k dispozici Recorded Future umožňuje širší záběř, ačkoli výsledky šetření mohou být méně přesné právě v oblasti prvotního narušení systémů oběti. V obou případech je však zřejmé, že Salt Typhoon je mimořádně nebezpečný aktér s globálním dopadem.

Ruská dezinformační kampaň: falešná videa mají ovlivnit německé volby

(21.02.2025, TheRecord)

Německé zpravodajské služby varovaly před ruskou informační operací, která využívá falešná videa k šíření dezinformací o nadcházejících federálních volbách. Cílem je destabilizovat situaci a ovlivnit voliče, zejména příznivce krajně pravicové strany AfD. Tato kampaň je součástí širšího trendu ruského vměšování do demokratických procesů v Evropě a USA.

Co potřebujete vědět:

- Falešná videa, která se objevila na sociálních sítích mají za cíl vyvolat nespokojenost mezi příznivci krajně pravicové strany Alternative für Deutschland (AfD). Ukazují, že na volebních lístcích chybí nápis AfD, nebo že volební lístky označené na podporu této strany jsou ničeny.

- Bezpečnostní služby identifikovaly kampaň jako dílo ruské hackerské skupiny Storm-1516, která už dříve zasahovala do amerických prezidentských voleb.

- Na falešná videa upozornily německé úřady a vyšetřování převzala kriminální policie v Sasku.

- Německo čelí ruskému vlivu už několik měsíců, přičemž kampaň podporující AfD je pouze jedním z nástrojů destabilizace.

- Podobné vměšování bylo zaznamenáno i v Rumunsku, kde ústavní soud kvůli ruskému vlivu zrušil první kolo prezidentských voleb.Americký viceprezident JD Vance kritizoval evropskou reakci a naznačil, že obavy z ruského zasahování mohou být přehnané.

Komentář Cybule: Ruské vměšování se do voleb už dávno není jen tématem pro akademiky nebo tajné služby – stalo se běžnou realitou kybernetické bezpečnosti. Kampaň Storm-1516 ukazuje, jak snadno lze manipulovat veřejným míněním prostřednictvím falešných videí. Pro jednotlivce i instituce je klíčové umět rozeznat dezinformace a ověřovat zdroje. Jakmile se jednou taková videa začnou šířit, je těžké jejich dopad zvrátit. Pro ochranu demokratických procesů je nezbytné posilovat mediální gramotnost a rozvíjet schopnost kritického myšlení. V kontextu českého prostředí bychom měli být obezřetní, protože podobné taktiky se mohou snadno objevit i před našimi volbami. Dezinformace jsou zbraní, kterou protivníci demokratických států rádi využívají – a je jen na nás, zda jim dáme prostor.