Vítejte na Cybuli! Dnes se ponoříme do temných hlubin kyberprostoru a prozkoumáme znepokojivé trendy v oblasti kybernetických hrozeb. Ransomwarový gang Qilin nedávno zaútočil na londýnské nemocnice a ochromil péči o pacienty. Platformy Signal a TikTok se stávají terčem zneužívání k šíření malwaru. A o jailbreaku AI a jeho hrozbě v kyberprostoru se dozvíte v našem závěrečném příspěvku!

Příjemné čtení.

Tým Cybule

Obsah:

- Ransomwarový útok způsobil nedostupnost lékařské péče v jihovýchodním Londýně

- Zneužití zpráv aplikací Signal a TikTok ukazuje na dva odlišné způsoby doručení malwaru

- Jailbreak umělé inteligence: Nová hrozba v kyberprostoru?

Ransomwarový útok způsobil nedostupnost lékařské péče v jihovýchodním Londýně

(4.6.2024, BleepingComputer)

V pondělí 3. května 2024 došlo k ransomwarovému útoku na poskytovatele laboratorních služeb Synnovis, který výrazně ovlivnil poskytování specializované péče v londýnských nemocnicích Guy’s and St Thomas’, King’s College Hospital NHS Foundation Trusts a primární péče na jihovýchodě Londýna. Urgentní péče nebyla incidentem ovlivněna. Veřejná služba zdravotní péče National Health Service (NHS) spolupracuje s Národním centrem kybernetické bezpečnosti (NCSC) a svým vlastním týmem pro kybernetické události na posouzení dopadu a zmírnění incidentu. Z útoku na Synnovis je podezřelý ruskojazyčný ransomware gang Qilin.

Co potřebujete vědět:

- V období od července 2022 do května 2023, cílil Qilin na 12 subjektů kritické infrastruktury ze Spojených států, Austrálie, Brazílie, Kanady, Kolumbie, Francie, Nizozemí, Srbska, Spojeného království a Japonska.

- Oběti zahrnují sektory zdravotnictví, vzdělání a další kritické služby. Qilin se důsledně vyhýbá aktivitám v Rusku a dalších zemí Společenství nezávislých států, podobně jako další ruskojazyčné kyberkriminální skupiny.

- NHS je veřejně financovaný systém zdravotní péče, který poskytuje zdravotní služby obyvatelům Spojeného království. Byl založen v roce 1948 a jeho cílem je poskytovat bezplatnou zdravotní péči. NHS je financována především z daní a příspěvků na národní pojištění. Služby poskytované NHS zahrnují služby praktických lékařů, nemocniční léčbu, zubní péči či duševní zdraví.

- NHS se stala jednou z hlavních obětí útoku WannaCry z května 2017, za kterým stála severokorejská skupina Lazarus. Útok, který postihl velké množství zařízení a způsobil rozsáhlé výpadky v dostupnosti zdravotní péče, měl i významný finanční dopad. Podle zprávy Národního kontrolního úřadu (NAO) byly finanční škody WannaCry vyčísleny na přibližně 92 milionů liber a výpadek služeb měl dopad na zhruba 19 tisíc pacientů.

Komentář Cybule: Skupina Qilin je finančně motivovaná kyberkriminální organizace, která s velkou pravděpodobností působí z teritoria Ruské federace. Qilin využívá taktiku tzv. „dvojího vydírání“ (double extortion), kdy nejen zašifrují data obětí, ale také hrozí jejich zveřejněním, pokud není zaplaceno výkupné. Qilin vyvíjí malware a poskytuje ho tzv. affiliates v modelu známém jako ransomware jako služba (Ransomware-as-a-Service, RaaS). Qilin si za své „služby“ vezme předem určený podíl ze zaplaceného výkupného. Podle výzkumníků společnosti Group-IB, kteří v loňském roce skupinu infiltrovali, Qilin nechává svým affiliates 80 % z výkupného do tří milionů USD a 85 % u vyšších částek.

Zneužití zpráv aplikací Signal a TikTok ukazuje na dva odlišné způsoby doručení malwaru

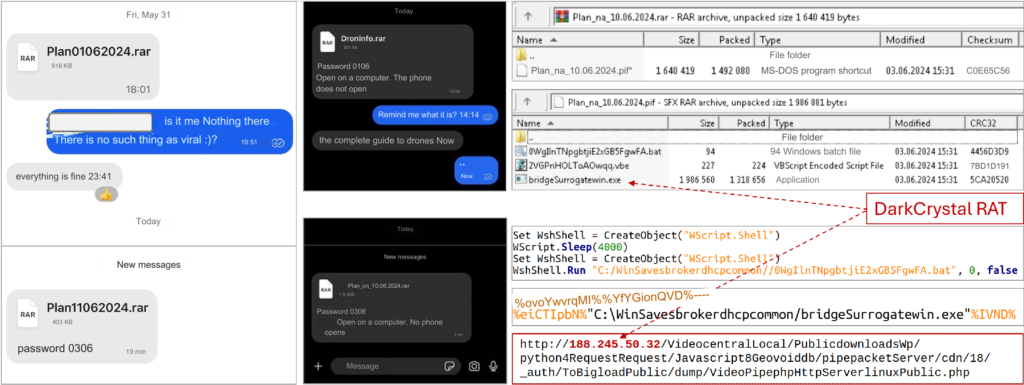

Ukrajinský vládní CERT tým (CERT-UA) varuje před kampaní malwaru DarkCrystal RAT, který je doručen prostřednictvím oblíbené komunikační aplikace Signal. Útočníci cílí na ukrajinské vládní úředníky a vojenský personál. Malware se šíří prostřednictvím archivu zaslaného ve zprávě, který obsahuje spustitelný soubor. Po otevření infikuje počítač oběti a umožňuje útočníkům neoprávněný vzdálený přístup. CERT-UA kampaň připisuje aktérovi s označením UAC-0200. CERT-UA upozorňuje, že útočník pravděpodobně využívá i kompromitovaných legitimních účtů ke zvýšení důvěryhodnosti.

Řetězec kompromitace včetně komunikace utočníka s obětí, přeloženo do angličtiny z ukrajinštiny (CERT-UA)

Problémy s malwarem mají i uživatelé TikToku. Společnost opravila zero-day chybu, která umožnila útočníkům napadnout účty významných osobností a společností. Zranitelnost v přímých zprávách TikToku umožnila útočníkům převzít účty pouhým otevřením škodlivé zprávy. Poškozené účty, včetně účtů Sony a CNN, byly dočasně deaktivovány, aby se zabránilo dalšímu zneužití. TikTok uvedl, že zasaženo bylo jen malé množství účtů a že spolupracuje s postiženými uživateli na obnovení přístupu.

Co potřebujete vědět:

- V případě Signalu útočníci cílí na desktopové aplikace Signal Messenger s cílem infikovat cílový počítač. Soubory s příponou .exe a .pif nebudou na standardním mobilním operačním systému (Android, iOS) fungovat. Instrukce útočníka zmiňují, že soubor je třeba otevřít na počítači (viz obrázek).

- Ukrajinský CERT dříve spojoval používání DarkCrystal RAT (také známý jako DCRse skupinou Sandworm (UAC-0133), která je součástí ruské vojenské rozvědky GRU a je odpovědná za řadu destruktivních kybernetických útoků proti Ukrajině. V dubnu 2024 CERT-UA upozornil na další kampaň s použitím DarkCrystal RAT, kterou připsal skupině UAC-0145. Skupina UAC-0200 nebyla ztotožněna s konkrétním aktérem, ale cílení ukazuje na útočníka jednajícího v zájmu Ruské federace.

- Útok na účty TikTok zatím nebyl připsán žádnému aktérovi a není ani zřejmé, co bylo cílem útočníka. Úzké zaměření na vybrané účty je obvykle známkou cílené špionážní kampaně. Cílení na účty mediálních organizací a celebrit naznačuje kompromitaci s cílem zneužití přístupu k šíření dezinformací.

Komentář Cybule: Zatímco metoda doručení malwaru je v obou případech totožná, tj. přímé zprávy (direct messages, DM) oblíbených aplikací, ve skutečnosti jde o dva velmi odlišné způsoby zneužití. V případě Signalu musí útočník socialním inženýrstvím zmanipulovat příjemce zprávy ke stažení škodlivého souboru, převzetí účtů TikTok je výsledkem tzv. zero-click metody doručení malwaru. V druhém případě útočník zneužívá zranitelnosti v zabezpečení TikToku a ke spuštění škodlivého kódu dojde pouhým otevřením zprávy. Zatímco zero-click útoky jsou technicky pokročilejší, jejich efektivita závisí na existenci neaktualizované zranitelnosti. Proto je využití populárních komunikačních prostředků k distribuci malwaru velmi rozšířené. Aktéři napojení na KLDR například využívají Telegram a chat na LinkedIn.

Jailbreak umělé inteligence: Nová hrozba v kyberprostoru?

(4.6.2024, Microsoft)

V oblasti umělé inteligence (AI) se odehrává neustálý boj o to, aby se systémy chovaly bezpečně a zodpovědně. Na jedné straně stojí vývojáři, kteří vynakládají značné úsilí na budování inherentně bezpečných systémů umělé inteligence, včetně jejich generativních variant a aplikací pro koncové uživatele. Na druhé straně stojí noví aktéři, kteří hledají rafinované způsoby, jak tuto výkonnou technologii využít pro své vlastní, ne vždy etické cíle. Stejně jako u všech technologií, i u umělé inteligence existují bezpečnostní rizika. Jedním z nich je jailbreak, kdy je narušeno zabezpečení chránící program před nežádoucím chováním.

Co potřebujete vědět:

- AI jailbreaks představují bezpečnostní hrozbu, kdy útočníci obcházejí ochranná opatření AI.

- Existují dvě hlavní formy:

- „Klasický“ jailbreak, který nastane, když oprávněný uživatel záměrně vkládá specifické příkazy nebo dotazy s cílem získat rozšířená oprávnění nad tímto modelem.

- Nepřímé vkládání pokynů (Indirect Prompt Injection) představuje rafinovanou techniku útoku na systémy umělé inteligence (AI), která zneužívá důvěru v data z externích zdrojů. Tato metoda spočívá v infiltraci škodlivého kódu do dat kontrolovaných třetí stranou, která jsou následně zpracována AI systémem. V důsledku toho se tento škodlivý kód stává součástí vstupních dat pro AI a může ji zmanipulovat k nežádoucímu chování.

- Příkladem lze uvést úpravu dokumentu, který je následně odeslán online službě pro analýzu textu využívající umělou inteligenci. Škodlivý kód v dokumentu je aktivován a manipuluje s umělou inteligencí tak, aby generovala falešné informace nebo šířila dezinformace.

- Druhy útoků, které se snaží obejít bezpečnostní mechanismy AI a donutit ji k nežádoucímu chování patří např. tyto:

-

- DAN („Do Anything Now“): Tento typ útoku funguje tak, že k jednomu uživatelskému vstupu přidá speciální instrukce. Tyto instrukce nutí AI k porušení zabudovaných bezpečnostních opatření.

- Crescendo: Tento útok je sofistikovanější. Během delší konverzace postupně posouvá dialog k požadovanému cíli, nenápadně manipulují AI pomocí sady otázek a kroků.

- Role-play: Útočník dává AI pokyny, aby se chovala jako jiná „systémová osoba“ s neomezenými možnostmi, nebo jí přisuzuje lidské vlastnosti, jako jsou emoce, myšlenky a názory.

- Útoky na kódování: Útočník se pokusí použít kódování, jako metodu transformace znaků, styly generování, šifry nebo jiné varianty přirozeného jazyka, k obcházení systémových pravidel.

- Fool the Model: Útočník dodá umělé inteligenci zmanipulovaná data, aby ji „vycvičil“ k vytváření požadovaného obsahu, například falešných zpráv nebo škodlivého kódu.

- Důsledky útoků typu jailbreak v AI:

- Generování škodlivého obsahu: AI může být zneužita k generování dezinformací, spamu, nenávistných projevů nebo jiného škodlivého obsahu.

- Únik citlivých dat: Útočník může zneužít AI k extrakci a odcizení citlivých informací z dat, která systém zpracovává.

- Narušení integrity systému: Manipulace s AI může vést k narušení její integrity a spolehlivosti, čímž se snižuje její důvěryhodnost a funkčnost.

Komentář Cybule: Závažnost dopadu AI jailbreaku závisí na ochranných opatřeních, která jsou obcházena. Reakce na incident závisí na tom, zda jailbreak umožňuje neoprávněný přístup k obsahu nebo spouštění automatických akcí. Pokud například škodlivý obsah ovlivní jen jednoho uživatele, jedná se o omezený incident. Naopak, pokud může systém provádět automatizované akce nebo generovat obsah viditelný více uživateli, jde o závažnější problém. Závažnost incidentu by měla být posuzována podle dopadů celé události. AI jailbreak není jednorázová událost, ale spíše sada technik. Útočníci využívají různé metody, s jejichž pomocí zkouší obejít ochranu AI pomocí speciálně navržených vstupů. To se podobá překonávání překážek – stačí najít tu správnou cestu a útočník se dostane za pomyslnou ochrannou zeď.