Nabídka nástrojů umělé inteligence s nejnovějšími funkcemi – jako jsou ChatGPT, Midjourney nebo Google Bard – se stala oblíbeným tématem phishingových kampaní. Ty jsou stále propracovanější a kombinují několik technik a nástrojů, aby se vyhnuly většině způsobů odhalení. Jejich cíl však zůstává stejný: přimět lidi, aby si stáhli škodlivý software nebo prozradili hesla ke svým účtům.

Jednu z hrozeb představují podvodné reklamy na sociální síti Facebook. Jde o placené (sponzorované) verze reklam, které se uživatele snaží nalákat ke stažení webového rozšíření Bard AI od společnosti Google, ChatGPT a spousty dalších.

Po otevření takové reklamy je uživatel přesměrován na Google Sites, čímž útočník získává na důvěryhodnosti. Podvržený odkaz na Google Sites nabízí ke stažení rozšíření (plugin) vybraného AI nástroje, ale místo toho stáhne škodlivý instalační program, mj. pod názvem Meta Ads Manager. Instalace slouží pouze jako návnada. Po jejím dokončení dojde ke stažení pluginu do prohlížeče a následnému otevření podvržené stránky, v některých případech Facebook Business Manager. Tím dojde k odcizení hesel, přihlašovací relace a čehokoliv dalšího, co od této doby uživatel zadá do prohlížeče, včetně souborů cookies, historie prohlížení nebo uložených záložek.

Únos přihlašovací relace

Obzvláště závažné je odcizení přihlašovací relace. Předtím, než uživatel přistoupí k webové stránce nebo aplikaci prostřednictvím připojení HTTP, dojde před otevřením komunikační linky a poskytnutím přístupu k ověření uživatele (například pomocí uživatelského jména a hesla). Samotná připojení HTTP jsou však „bezstavová“, což znamená, že každá akce, kterou uživatel provede, je posuzována nezávisle. V důsledku toho – pokud bychom se spoléhali pouze na protokol HTTP – by se uživatelé při každé provedené akci nebo zobrazené stránce museli znovu ověřovat. Tento problém řeší právě relace.

Relace se vytvoří na serveru hostujícím webovou stránku nebo aplikaci, jakmile se uživatel přihlásí, a pak slouží jako reference pro počáteční ověření. Uživatelé mohou v podstatě zůstat ověřeni tak dlouho, dokud je na serveru otevřena relace. K jejímu ukončení může dojít odhlášením ze služby a některé služby samy ukončí relaci po předem definované době nečinnosti.

Většina služeb vytváří tyto relace pomocí ID, jež představuje řetězec čísel a písmen uložený v dočasných souborech cookie relace, adresách URL nebo skrytých polích na webových stránkách. V mnoha případech jsou tyto identifikátory relace založeny na předvídatelných informacích, jako je IP adresa uživatele.

K únosu relace dochází, když útočníci získají neoprávněný přístup k ID relace uživatele, což jim umožní převzít jeho online identitu. Útočníci se tak mohou vydávat za legitimní uživatele, získávat informace a provádět akce pod identitou uživatele.

Uživatelé si zpravidla nejsou vědomi, že je původní klamavá reklama na nové AI nástroje podvodná. Často tak novinky na podvodných stránkách komentují, lajkují a příspěvky sdílejí, čímž se jejich dosah ještě více zvyšuje.

Rostoucí zájem o řešení založená na umělé inteligenci vede útočníky k využívání tohoto trendu, zejména ty, kteří distribuují tzv. infostealery – tedy malware pro získávání citlivých a důležitých údajů nebo session cookies.

Podvodná stránka Midjourney AI – analýza Check Point Research

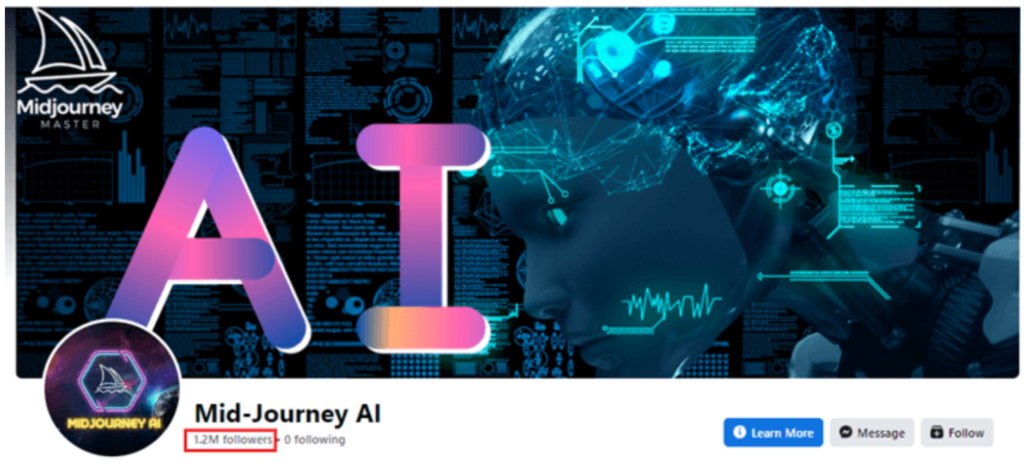

Podle červencového reportu společnosti Check Point Research zneužili útočníci falešnou facebookovou stránku Mid-Journey AI s 1,2 miliony sledujících. Uživatelé velmi pravděpodobně uvěří, že se jedná o legitimní stránku nástroje Midjourney. Jejím hlavním cílem je přimět uživatele ke stažení malwaru. Aby působily důvěryhodně, jsou odkazy na škodlivé webové stránky promíchány s odkazy na legitimní recenze Midjourney nebo její sociální sítě.

Podvodná facebooková stránka Mid-Journey AI (Check Point Research)

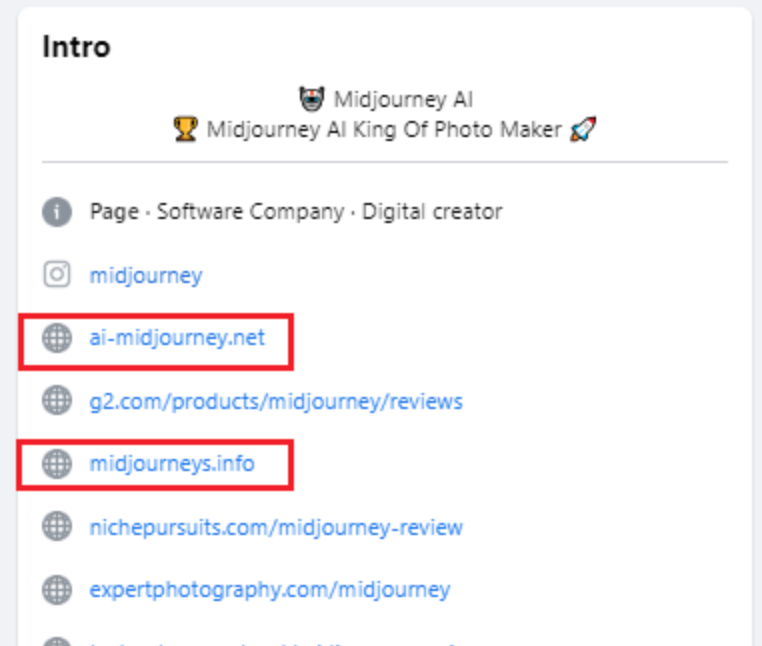

Stránka na jednom z uvedených odkazů – ai-midjourney[.]net – má pouze jedno tlačítko s názvem Get Started. To uživatele přesměruje na další falešnou stránku midjourneys[.]info, jež nabízí stažení Midjourney AI zdarma na 30 dní. Když uživatel na tlačítko klikne, stáhne archivní soubor s názvem MidJourneyAI.rar z filesharingové a ukládací platformy Gofile. Po dokončení stahování dojde ke spuštění škodlivého souboru Mid-Journey_Setup.exe.

Tento falešný instalační soubor obsahuje Doenerium, open-source infostealer, který byl pozorován v několika dalších podvodných kampaních a jehož konečným cílem je získat osobní údaje obětí. Malware se ukládá společně se všemi soubory a adresáři do složky TEMP. Pro C2 využívá řadu legitimních služeb, jako jsou Github, Gofile nebo Discord. Malware využívá účet na Githubu se jménem antivirusevasion69 k doručení webhooku Discord, jenž slouží k přeposlání všech odcizených informací.

Odkazy na facebookovém profilu Mid-Journey AI (Check Point Research)

Malware nejprve odešle na Discord zprávu „New victim“ (Nová oběť) s popisem nově infikovaného počítače – jeho názvu, verze operačního systému, paměti RAM, doby provozu a konkrétní cestu, ze které byl malware spuštěn. Tyto informace umožňují útočníkovi přesně rozeznat, který podvod nebo návnada vedly k instalaci malwaru.

Jakmile útočník všechna data z napadeného počítače ukradne, zabalí je do jednoho archivu a nahraje je na platformu pro sdílení souborů Gofile. Následně infostealer odešle na Discord zprávu „Infected“, která obsahuje strukturované podrobnosti o datech, která úspěšně extrahoval, spolu s odkazem pro přístup k archivu.

Zajímavé je, že většinu komentářů na falešné stránce Mid-Journey AI vytvářejí boti s vietnamskými jmény a výchozím jazykem chatu je vietnamština. Check Point Research proto s nízkou až střední důvěrou vyhodnotil, že tuto kampaň provozuje útočník spojený s Vietnamem.

Případů zneužití AI nástrojů je mnohem více. Útočníci budou vždy využívat současné trendy, a proto se do jejich hledáčků nyní dostala právě tato oblast.

Zdroje: vlastní, blog.checkpoint.com, whalebone.io