Jako každý čtvrtek přinášíme to nejnovější ze světa kybernetické bezpečnosti. Tento týden jsme se zaměřili na jednu z nejvíce sofistikovaných ruských kyberšpionážních skupin Turlu, zneužívání hlasu prostřednictvím GenAI a na kritickou zranitelnost v PAN-OS, jejíž CVSS skóre je podle nové metodiky v4.0 maximálních 10.0.

Obsah:

- Ruská kyberšpionážní skupina TURLA útočí na nevládní organizace s backdoorem Tiny Turla-NG

- Společnost LastPass sdílela své zkušenosti s útokem Deepfake audia

- Zranitelnost nultého dne v Palo Alto Global Protect VPN zneužita v cílené kampani Operation MidnightEclipse

Ruská kyberšpionážní skupina TURLA útočí na nevládní organizace s backdoorem Tiny Turla-NG

(10.4.2024, EclecticIQ)

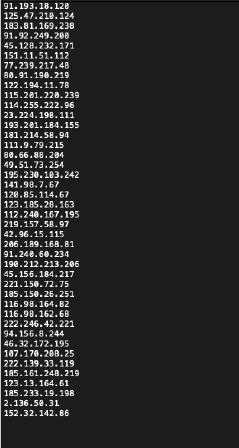

Ruská kyberšpionážní skupina Turla, která je spojována s ruskou kontrarozvědkou (FSB), využívá k útokům na nevládní organizace (NGO) nový backdoor s názvem TinyTurla-NG. Tento backdoor byl objeven začátkem roku 2024 a byl použit k útoku na evropské NGO v Polsku a nově také v Albánii. Právě zde byl, 26. března, na Virus Total nahrán soubor s názvem “Firewall_Bllok_IP.txt.txt”. Soubor obsahoval seznam IP adres, včetně IP adresy 91[.]193[.]18[.]120, kterou společnost Cisco Talos identifikovala jako C2 server spojený s backdoorem Tiny Turla-NG. Všechny IP adresy v seznamu, krom jedné, jsou vedeny jednotlivými antivirovými společnostmi jako škodlivé.

Seznam IP adres (electiciq)

Co potřebujete vědět:

- Cílem útoků je především exfiltrace dat a krádež přihlašovacích údajů. Před nasazením TinyTurla-NG se Turla snaží deaktivovat antivirový software napadeného systému, tak aby se vyhnula detekci.

- Po deaktivaci antiviru je TinyTurla-NG zapsán na disk a jeho perzistence je zajištěna vytvořením škodlivé služby. Tato služba se maskuje jako legitimní systémová služba s názvem „sdm“ (System Device Manager).

- Jakmile je TinyTurla-NG nainstalován, spustí se a začne shromažďovat data, která útočníky zajímají. Backdoor využívá batch soubory k vytvoření perzistence a nástroje k prohledávání cílového systému. Nalezené soubory jsou poté zkopírovány do dočasného adresáře a exfiltrovány na řídicí server (C2) útočníků.

- TinyTurla-NG využívá Chisel, který vytvoří reverzní proxy připojení k vzdálenému počítači útočníků a umožňuje jim tak pohybovat se v napadené síti a infikovat další systémy.

- Společnost Talos, která se zabývá kybernetickou bezpečností, zaznamenala infekce TinyTurla-NG v systémech NGO v Polsku a Albánii, nicméně nelze vyloučit, že backdoor byl použit i k útokům na NGO v jiných zemích.

Komentář Cybule: Útoky skupiny Turla představují vážné riziko pro nevládní organizace. Backdoor TinyTurla-NG je sofistikovaný nástroj, který umožňuje útočníkům ukrást citlivá data a infikovat celou síť. NGO by měly přijmout kroky k ochraně svých systémů před těmito útoky, včetně instalace aktualizovaného antivirového softwaru a implementace osvědčených bezpečnostních postupů.

Společnost LastPass sdílela své zkušenosti s útokem Deepfakes

(11.4.2024, LastPass)

Společnost LastPass se podělila o své zkušenosti, kdy byla k útoku na jejího zaměstnance použita technika sociálního inženýrství spojená s Deepfake audiem.

Co potřebujete vědět:

- Společnost LastPass, která vlastní platformu pro správu hesel, se stala terčem hlasového phishingového útoku, který využil audio technologii Deepfakes.

- Při tomto incidentu se útočníci vydávali za generálního ředitele společnosti LastPass Karima Toubu a prostřednictvím aplikace WhatsApp poslali jeho zaměstnanci několik zpráv, včetně jedné audio deepfake.

- Komunikace probíhala mimo běžné komunikační kanály a vzhledem k podezření zaměstnance, spojeného navíc s vynucenou naléhavostí, zprávy ignoroval a incident nahlásil internímu bezpečnostnímu týmu.

- Společnost LastPass zahájila vyšetřování a podělila se o podrobnosti – s hlavním cílem zvýšit povědomí o deepfake útocích.

- Varování společnosti LastPass se shoduje s varováním amerického ministerstva zdravotnictví a sociálních věcí před falešnými videozáznamy a zvukovými nahrávkami Deepfakes, zejména ve zdravotnictví, a také s varováním FBI a Europolu před rostoucí sofistikovaností těchto typů útoků a jejich potenciálem v oblasti kybernetických útoků a vlivových operací.

Komentář Cybule: Důležitým poučením, které si z tohoto šetření můžeme vzít, je zdůraznění důležitosti ověřování potenciálně podezřelých kontaktů osob, které se vydávají za zaměstnance vaší společnosti, prostřednictvím zavedených a schválených interních komunikačních kanálů.

Zranitelnost nultého dne v Palo Alto Global Protect VPN zneužita v cílené kampani Operation MidnightEclipse

(12.4.2024, Volexity, Palo Alto)

Kritická zranitelnost (CVE-2024-3400) v softwaru Palo Alto Networks GlobalProtect, nacházející se konkrétně v operačním systému PAN-OS, umožňuje neověřeným útočníkům spustit na firewallu libovolný kód s oprávněním root, což může vést k úplné kontrole nad postiženým zařízením. Na zranitelnost společnost Palo Alto upozornil výzkumný tým společnosti Volexity, který rovněž identifikoval probíhající kampaň, která cílila na menší množství zařízení. Kampaň byla Palo Alto pojmenována Operation MidnightEclipse.

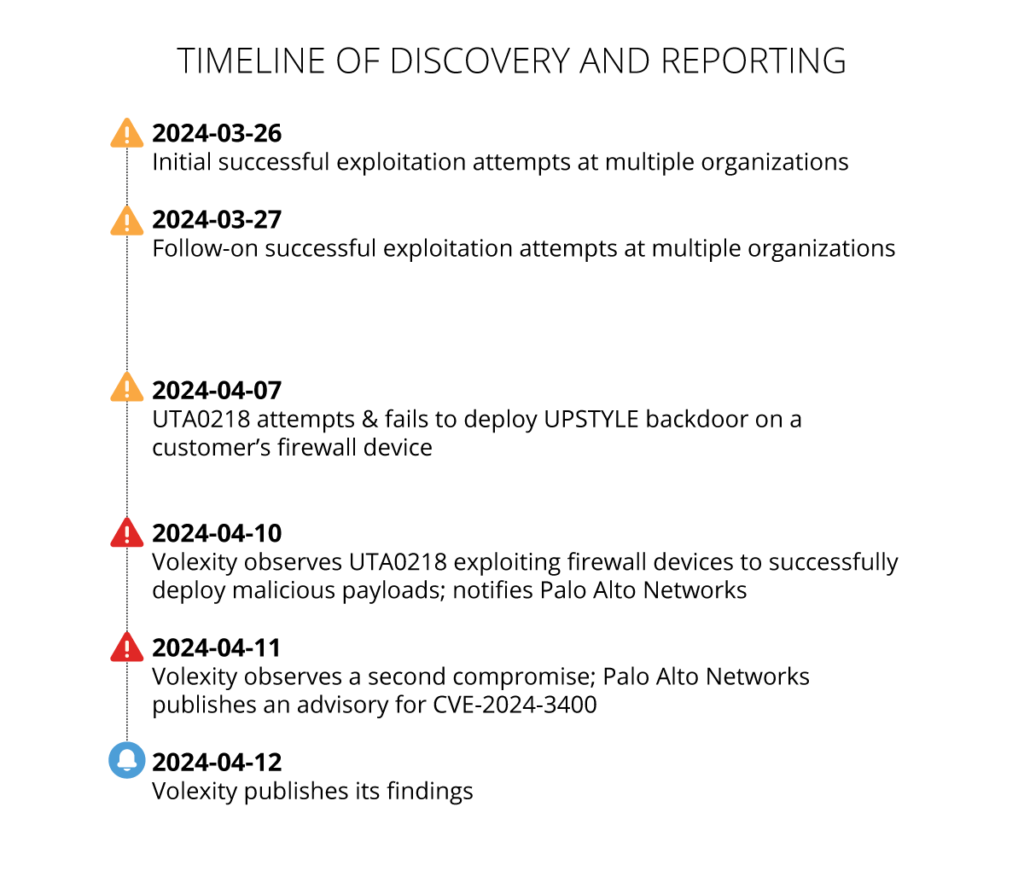

Časová osa zneužití CVE-2024-3400 (Volexity)

Co potřebujete vědět:

- Výzkumníci společnosti Volexity spojili zneužití CVE-2024-3400 s aktérem, kterého sledují pod označením UTA0218.

- UTA0218 zneužil zranitelnost k nasazení nového malwaru UPSTYLE, backdooru napsaného v jazyce Python, který umožňuje spouštět libovolné příkazy prostřednictvím speciálně vytvořených příkazů.

- K prvotní kompromitaci došlo pravděpodobně 26. března 2024, ale je možné, že kampaň začala i dřív než ukazují dostupné indikátory.

- Prvotní kompromitace byla využita například k exfiltraci konfiguračních dat a k pohybu na další zařízení ve stejné síti.

- Přesný původ aktéra hrozby UTA0218 je v současné době neznámý. Neověřené zdroje spojují útok se severokorejskou skupinou Lazarus.

- Bezpečnostní společnosti potvrzují nárůst pokusů o zneužití CVE-2024-3400 poté, co byl zveřejněn funkční exploit.

Komentář Cybule: I bez přesné atribuce lze vyvodit, že útok ve zranitelnosti PAN-OS nese známky aktivity aktéra jednajícího v zájmu státu. Jde zejména o omezený výběr cílů a využívání zranitelnosti, která nebyla dostupná např. kyberkriminálním skupinám. Kampaň Operation MidnightEclipse zapadá do trendu útoků státních aktérů na bezpečnostní edge zařízení jako jsou VPN, firewally a virtualizační technologie za účelem obcházení detekce na koncových zařízeních. Doposud to byla doména celé škály čínských APT skupin, ale je téměř jisté, že státy jako Severní Korea, Rusko či Írán vyvíjejí také malware a techniky pro obcházení detekce.