V povelikonočním vydání Cybulovin se podíváme na staronovou phishingovou kampaň ruské APT29 cílící na evropské diplomaty. Druhý příspěvek představí šestici méně známých aktérú podle výběru magazínu Wired. Závěr patří čínskému AI startupu DeepSeek, jehož zaměstnanci rádi spolupracují na projektech podporovaných čínskou armádou.

Příjemné čtení!

Tým Cybule

Obsah:

- WINELOADER 2.0: Návrat ruské kampaně APT29 proti diplomatům

- Šest aktérů, o kterých jste (možná) neslyšeli

- Zaměstnanci AI startupu DeepSeek mají vazby na čínskou armádu

WINELOADER 2.0: Návrat ruské kampaně APT29 proti diplomatům

(15.04.2025, CheckPoint)

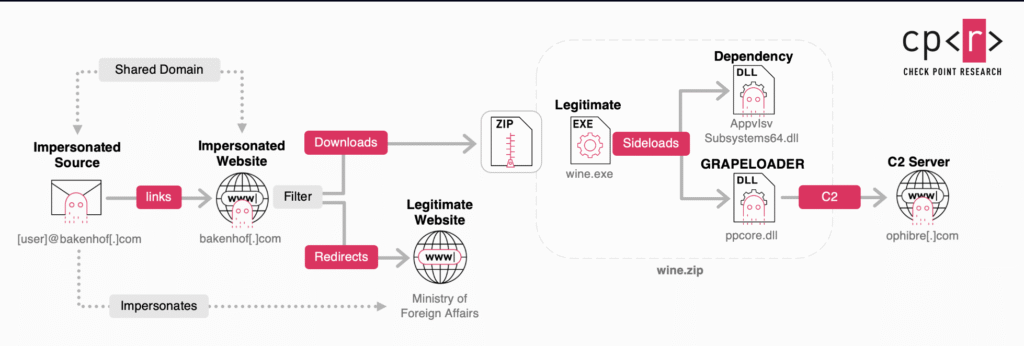

Na začátku roku 2025 spustila ruská státem sponzorovaná skupina APT29 (známá také jako Midnight Blizzar, Cozy Bear), napojená na ruskou zpravodajskou službu SVR, cílenou spearphishingovou kampaň proti evropským diplomatickým subjektům. Útočníci se vydávali za evropská ministerstva zahraničí a využívali zdánlivě nevinných pozvánek na ochutnávky vín. Za nimi však byl ukryt sofistikovaný malware GRAPELOADER, jehož úkolem bylo otestovat prostředí a rozhodnout, zda nasadit backdoor WINELOADER.

Přehled postupu infekce malwarem GRAPELOADER (Check Point)

Co potřebujete vědět:

- Vybraným diplomatům byly doručeny phishingové e-maily z domén bakenhof[.]com nebo silry[.]com, jejichž předmětem byla pozvánka na ochutnávku vína pořádanou ministerstvem zahraničních věcí. Odkaz vedl ke stažení PowerPoint souboru wine.zip, jehož obsah byl pečlivě zkompilován tak, aby vypadal důvěryhodně. Obsahoval legitimní spustitelný soubor wine.exe, pomocnou knihovnu wine.dll a klíčovou komponentu ppcore.dll, která sloužila jako loader GRAPELOADER. Tento malware byl spuštěn pomocí techniky DLL sideloading, kdy soubor wine.exe načte škodlivou knihovnu DLL bez viditelného zásahu uživatele.

- Po zahájení inicializačního procesu začne GRAPELOADER shromažďovat informace o zařízení. Zjišťuje například název domény, lokalizaci systému, nastavení jazykového prostředí nebo identifikátory uživatelů. Klíčová je schopnost zjistit, zda je cílové prostředí například diplomatickou nebo vládní organizací. Pokud nejsou kritéria splněna, nástroj GRAPELOADER se ukončí a nezanechá po sobě žádnou stopu.

- Pokud však GRAPELOADER zjistí, že je prostředí zájmové, naváže kontakt s C2 serverem. Komunikace probíhá přes šifrované HTTPS kanály s použitím obfuskovaných URL a dynamicky generovaných cest. Malware si zajistí perzistenci v systému – využívá k tomu naplánované úlohy, úpravy registru a uložení binárek pod náhodně vygenerovanými názvy do složek jako AppData. GrapeLoader pravděpodobně nahrazuje dříve používaný prvostupňový HTA loader RootSaw a je více nenápadný a sofistikovanější. Používá ochranu paměti ‚PAGE_NOACCESS‘ a zavádí 10 sekundovou prodlevu před spuštěním shellkódu prostřednictvím ‚ResumeThread‘, aby se vyhnul detekci antivirovými a EDR systémy. Následně se provede stažení a spuštění nového WINELOADERu.

- WINELOADER je modulární backdoor, který shromažďuje podrobné informace o hostiteli a slouží ke špionáži. Shromážděná data zahrnují: IP adresy, název procesu, na kterém je spuštěn, jméno uživatele systému Windows, označení počítače systému Windows, ID procesu a úroveň oprávnění a je maskován jako trojanizovaná DLL knihovna nástroje VMware Tools.

- Nejnovější varianta malwaru využívá propracovanou obfuskaci, zahrnující duplikaci relativních virtuálních adres (RVA), nesoulad exportní tabulky a vkládání bezvýznamných instrukcí, s cílem výrazně zkomplikovat reverzní inženýrství.

Komentář Cybule: Pozorované TTP v této kampani úzce navazují na předchozí operaci WINELOADER z března 2024, a to jak z hlediska sociálního inženýrství, tak z hlediska použité infrastruktury malwaru a nástrojů. Stejně jako tehdy kampaň začíná spear-phishingovým e-mailem, který je maskován jako pozvánka na ochutnávku vína – jediný rozdíl je v použitém odesílateli (tentokrát ministerstvo zahraničí evropské země). Hlavní změnou je nahrazení stageru ROOTSAW (HTA downloader) novým nástrojem GRAPELOADER. Nicméně hlavní logika provedení útoku zůstává zachována – tj. zneužití technik DLL side-loadingu k zavedení dalších payloadů spolu s perzistencí. Analýza ukazuje vysokou míru shody kódu mezi GRAPELOADER a známým backdoorem WINELOADER. Oba nástroje sdílejí identický kompilátor (hlavičky Rich-PE), podobná časová razítka sestavení a identickou implementaci řetězcového šifrování, což naznačuje společný původ vývoje. To potvrzuje předpoklad, že GRAPELOADER slouží jako počáteční staging a preconnaissance nástroj, zatímco WINELOADER je nasazen v pokročilejší fázi s cílem dlouhodobého přístupu a exfiltrace. Nově odhalená varianta WINELOADER navíc obsahuje vylepšené funkce pro utajení a vyhýbání se detekci, takže je obtížnější ji zachytit běžnými bezpečnostními nástroji. Kampaň potvrzuje schopnost APT29 přizpůsobovat a neustále zdokonalovat své nástroje.

Šest aktérů, o kterých jste (možná) neslyšeli

(14.4.2025, Wired)

Nejaktivnější aktéři se postupně dostávají do povědomí širší veřejnosti. Cozy Bear, Volt Typhoon nebo Sandworm jsou zavedená jména i mimo kanceláře a skupinové chaty kyberbezpečnostních expertů. Magazín Wired se ve speciální reportáži zaměřil na šestici aktérů, kteří sice nejsou tak mediálně známí, ale prokazují schopnosti, které je v oblasti jejich specializace činí velmi nebezpečné. Patří mezi ně severokorejští hackeři specializující se na krádeže kryptoměn, íránský aktér zaměřený na sabotáž průmyslových systémů a čínští podvodníci stojící za masivními phishingovými SMS kampaněmi.

Co potřebujete vědět:

- Gamaredon (Primitive Bear, Aqua Blizzard): Gamaredon je velmi aktivní hackerská skupina podporovaná ruským státem, která se stala největší špionážní hrozbou pro Ukrajinu. Podle ukrajinských úřadů, Gamaredon působí z území Krymu a tvoří ji bývalí důstojníci ukrajinské rozvědky SBU, kteří po ruské anexi Krymu v roce 2014 přeběhli na ruskou stranu. Gamaredon využívá základní taktiky spearphishingu a malwaru, aby téměř denně pronikal do stovek ukrajinských cílů, včetně kritické infrastruktury. Přestože jejich metody nejsou sofistikované – často spoléhají na jednoduché skripty a opakované útoky – jejich neúnavný přístup jim umožnil ukrást citlivé informace a udržet si trvalý přístup k napadeným systémům. Gamaredon prokazuje, že vytrvalost a množství útoků mohou v kybernetické válce soupeřit s technickou vyspělostí. Na Cybuli jsme se Gamaredonu věnovali ve spojitosti s cílením na mobilní telefony s operačním systémem Android.

- TraderTraitor: Severokorejská hackerská skupina, která je pravděpodobně specializovaný týmem pro krádež kryptoměn v rámci známé skupiny Lazarus. TraderTraitor stojí za některými z největších krádeží kryptoměn na světě, včetně hackerského útoku na burzu Bybit v únoru 2025, při kterém bylo odcizeno 1,5 miliardy dolarů. Skupina se zaměřuje na společnosti z oblasti Web 3.0 a kryptoměn a útočí pomocí spear-phishingu, malwaru a útoků na dodavatelské řetězce. TraderTraitor často využívá falešné identity k proniknutí do vývojářských komunit. Jejich operace jsou vysoce koordinované a přímo podporují jaderné a vojenské ambice Severní Koreje. Skupině TraderTraitor jsme se věnovali ve spojitosti s kompromitací kryptoměnové směnárny ByBit.

- Black Basta: Black Basta je rusky hovořící ransomwarový gang, který se objevil v dubnu 2022 a rychle se stal nechvalně známým kvůli útokům na stovky organizací, včetně zdravotnických zařízení. Skupina si přišla na stovky milionů dolarů, než v roce 2023 utrpěla první vážnou ránu v podobě mezinárodního zásahu proti botnetu Qakbot, který narušil aktivitu Black Basta. Druhá rána přišla v únoru 2025 v podobě masivního úniku interní komunikace a technických detailů. Tento únik, údajně vyvolaný porušením nepsaného pravidla ruských kyberzločinců neútočit na ruské cíle, odhalil vnitřní fungování skupiny a vedl k jejímu zdánlivému útlumu. Odborníci na kybernetickou bezpečnost však varují, že zkušení členové Black Basta se již objevují v jiných ransomware skupinách, což znamená, že jejich technické know-how a agresivní taktiky budou i nadále představovat hrozbu pro organizace po celém světě.

- CyberAv3ngers: Hackerská skupina podporovaná Íránskými revolučními gardami, se stala významnou globální hrozbou pro průmyslové řídicí systémy (ICS/SCADA), které se nacházejí v systémech kritické infrastruktury. Skupina se zpočátku vydávala za hacktivisty, ale do popředí se dostala po útoku Hamásu ze 7. října 2023 a následné izraelské vojenské reakci v Gaze. Jejich metody se s časem staly sofistikovanějšími: od jednoduchých útoků přešli k manipulacím s kódem průmyslových zařízení a nasazování specializovaného malwaru, jako je linuxový backdoor IOControl, což jim umožňuje pronikat do širokého spektra průmyslových a IoT systémů po celém světě.

- Brass Typhoon (APT41, Wicked Panda, Winnti Group, Chengdu 404): Brass Typhoon je čínská kyberšpionážní skupina dobře známá nejen čtenářům Cybule. Na globální úrovni působí minimálně od roku 2012 a vyznačuje se kombinací státem podporované špionáže a finančně motivované kyberkriminality. V prvních letech své existence se skupina zaměřovala na herní průmysl, včetně krádeží herních měn. Postupem času převážily kyberšpionážní aktivity. Žaloba Ministerstva spravedlnosti USA ze září 2020 spojila Brass Typhoon/APT41 s čínským kyberofenzivním kontraktorem Chengdu 404. I po více než deseti letech zůstává Brass Typhoon velmi aktivní a představuje významnou hrozbu.

- Smishing Triad: Jedná se o sdružení čínsky mluvících kyberkriminálních skupin, které stojí za největšími světovými SMS phishingovými (smishingovými) kampaněmi. Triada cílí na miliony lidí po celém světě podvodnými textovými zprávami, které se vydávají za banky, poštovní služby a další důvěryhodné instituce. Zprávy oběti přesměrovávají na velmi přesvědčivé falešné webové stránky, kde podvedení zadají citlivé osobní a finančních údajů. Podvodníci tyto informace následně zneužívají ke krádeži peněz a přidávání platebních karet obětí do digitálních peněženek, jako jsou Apple Pay a Google Wallet. Aktivita Smishing Triad je pozorována v nejméně 121 zemích.

Komentář Cybule: Za škodlivými aktivitami v kyberprostoru stojí velké množství aktérů a je prakticky nemožné věnovat všem stejnou pozornost. U některých je známá identita a napojení na státní struktury nebo organizovaný zločin. Další jsou méně známé a přesto velmi aktivní. Mezi nejschopnější aktéry současnosti patří jen částečně zmapované skupiny, jako je UNC3886. Nedostatek online slávy rozhodně neznamená nedostatek schopností.

Zaměstnanci AI startupu DeepSeek mají vazby na čínskou armádu

(16.4.2025, New York Times, Exiger)

Zpráva analytické společnosti Exiger ukázala na vazby mezi čínským AI startupem DeepSeek a Čínskou lidovou osvobozeneckou armádou (PLA). Výzkumníci DeepSeek, kteří se podíleli na 396 projektech umělé inteligence financovaných PLA, mají současné či historické vazby na 42 čínských vládních programů pro nábor talentů a více než 375 subjektů napojených na čínskou vládu. Článek New York Times se odkazuje na závěry Exigeru v kontextu širšího úsilí odepřít DeepSeek přístup k americkým technologiím. Jde zejména o AI čipy od společnosti Nvidia. Administrativa Donalda Trumpa již zpřísnila omezení prodeje čipů Nvidia do Číny a zvažuje ještě přísnější sankce, které by mohly DeepSeek zcela zabránit v získávání amerických technologií nebo v poskytování služeb americkým zákazníkům.

Co potřebujete vědět:

- DeepSeek je čínská společnost zabývající se umělou inteligencí se sídlem v Chang-čou, která se specializuje na vývoj velkých jazykových modelů (LLM). DeepSeek si rychle získal mezinárodní pozornost po uvedení svého modelu R1 LLM v lednu 2025, a to díky jeho deklarované efektivitě, vysokému výkonu a nízkým nákladům ve srovnání se západní konkurencí. Společnost je vlastněna a financována investiční firmou High-Flyer a nepřiznává žádné přímé investice od čínské vlády. CEO DeepSeek Liang Wenfeng údajně odmítl nabídky externího financování, včetně těch od subjektů napojených na stát, aby zachoval nezávislost firmy.

- Exiger identifikoval 62 zaměstnanců DeepSeek, kteří jsou nebo byli spojeni se subjekty napojenými na čínskou armádu nebo na programy vojensko-civilní fúze (MCF). Dvacet dva je nebo bylo spojeno s čínskými univerzitami, na které se vztahují regulační opatření a sankce ze strany USA; deset z těchto autorů je napojeno na čínské univerzity zařazené na seznam subjektů amerického Ministerstva obchodu (Entity List).

- Výzkumníci DeepSeek jsou autory 122 publikací, které byly podpořeny 42 čínskými vládními programy na nábor talentů. Ne těchto publikacích se podílelo 38 autorů spojených s DeepSeek – včetně 16, kteří v letech 2020 až 2025 působili na univerzitách nebo ve firmách v USA. Čínská vláda v rámci programů na vyhledávání talentů sponzoruje profesory na zahraničních univerzitách a požaduje po nich, aby do výzkumného prostředí zapojovali čínské studenty.

- Čínské programy na nábor talentů a státem financované akademické iniciativy sehrály významnou roli při financování vědeckých publikací, na kterých se podíleli výzkumníci z DeepSeek. Tyto programy zapojují jak čínské, tak zahraniční odborníky, aby předávali znalosti, technologie nebo duševní vlastnictví čínské vládě, armádě a sankcionovaným subjektům, přičemž jejich cílem je podpořit národní, vojenské a ekonomické zájmy Číny. Podle FBI tyto programy často zahrnují utajené a nezákonný transfer duševního vlastnictví.

- Pro čínské společnosti je běžné, že i formálně soukromé firmy udržují úzké vazby se státem a vyvíjejí technologie pro státem financované projekty. Zjištění Exigeru však naznačují, že DeepSeek má ve skutečnosti mnohem užší propojení s čínskou armádou a vládou, než se dosud předpokládalo.

Komentář Cybule: Zjištění Exigeru ještě nejsou nezvratným důkazem o institucionálních vazbách DeepSeek na čínský stát a armádu. Účast jednotlivých výzkumníků na programech čínské vlády však nabízí čínským úřadům další prostor jak posílit kontrolu nad děním ve společnosti a zajistit, že bude v prvé řadě jednat ve prospěch Komunistické strany Číny a čínského státu. Formálně může DeepSeek splňovat kritéria soukromé společnosti, ale v právním a politickém prostředí ČLR je odstřižení od státního vlivu v praxi nemožné.