Dnešní vydání bude ruským speciálem. Moskva si 9. května s obvyklou pompou připomněla konec Druhé světové války, ale historická role SSSR při porážce nacismu nezakryje skutečnost, že dnešní Rusko představuje významnou hrozbu evropské bezpečnosti. Agrese proti Ukrajině je nejvýznamnějším příkladem, ale zdaleka ne jediným. Hrozbu představuje i v kyberprostoru, ať už se jedna o informační operace s cílem destabilizovat společnosti v cílových zemích nebo o destruktivní útoky na kritickou infrastrukturu. Zapomenout nejde ani na široce zaměřenou kybernetickou špionáž. V neposlední řadě poskytuje Rusko bezpečný prostor pro největší kyberkriminální gangy. Všem těmto aspektům se v dnešním vydání věnujeme.

Příjemné čtení!

Tým Cybule

Obsah:

- Ruská kyberšpionážní skupina COLDRIVER šíří malware LOSTKEYS pomocí falešných CAPTCHA a techniky ClickFix

- ANSSI zmapovala útoky ruské APT28 proti Francii

- Ruský ransomwarový gang LockBit obětí útoku

Ruská kyberšpionážní skupina COLDRIVER šíří malware LOSTKEYS pomocí falešných CAPTCHA a techniky ClickFix

(7.5.2025, Google)

Nová kampaň ruské kyberšpionážní skupiny COLDRIVER využívá techniku ClickFix a falešné CAPTCHA k šíření malwaru LOSTKEYS. Útoky cílí na poradce západních vlád, novináře, think-tanky a nevládní organizace. Malware krade soubory a systémové informace.

Co potřebujete vědět:

- COLDRIVER, známý také jako Star Blizzard nebo UNC4057, je ruská APT skupina zaměřená na kybernetickou špionáž. Dříve se specializovala na phishing, nyní nasazuje vlastní malware LOSTKEYS. Tento nový malware je schopen odcizovat soubory se specifickými příponami a odesílat systémové informace útočníkům. Byl použit při cílených útocích na západní vládní poradce, novináře a nevládní organizace.

- ClickFix je technika sociálního inženýrství, jejímž cílem je přesvědčit uživatele, aby zkopírovali a spustili škodlivý příkaz v systému Windows, často pod záminkou ověření CAPTCHA. Nicméně nedojde ke CAPTCHA ověření, ale ke spuštění a stahování a instalace malwaru.

- Útok vypadá tak, že oběť navštíví falešnou webovou stránku s CAPTCHA, která automaticky zkopíruje škodlivý PowerShell příkaz do schránky. Uživatel je vyzván k jeho spuštění, čímž se stáhne a spustí malware LOSTKEYS.

- Útoky míří na poradce západních vlád, vojenské představitele, novináře, think-tanky, nevládní organizace a osoby spojené s Ukrajinou.

- ClickFix obchází tradiční bezpečnostní nástroje (antiviry) tím, že uživatele přiměje k ručnímu spuštění škodlivého kódu, který se díky vizuální imitaci důvěryhodných služeb jeví jako legitimní, přičemž využívá prvky sociálního inženýrství, včetně nízké úrovně bezpečnostního povědomí uživatelů.

Ověření prostřednictví metody ClickFix (HackerNews)

Komentář Cybule: Operace COLDRIVER popsaná v článku od Google TAG jasně ukazuje, jak se ruské státem podporované skupiny posouvají od klasického phishingu ke komplexnějším a technicky vyspělejším metodám. Nasazení malwaru LOSTKEYS, distribuovaného prostřednictvím tzv. „ClickFix“ techniky, je důkazem rostoucí kreativity v oblasti sociálního inženýrství. Tím, že útočníci obcházejí tradiční detekční mechanismy a přenášejí samotný akt spuštění malwaru na uživatele, se výrazně zvyšuje pravděpodobnost úspěšného útoku. Zvolená cílová skupina – od vládních poradců po novináře a neziskový sektor – naznačuje jasný strategický záměr: získávat důvěrné informace a ovlivňovat západní rozhodovací prostředí. Z pohledu obrany to znamená jediné – technická ochrana nestačí. Klíčové je budování bezpečnostního povědomí, školení uživatelů a včasné odhalování neobvyklého chování i zdánlivě legitimních požadavků na interakci.

ANSSI zmapovala útoky ruské APT28 proti Francii

(29.4.2025, ANSSI)

Zpráva Francouzské národní agentury pro bezpečnost informačních systémů (ANSSI) popisuje cílení a kompromitaci francouzských institucí ruskou skupinou APT28. Od roku 2021 se APT28 zaměřila na organizace ve Francii (a v Evropě, na Ukrajině a v Severní Americe) s cílem shromažďování strategických informací z různých odvětví, včetně vládního, vojenského, obranného, energetického a mediálního sektoru. ANSSI ve zprávě upozorňuje na zvýšenou aktivitu této skupiny v souvislosti s válkou na Ukrajině, přičemž kampaně se zaměřují na shromažďování informací proti ukrajinským institucím, NATO a EU.

Cílení a kompromitace francouzských institucí APT28 (ANSSI)

Co potřebujete vědět:

- APT28 (známá také jako Fancy Bear) je součástí ruské vojenské rozvědky GRU jako Jednotka 26165. Další známou kybernetickou jednotkou GRU je Jednotka 74455, která je známější pod názvem Sandworm.

- APT28 využívá různé metody, včetně phishingu, zneužívání zranitelností a útoků hrubou silou na slabá hesla. APT28 často využívá infrastrukturu, kterou lze postavit s relativně nízkými náklady. Taková infrastruktura může být tvořena pronajatými servery, bezplatnými hostingovými službami, VPN službami a službami pro vytváření dočasných e-mailových adres.

- APT28 při svých kampaních používá celou řadu rozšířených technik. V počáteční fázi kampaně často využívají spearphishingové e-maily, dále zneužívají softwarové zranitelnosti, včetně zero-day zranitelnosti a provádějí útoky hrubou silou, zejména proti webmailovým službám.

- Skupina se při svých kampaních zaměřuje i na nedostatečně monitorovaná periferní síťová zařízení, podobně jako celá řada čínských aktérů.

- V minulosti byla APT28 spojována s útokem na francouzskou televizní stanici TV5Monde v roce 2015 a pokusem ovlivnit francouzské prezidentské volby v roce 2017. Do širšího povědomí APT28 vstoupila kompromitací Demokratické strany v USA před volbami v roce 2016.

Komentář Cybule: APT28 je bezpochyby velmi schopným hackerským týmem, který kombinuje relativně jednoduché, ale efektivní, techniky s pokročilejšími. Narozdíl od GRU kolegů z týmu Sandworm, specialistů na destruktivní operace, se soustředí primárně na kyberšpionážní operace, občas s přesahem do informačních operací. Vysokou pokročilost svých schopností APT28 prokázala při využití techniky „nearest neighbor,“ kdy skupina kompromitovala zamýšlené oběti přes routery sousedních institucí.

Ruský ransomwarový gang LockBit obětí útoku

(9.5.2025, Dark Reading)

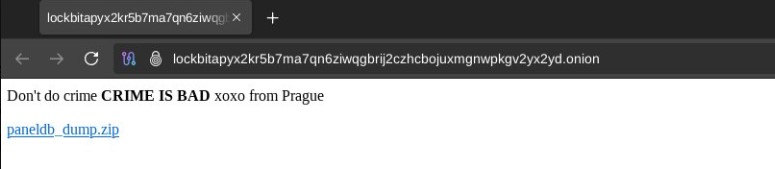

Ransomwarová skupina LockBit se sama stala obětí kybernetického útoku. Incident vyšel najevo 7. května 2025, kdy vyšlo najevo, že darkwebová platforma LockBitu byly kompromitována. Neznámý útočník informace na platformě nahradil posměšnou zprávou: „Don’t do crime CRIME IS BAD xoxo from Prague“ a odkazem na archivovaný soubor. LockBitSupp, hlavní administrátor LockBitu, potvrdil kompromitaci, ale zlehčil jeho závažnost.

Hacknutý panel LockBitu a konverzace, ve které LockBitSupp potvrzuje únik informací (HackRead)

Co potřebujete vědět:

- Archivní soubor obsahuje SQL soubor z databáze prostředí pro tzv. „affiliates“ skupiny LockBit, který zahrnuje dvacet tabulek. Mezi nimi je tabulka ‘btc_addresses’ s 59 975 unikátními bitcoinovými adresami a tabulka ‘chats’ s více než 4 400 zprávami z vyjednávání s oběťmi od prosince 2024 do konce dubna 2025.

- Analýza uniklé databáze rovněž obsahuje informace o více než 70 administrátorech a affiliates skupiny LockBit, včetně hesel v prostém textu a konkrétních verzí a konfigurací ransomwaru LockBit. Uniklá data však neobsahovala dešifrovací nástroje ani soukromé klíče, což je hlavní argument administrátora LockBitSupp při snižování dopadu úniku. LockBitSupp je ruský občan Dimitrij Chorošev. Loni v květnu vydaly USA na Choroševa zatykač právě v souvislosti s kriminálními aktivitam LockBitu.

- HackRead upozorňuje na výraznou informační hodnotu úniku pro orgány činné v trestním řízení. Uniklé informace mohou posloužit k identifikaci obětí, sledování kryptoměnových pěněženek a identifikaci affiliates.

- Partner ransomwarové skupiny (affiliate) je kyberzločinec, který spolupracuje s operátory ransomwaru a využívá jejich nástroje a infrastrukturu k provádění útoků a vydírání obětí výměnou za podíl z výkupného.

- LockBit není mezi kriminálníky první obětí defacementu s textem „Don’t do crime CRIME IS BAD xoxo from Prague“. Začátkem dubna byla leak site ransomwarového operátora Everest zkreslena textem se stejnou zprávou.

Komentář Cybule: Uniklá databáze dále poškodí pověst LockBitu v kyberkriminálním protředí, která významně utrpěla po loňské mezinárodní policejní operaci Cronos, která narušila infrastrukturu gangu. Před operací Cronos byl LockBit dominantním hráčem v poskytování ransomwaru jako služby (ransomware-as-a-service). Po operací Cronos se LockBit sice podařilo vybudovat novou infrastrukturu, ale řada affiliates se přesunula k jiným RaaS poskytovatelům a LockBitu se nedaří dosáhnout původní relevance. Z pohledu českého čtenáře je samozřejmě zajímavé, že neznámý útočník se ve své posměšné zprávě loučí s pozdravem „xoxo from Prague,“ přičemž „xoxo“ se z internetového slangu dá velmi volně přeložit jako „pac a pusu.“ Zdá se, že Praha je místem pobytu samozvaného strážce zákona, který si vzal na mušku ruskojazyčné ransomwarové gangy.