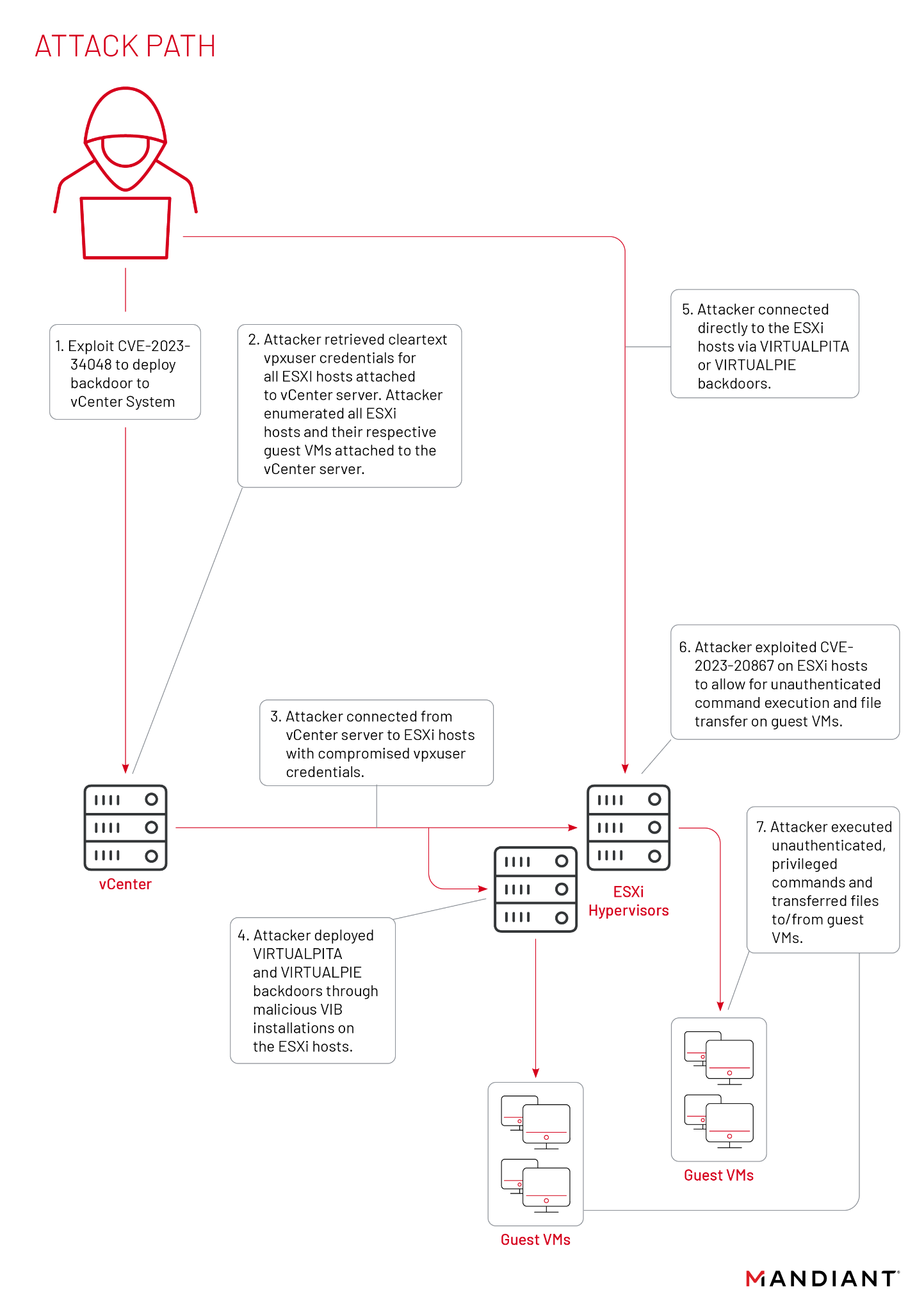

Aktivitám skupiny UNC3886 jsme se věnovali již v červenci 2023, kdy Mandiant publikoval analýzu zneužití zranitelnosti ve virtuálním prostředí VMware ESXi (CVE-2023-20867). Pro přístup do prostředí ESXi potřebovala UNC3886 nejdříve získat přístup do administrátorského prostředí vCenter. Předpokládalo se, že přístupové údaje se útočníkům podařilo odcizit od legitimních uživatelů. Pokračující vyšetřování a nová zjištění z konce roku 2023 však ukázaly, že kontrola útočníků nad vCenter souvisí se zranitelností CVE-2023-34048, která byla odhalena v říjnu 2023.

Aktualizovaný postup UNC3886 při kompromitaci vCenter a ESXi (Mandiant)

Zneužití zranitelnosti CVE-2023-34048

CVE-2023-34048 je tzv. out-of-bounds write zranitelnost umožňující vzdálené spuštění kódu (RCE) na zařízeních vCenter. Out-of-bounds write je bezpečnostní chyba softwaru, která vzniká, když jsou data zapsána za hranice (tj. za konec nebo před začátek) vyrovnávací (buffer) paměti. Tato zranitelnost může vést k přetečení bufferu, poškození paměti, pádu softwaru a nebo spuštění kódu. UNC3886 zneužila poslední „schopnost“ této bezpečnostní chyby. Detekce útoků na bezpečnostní chyby v paměti je náročná především kvůli povaze obsahu uloženému v pamětech. Obecně jde buď o data nebo spustitelný kód v podobě programů. Současná bezpečnostní ochrana klade důraz především na síťové aspekty a aspekty připojení, které zahrnují bezpečnostní klíče, autorizaci a autentizaci. Tyto ochrany však často opomíjejí zkoumání instrukcí prováděných systémem BIOS nebo operačními systémy. To vše dělá tento typ útoku pochopitelně oblíbený mezi aktéry kybernetických hrozeb (útokům na paměťové chyby a další formám tzv. bezsouborových (fileless) útoků se budeme věnovat v samostatném článku).

K identifikaci zneužití zranitelnosti CVE-2023-34048 ze strany UNC3886 pomohl koncem roku 2023 analytikům Mandiantu a VMware záznam z paměti (core dump) neobvyklého ukončení služby „vmdird“ (VMware directory service). Podrobná analýza ukázala, že k pádu služby „vmdird“ na napadených systémech docházelo před útokem na zranitelnost CVE-2023-34048. Existence zranitelnosti byla zveřejněna v říjnu 2023, ale Mandiant zaznamenal případy neobvyklého ukončení „vmdird“ související s aktivitou UNC3886 již v období od konce roku 2021. To znamená, že útočník tuto zranitelnost zneužíval přibližně rok a půl. Zatímco ve většině kompromitovaných prostředí zůstaly zachovány bezpečnostní záznamy, výpisy pádu „vmdird“ byly odstraněny. Vzhledem ke skutečnosti, že výchozí nastavení společnosti VMware uchovává core dump výpisy v systému po neomezenou dobu, jejich odstranění pravděpodobně souvisí se snahou UNC3886 o utajení škodlivé aktivity. Důsledné mazání stop bylo ze strany UNC3886 pozorováno i při následném útoku na hypervizory ESXi.

Záznam pádu služby „vmdird“ (Mandiant)

| 2022-01-01T01:31:55.361+00:00| <REDACTED>| I125: FILE: FileCreateDirectoryEx: Failed to create /tmp. Error = 17 2022-01-01T01:31:55.362+00:00| <REDACTED>| I125: FILE: FileCreateDirectoryEx: Failed to create /tmp/vmware-root. Error = 17 2022-01-01T01:31:55.419+00:00| <REDACTED>| I125: Notify vMon about vmdird dumping core. Pid : 1558 2022-01-01T01:31:55.421+00:00| <REDACTED>| I125: Successfully notified vMon. 2022-01-01T01:31:55.927+00:00| <REDACTED>| I125: Successfully generated core file. |

Čínské skupiny objevují nové postupy obcházení detekce

Mandiant upozorňuje na skutečnost, že čínské kyberšpionážní aktivity zahrnující útoky na zranitelnosti nultého dne záměrně cílí na bezpečnostní, síťové a virtualizační technologie, které jsou přístupné z internetu jako takzvaná „okrajová zařízení“ (edge). Úspěšné zneužití umožňuje útočníkovi navázat počáteční přístup bez nutnosti aktivity na straně oběti, čímž se snižuje pravděpodobnost odhalení. Zůstane-li prolomení ochrany bez povšimnutí, může útočník kompromitované zařízení využít k získání přístupu k dalším obětem nebo k opětovnému získání kontroly nad kompromitovaným zařízením. Edge zařízení a virtualizační prostředí rovněž nejsou chráněna řešeními pro detekci a reakci na aktivity na koncových bodech (EDR). To nejen snižuje pravděpodobnost odhalení, ale také komplikuje proces atribuce.

Případ UNC3886 je významný tím, že aktér byl schopen nepozorovaně zneužívat zranitelnost více než rok a půl před jejím odhalením bezpečnostní komunitou. Skutečnost, že v době odhalení zneužití zranitelnosti ve vCenter pracoval tým Mandiantu na analýze aktivit UNC3886 již téměř dva roky, ukazuje na vysoce schopnou skupinu. Prozatím je potvrzené, že skupina úspěšně zneužila tři zranitelnosti nultého dne.

Příklad kompromitace softwaru na zabezpečení e-mailu Barracuda Email Security Gateway (ESG) je dalším příkladem čínské skupiny útočící na zranitelnosti ve službách, které mají poskytovat zabezpečení pro své uživatele. Skupina UNC4841 měla celých osm měsíců ke zneužití zranitelnosti nultého dne v ESG. Od začátku října 2022 rozesílala skupina UNC4841 obětem e-mailové zprávy, které obsahovaly přílohy se škodlivými soubory určené ke zneužití zranitelnosti CVE-2023-2868, jež byla objevena a publikována až v květnu 2023. Úspěšná kompromitace umožnila útočníkům získat prvotní přístup ke zranitelným zařízením Barracuda ESG (více v chystaném samostatném článku).

UNC3886 jako příklad nezmapované skupiny

Pojmenování APT skupin je proces, který nemá ustálené standardy. Každá společnost s vlastním systémem pojmenování má vlastní interní procesy, které určují, kdy a za jakých okolností dostane pozorovaná aktivita stálé jméno. Vzhledem k tomu, že pojmenování aktivity často, ale ne vždy, zahrnuje geografické ztotožnění (ruská skupina je Medvěd u CrowdStrike, Blizard u Microsoftu, Ursa u Palo Alto, zatímco Recorded Future označuje ruské aktéry jako modré a SecureWorks jako bronzové), usilují jednotlivé bezpečnostní společnosti o co největší přiblížení se jistotě. Bylo by dost zahanbující, kdyby se z Medvěda po důkladnějším šetření stala Panda (Čína). A ještě více zahanbující, kdyby chybu v atribuci odhalila konkurence. Nicméně ke špatné atribuci dojít může a aktéři se snaží o maskování své aktivity jako aktivity někoho jiného.

Mezi pozorovanou škodlivou aktivitou a pojmenováním aktéra je poměrně dost prostoru pro aktivní skupiny, které se vyznačují specifickými technikami, taktikami a postupy (TTP), ale stále existují pochybnosti, zdali se jedná o unikátní aktéry nebo součást již existující pojmenované skupiny. Microsoft takovým skupinám přiřazuje dočasné označení Storm-xxxx, Mandiant používá UNCxxxx, které znamená nezařazené (uncategorized). UNC3886 a výše uvedená UNC4841 patří mezi aktéry, kteří jsou aktivní nejméně tři roky, přesto se jim doposud nepodařilo přiřadit stálé pojmenování. Čínská skupina Storm-0558, která se „proslavila“ krádeží šifrovacího klíče Microsoftu, je podobný příklad. V těchto konkrétních případech mají Mandiant i Microsoft dostatečnou míru důvěry v geografické atribuci Číně, ale stále existuje možnost, že se jedná o podskupiny lépe zmapovaných aktivit. Aktér známý jako LightBasin (CrowdStrike) či UNC1945 se rovněž jeví jako čínský, ale prozatím ani jedna ze dvou společností, které jeho aktivitu sledují, nepřistoupila k definitivnější atribuci, přestože se LightBasin zabydluje v systémech telekomunikačních společností nejméně od roku 2016.

Schopnost těchto skupin dlouhodobě podlamovat snahu široké bezpečnostní komunity podrobně zmapovat jejich aktivity z nich dělá mimořádně nebezpečné aktéry, kteří dokážou zneužívat zranitelnosti nultého dne po dlouhou dobu před jejich veřejným odhalením a obcházet detekci s použitím inovativních technik.

Zdroj: mandiant.com, mandiant.com