FBI narušila KV Botnet využívaný čínskou kyberšpionážní skupinou Volt Typhoon (známou také jako Bronze Silhouette, DEV-0391, Vanguard Panda, Insidious Taurus) k útokům na kritickou infrastrukturu USA. Ředitel americké FBI Christopher Wray prohlásil, že skupina využívá kompromitovaná SOHO (Small Office, Home Office) zařízení jako odrazový můstek pro zakrytí svých aktivit. Vážnost této hrozby pro cíle kritické informační infrastruktury zdůraznila také ředitelka CISA Jen Easterly.

Jak vyšetřování probíhalo?

Aktivní operace FBI byla zahájena v polovině prosince 2023 na základě soudního povolení.

Vyšetřování identifikovalo síť SOHO zařízení, která již nebyla výrobcem podporována nebo byla na konci své životnosti. Zařízení byla infikována malwarem známým jako „KV Botnet“. Malware umožňuje stažení VPN modulu do infikovaného SOHO zařízení a funguje tak jako další z obfuskačních technik útočníka.

Jednou z funkcí KV Botnetu je zajistit útočníkům šifrovaný provoz mezi infikovanými routery k anonymizování jejich aktivit. KV Botnet se skládá z infikovaných routerů (nodů – uzlů). Nadřazené, příkazové a řídicí nody jsou zařízení, která předávají nebo vydávají příkazy ostatním nodům v botnetu.

K identifikaci nodů v rámci KV Botnetu použila FBI vlastní kód. Ten byl zaslán routerům, jež byly kompromitované malwarem s cílem získat informace o jednotlivých nodech. Především se jednalo o IP adresy a čísla portů používané routery ke komunikaci s jednotlivými nody. Kód vytvořený FBI byl účinný pouze pro zařízení, která byla tímto malwarem infikována.

Po odhalení takto infikovaných zařízení FBI zařízení fyzicky nezabavila, už vhledem k jejich velkému počtu a geografickému umístění, ale využila způsob, který je méně rušivý. Ten představuje komunikační protokol malwaru, jehož prostřednictvím dostanou infikovaná zařízení příkaz ke smazání všech škodlivých komponent. Cílovými zařízeními jsou především routery společnosti Cisco a NetGear.

Jak byla síť tvořena?

CTI tým Black Lotus Lab společnosti Lumen odhalil, že KV Botnet se skládá ze dvou odlišných, ale vzájemně se doplňujících klastrů, označených jako KV a JDY.

JDY klastr, pojmenovaný po artefaktech v certifikátu x.509, se používá pro méně sofistikované činnosti prováděné na internetu, mezi které patří skenování a zneužívání zranitelností. Klastr se skládá výhradně z routerů Cisco RV320 a RV325.

Klastr KV slouží pro manuální operace proti cílům s vyšší hodnotou, které našel klastr JDY. Klastr se skládá primárně ze zařízení na konci životnosti a zahrnuje především routery Cisco RV320 a RV325, Draytek Vigor, NetGear ProSAFE, ale také kamery Axis (M1045-LW, M1065-LW a p1367-E).

Mapa sítě KV-Botnet, prosinec 2023 (Lumen)

Přesný proces počátečního infekčního mechanismu použitého k narušení zařízení není v současné době znám. První fáze malwaru, která následuje, podniká kroky k odstranění bezpečnostních programů a dalších kmenů malwaru, aby bylo zajištěno, že jde o „jedinou přítomnost“ na těchto zařízeních.

KV botnet malware je navržen tak, aby načítal payload a komunikoval s C2 serverem, nahrával a stahoval soubory, spouštěl příkazy a další moduly. Jedním z mnoha zajímavých aspektů této kampaně je, že malware je uložen v paměti zařízení. Koncový uživatel může infekci zastavit pouhým vypnutím a zapnutím zařízení – nicméně tyto kroky nedokáží zabránit opětovné reinfekci.

Během posledního měsíce se útočníci více zaměřili na IP kamery Axis, což může značit změnu strategie útočníků nebo zaměření na jiné cíle.

Existují také známky toho, že útočníci založili v lednu 2023 třetí botnetový klastr nazvaný x.sh, který se skládá z infikovaných routerů Cisco s webshellem „fys.sh“.

Telemetrie Black Lotus Labs (Lumen) ukazuje, že tento klastr aktivit sahá minimálně do ledna 2023, kdy byl stejný exploit použit ke kompromitaci routerů klastru JDY a klastru x.sh. Klastr x.sh má navíc podobné provozně bezpečnostní opatření jako klastry KV a JDY: útočníci umisťují payload pouze po krátký časový úsek, typicky hodinu, zpravidla když dochází ke zneužití nových zařízení.

Čtvrtý klastr?

Od poloviny července do poloviny srpna 2023 bylo detekováno přibližně šest IP adres spojených se zařízeními Fortinet komunikujících s C2 serverem 45.11.92[.]176. Fortinet potvrdil, že čínští útočníci obdobní Volt Typhoon získali přístup k některým sítím prostřednictvím CVE-2022-27997 a mohli využít další známé zranitelnosti. V tuto chvíli nic nenasvědčuje tomu, že by se tyto sítě shodovaly s viktimologií Volt Typhoon, což vede k domněnce, že se operátoři za KV klasterem pravděpodobně zaměřovali na tato zařízení. Důvody, které je vedly k takovému postupu, zůstávají nejasné – první z nich je pravděpodobně ten, že útočníci experimentovali s použitím těchto kompromitovaných zařízení jako skryté infrastruktury stejným způsobem, jakým používali jiná SOHO zařízení. Za druhé, subjekt stojící za touto kampaní mohl kromě infrastruktury Volt Typhoon provozovat i další čínské obfuskační sítě.

Společnosti Black Lotus Labs se nepodařilo obnovit vzorky malwaru spojené s payloadem klastru x.sh. Zatímco klastry JDY, KV a Fortinet sdílely určitou backendovou infrastrukturu, x.sh používal jinou sadu infrastruktury. S ohledem na všechny faktory se lze domnívat, že x.sh je samostatný klastr aktivit, odlišný od ostatních tří.

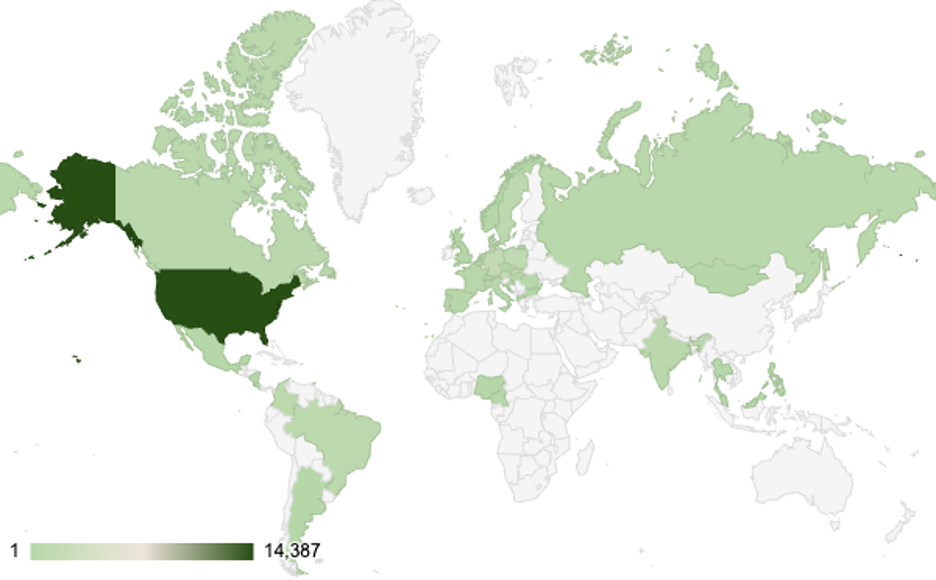

Kde všude se nachází obfuskační sítě Volt Typhoon?

Obdobné obfuskační síťě Volt Typhoon, složené z kompromitovaných routrů a edge zařízení, fungují nejen v Severní Americe, ale i Evropě, Asii a Tichomoří. Za posledních 37 dní došlo touto skupinou k ovládnutí převážně zařízení CISCO RV320/325, která útočníci s velkou pravděpodobností využívají k přenosu odcizených dat nebo k připojení k cílovým sítím, což může být spojeno s vyvíjením nové infrastruktury.

Potenciálně infikovaná zařízení Cisco RV320 podle spojení k nodům C2 routeru (securityscorecard)

Potenciálně infikovaná zařízení Cisco RV325 podle spojení k nodům C2 routeru (securityscorecard)

Jak změnili útočníci z Volt Typhoonu taktiku poté, co byli odhaleni?

Po zveřejnění oznámení americké FBI se klastr JDY na 15 dní odmlčel. V polovině prosince 2023 měl klastr JDY kolem 1 500 aktivních botů. V polovině ledna 2024 se jeho velikost zmenšila přibližně na 650.

Vzhledem k tomu, že opatření FBI k zastavení šíření botnetu začala podepsáním soudního příkazu 6. prosince, začali operátoři KV-botnetu 8. prosince s restrukturalizací, která trvala do 11. prosince.

Během tohoto čtyřdenního období byl APT aktér spatřen při interakci s 3 045 jedinečnými IP adresami, které byly spojeny s NETGEAR ProSAFE (2 158), Cisco RV320/325 (310), IP kamerami Axis (29), routery DrayTek Vigor (17) a dalšími neidentifikovatelnými zařízeními (531).

Na začátku prosince 2023 byl také zaznamenán masivní nárůst pokusů o exploitaci ze serveru s payloadem, což naznačuje pravděpodobné pokusy útočníka o obnovení přístupů k zařízením, když zjistil, že jeho infrastruktura je offline.

Závěr

Trend využívání kompromitovaných firewallů a routerů bude i nadále představovat hlavní součást operací APT útočníků s cílem získat přístup jak k vysoce postaveným cílům, tak k vytvoření skryté infrastruktury. Na internetu existuje velké množství zastaralých koncových zařízení, která jsou obecně považována za zařízení s ukončenou životností a která již nemají nárok na bezpečnostní aktualizace, ale stále fungují dostatečně dobře na to, aby zůstala v provozu pro koncové uživatele. Tvorba obfuskačních sítí není jen doménou Volt Typhoon, ale i APT31 a APT15 (psali jsme zde).

V tomto případu nicméně zůstává několik nezodpovězených otázek – kolik takových obfuskačních sítí čínských APT skupin ve skutečnosti je a jaký postup, či regulaci zvolit u nepodporovaných koncových zařízení, aby nedocházelo k jejich zneužívání?