Kompromitace účtů Microsoft Outlook čínskou skupinou Storm-0558 vedla v červnu 2023 k průniku do nejméně 25 amerických vládních úřadů. Je to zároveň případ, který doposud nabízí množství nezodpovězených otázek. Původně vágní vyjádření Microsoftu z počátku července 2023 následovala v září tzv. post-mortem analýza incidentu, ale ani ta neposkytla velké množství detailů a technických informací.

Nebylo to zdaleka poprvé, kdy se Microsoft dostal do hledáčku čínských kyberšpionů. Na začátku března 2021 vyšla najevo kompromitace Microsoft Exchange Server (MES) s využitím čtyř zranitelností nultého dne. Prvotním pachatelem byla čínská skupina Hafnium (nově známá jako Silk Typhoon) a později se do akce zapojily i další čínské kyberšpionážní skupiny, včetně Tick, Lucky Mouse (známá také jako Emissary Panda a APT27) a Winnti (známá také jako Wicked Panda a APT41). V březnu 2021 to byl jasně viditelný důkaz, že skupiny napojené na čínský stát (primárně civilní rozvědku Ministerstvo státní bezpečnosti, MSB, a Čínskou lidovou osvobozeneckou armádu, ČLOA) sdílí své nástroje a exploity zranitelností. V Microsoftu v březnu 2021 nevěděli, že zatímco se soustředí na Hafnium a spol., jen o měsíc později se jiná čínská skupina dostane přímo do systémů Microsoftu a odnese si poklad.

Jak se Storm-0558 k MSA klíči dostal

Na rozdíl od března 2021 nehrála v případě Storm-0558 hlavní roli doposud neobjevená zranitelnost, ale kaskáda selhání a souběhu okolností, které vedly ke ztrátě cenného kryptografického klíče. Bezpečnostní certifikáty (např. TLS) a klíče ověřující identitu jsou u každého poskytovatele ověření identity pečlivě střeženým tajemstvím. MSA (Microsoft Account) klíč ověřuje identitu uživatele a umožňuje získat okamžitý přístup k jakékoliv e-mailové schránce, souborové službě nebo cloudovému účtu. Jak upozorňují výzkumníci společnosti Wiz, problém se zdaleka netýká jen Microsoftu. Důsledky odcizení podobného klíče v držení společností Google, Meta nebo Okta jsou jen těžko předvídatelné.

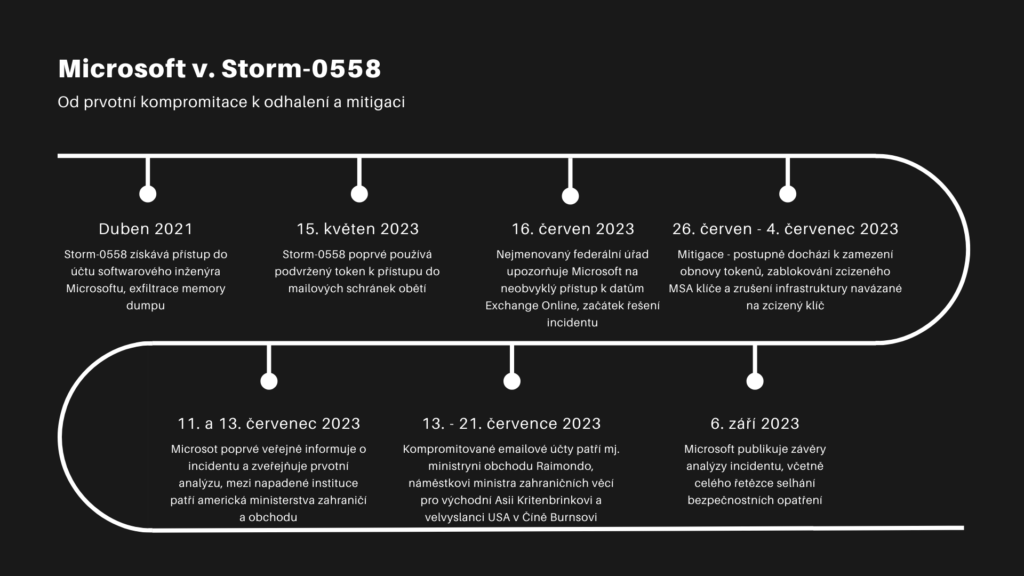

Co se tedy přesně stalo? Dne 11. července 2023 Microsoft oznámil, že vyřešil incident, při kterém aktér, kterého sleduje pod označením Storm-0558 a který je napojený na Čínskou lidovou republiku, zaútočil na e-maily celkem 25 organizací. Incident byl Microsoftu nahlášen dne 16. června 2023 jednou z napadených organizací. Začátek incidentu byl stanoven na 15. květen, což je datum, kdy Storm-0558 poprvé použil MSA klíč k podvržení přístupových tokenů.

Časová osa kompromitace a zneužití MSA klíče (vytvořeno s pomocí nástroje Canva)

Ve své prvotní komunikaci Microsoft uvedl, že incident se týká jen přístupů do aplikací Outlook Web App (OWA) a outlook.com. Je důležité zmínit, že organizace, která incident nahlásila, jej neidentifikovala podle použití MSA klíče. Ze strany uživatele bylo v tomto směru vše v pořádku. Incident byl odhalený podle neobvyklého chování účtu, který přistupoval k e-mailovým schránkám v prostředí dotyčné vládní organizace.

Již zmíněná společnost Wiz publikovala 21. července 2023 analýzu provedenou na základě tvrzení Microsoftu a dostupných veřejných informací a identifikovala zcizený klíč. Nejenže daný klíč mohl generovat ověření identity pro přístup do širšího portfolia aplikací než jen OWA, platnost klíče vypršela již v dubnu 2021, tedy v době, kdy k němu získala přístup skupina Storm-0558. Přesto byla skupina Storm-0558 schopna tímto klíčem generovat ověření identity o dva roky později – v květnu 2023.

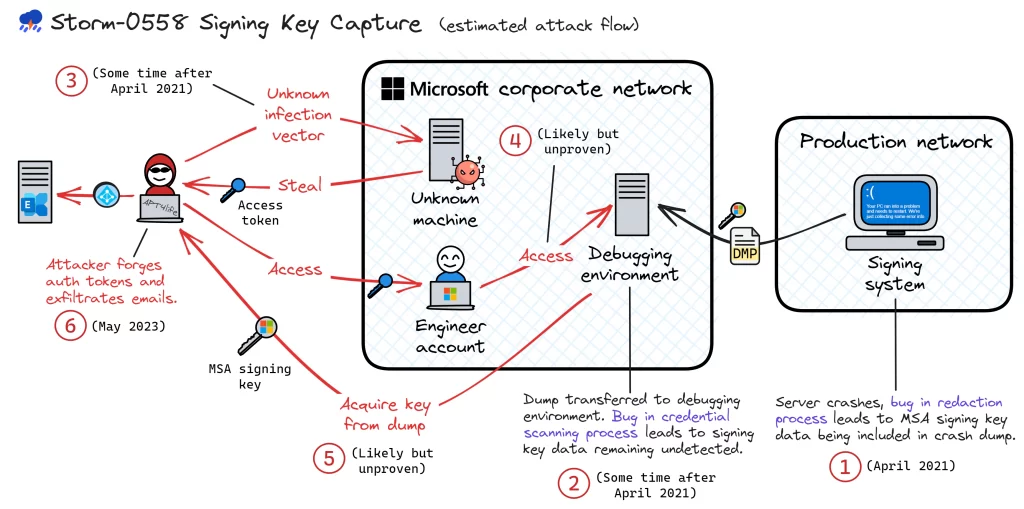

V září publikoval Microsoft závěrečnou zprávu k incidentu a najevo vyšel těžko uvěřitelný řetězec událostí. Microsoft identifikoval následující souběh pochybení, které vedly ke kompromitaci a zneužití MSA klíče:

- V dubnu 2021 selhal systém používaný pro generování podpisových klíčů pro služby Microsoftu. Selhání systému vygenerovalo výpis (soubor s příponou DMP), tzv. crash dump. Tyto výpisy by nikdy neměly obsahovat kryptografické klíče. Nicméně v tomto případě blíže nespecifikovaná chyba (“race condition”) umožnila zkopírovat materiál klíče z paměti do souboru crash dump.

- Jiná nespecifikovaná chyba umožnila, že výpis prošel přes systém, jehož úkolem je kontrolovat, jestli podobné výpisy neobsahují citlivá data. V tuto chvíli soubor s nedetekovaným MSA klíčem opouští prostředí izolované od internetu a přesouvá se do podnikové sítě.

- Výpis dále prošel do debugovacího prostředí, které je v podnikové síti Microsoftu připojené k internetu. V debugovacím prostředí (prostředí, ve kterém dojde ke kontrole a opravě chyby, jež vedla k původnímu selhání systému) klíč prošel přes nástroj, který má výpis zkontrolovat pro přítomnost certifikátů.

- Někdy po dubnu 2021 dochází ke kompromitaci účtu inženýra Microsoftu, který měl přístup do debugovacího prostředí. Předpokládá se, že následně došlo k exfiltraci crash dumpu, ale důkaz neexistuje kvůli absenci bezpečnostních logů.

Grafické zpracování časové osy (Wiz)

Microsoft na pranýři

Microsoft odhalení incidentu rozhodně neusnadnil. Nejenže útočník odcizil klíč, který měl Microsoft ochránit všemi možnými prostředky, ale zákaznická politika plateb za cokoliv mimo nejzákladnějších logů umožnila, že naprostá většina organizací neměla možnost zneužití MSA klíče odhalit. Microsoft byl zcela po právu kritizován ze všech stran za „pay-to-play“ přístup k bezpečnosti svých zákazníků. Přístup k detailnějším bezpečnostním logům je užitečný pro odhalení aktivity v případech jako je Strom-0558. Předplatné Microsoft Purview Audit, které podobné logy obsahuje, stálo uživatele 57 dolarů (cca 1 300 Kč) za účet měsíčně. I velké globální firmy si budou pečlivě rozmýšlet, u kterých účtů takovou částku zaplatí.

Dobrou zprávou je, že v tomto případě tlak uspěl a Microsoft 19. července oznámil, že umožní přístup k podrobnějšímu logování i pro základní účty. Je velmi pravděpodobné, že k rozhodnutí přispěl tlak i ze strany amerických úřadů, jmenovitě Agentury pro kybernetickou bezpečnost a bezpečnost infrastruktury (CISA).

Kdo je Storm-0558?

Microsoft má svůj vlastní systém pojmenování akterů kybernetických hrozeb. Do dubna 2023 přiřazovaly analytické týmy Microsoftu jména aktérům podle prvků v periodické tabulce (zinek, chrom, hafnium, atd.). V dubnu 2023 přešly na nový systém, který přiřazuje meteorologické jevy podle „státní příslušnosti“ jednotlivých aktérů. Ruská skupina bude blizard, iránská písečná bouře a čínská tajfun. Microsoft označil jako pachatele krádeže MSA klíče a jeho následného zneužití čínskou skupinu Storm-0558. Proč ne tajfun?

Bouře (storm) je v systému Microsoftu označení pro skupinu, jejíž aktivita není úplně zmapovaná a nedá se s jistotou určit, že není součástí již existující skupiny. Je obvyklé, že takovou aktivitu není možně spojit ani s konkrétní zemí. Microsoft zmiňuje, že u skupiny Storm-0558 existuje menší překryv s aktivitou a nástroji skupiny Violet Typhoon (APT31), ale že jde s vysokou mírou pravděpodobnosti o samostatnou skupinu. V minulosti se skupina Storm-0558 zaměřovala především na diplomatické, hospodářské a zákonodárné instituce v USA a Evropě a na osoby spojené s Tchaj-wanem a Ujgury.

Klíč pro pojmenování aktérů (Microsoft)

Otázky? Otázky!

Microsoft mezi červencem a zářím 2023 postupně přiblížil, jak došlo ke krádeži MSA klíče. Prvotní vektor útoku v podobě phishingového e-mailu zacíleného na inženýry Microsoftu je pravděpodobný, ale vzhledem k časovému odstupu to není možné potvrdit s jistotou. Bezpečnostní logy z té doby jsou dávno pryč a zatímco phishingový e-mail může stále sedět ve schránce dotyčného zaměstnance, infrastruktura pod kontrolou útočníka zcela jistě už nebude existovat. Absence logů z doby kompromitace také znemožňuje určit kdy a jak došlo k exfiltraci crash dumpu a v něm obsaženého MSA klíče.

Jak přesně byli schopni hackeři Storm-0558 prolomit účet inženýra Microsoftu s přístupem do debugovacího prostředí je jednou z nezodpovězených otázek, stejně jako jak dlouho pobyl Storm-0558 v podnikové síti Microsoftu a co dalšího si mohl odnést. Odešel hned po získání crash dumpu, nebo udržoval nepozorovaný přístup po co nejdelší dobu? První možnost by měla smysl, pokud útočník usiloval specificky o crash dump. To ale není příliš pravděpodobné, pokud by předem nevěděl, že v něm uvízl vzácný MSA klíč.

Jedna z alternativních možností, kterou se Microsoft celkem pochopitelně nezabíral veřejně, je možnost tzv. „vnitřní hrozby“ (insider threat). Možnost, že by Storm-0558 měl svého člověka uvnitř Microsoftu, není nemyslitelná. Čínské zpravodajské služby se často snaží přimět ke spolupráci zaměstnance zahraničních technologických firem a výzkumných institucí. Problém s verzí s insiderem je ten, že úplně nevysvětluje, proč Storm-0558 čekal celé dva roky, než klíč použil. Zdá se více pravděpodobné, že skupina Storm-0558 nevěděla, na co přesně narazila, a trvalo celé dva roky, než našla MSA klíč, který ve výpisu vůbec neměl být.

Otázka, proč byl útočník schopen využít v květnu 2023 klíč ke generování přístupových tokenů, jehož platnost vypršela v dubnu 2021, je otázkou zejména dovnitř Microsoftu. Vzhledem k roli, kterou společnost hraje v globální digitální infrastruktuře, není nerozumné předpokládat, že Microsoft bude poněkud pečlivější při revokaci kryptografických prostředků s prošlou platností.

A to není zdaleka vše

Aby toho nebylo málo, v době dokončování tohoto textu přišel Microsoft s odhalením dalšího útoku proti jeho vlastní infrastruktuře. Dne 19. ledna 2024 Microsoft oznámil, že o týden dříve získala ruská skupina Midnight Blizzard (více známá jako APT29 a Cozy Bear) přístup k nízkému počtu e-mailových schránek, včetně e-mailů užšího vedení společnosti. Nicméně, o tom zase příště…