Kyberbezpečnostní společnost Mandiant v červnu publikovala zatím poslední ze série analýz zaměřených na aktivity skupiny UNC3886. Mandiant považuje UNC3886 za vysoce pokročilou čínskou kyberšpionážní skupinu, která cíleně využívá zranitelností nultého dne ve firewallu a virtualizačních technologiích, které nepodporují Endpoint Detection and Response (EDR) řešení.

Při kampani z podzimu 2022 skupina UNC3886 zneužila zranitelnost nultého dne v operačním systému FortiOS a kompromitovala hypervizory ESXi od VMware. Oproti trendu využívání veřejně dostupných nástrojů (např. Cobalt Strike) a legitimních funkcionalit uvnitř napadeného systému (např. rozhraní WMI ve Windows), skupina průběžně vyvíjí nový malware a přidává funkce do stávajících nástrojů.

Mandiant v analýze představuje nově získané poznatky z kampaně odhalené v září 2022. Mezi nová zjištění patří skutečnost, že stejně jako v případě kompromitace FortiOS, i v případě VMware ESXi došlo ke zneužití zero-day zranitelnosti. Zranitelnost CVE-2023-20867 v nástroji VMware tools útočníkovi umožňuje obejít ověření přihlášení mezi hypervizorem ESXi a cílovými virtuálními stanicemi (VM) a přenášet soubory mezi VM a ESXi pod kontrolou útočníka.

Z dostupných informací vyplývá, že se jedná o vysoce cílenou kampaň zaměřenou na vládní instituce a organizace na ně napojené. UNC3886 se zaměřuje na organizace působící v obranném, technologickém a telekomunikačním sektoru, především ve Spojených státech a v asijsko-pacifickém regionu. Vyšetřování incidentů souvisejících s UNC3886 je ztíženo především tím, že skupina selektivně odstraňuje z napadených sítí indikátory kompromitace související s její činností. Odstraňování indikátorů je prováděno během několika dní po jejich zveřejnění, což svědčí o její zvýšené ostražitosti ve snaze vyhnout se detekci ze strany bezpečnostních expertů.

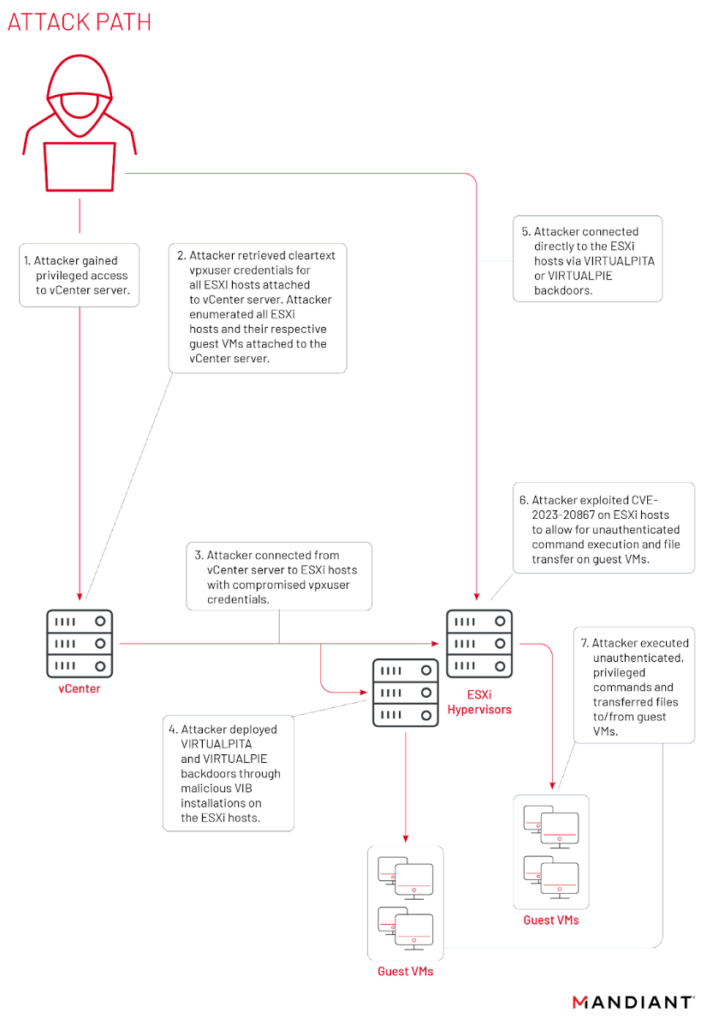

Postup útoku

Zneužití zranitelnosti CVE-2023-20867 není triviální. Útočník musí nejprve získat přihlašovací údaje k hypervizoru ESXi. V případě kampaně UNC3886 byly přihlašovací údaje získány prostřednictvím odcizeného privilegovaného přístupu k serveru vCenter, který funguje jako hlavní administrátor připojených hypervisorů ESXi.

Po získání privilegovaného přístupu k vCenter serveru se útočník zmocní pověření k účtu vpxuser (vpxuser je účet ESXi s administrátorskými právy) pro všechny instance ESXi a provede výčet jeho virtuálních strojů. V této fázi se UNC3886 připojí k hypervizorům ESXi prostřednictvím odcizených pověření a nainstaluje vlastní nově vyvinuté backdoory VIRTUALPITA a VIRTUALPIE prostřednictvím škodlivých instalací VIB (VIB je zkratka pro vSphere Installation Bundle, která slouží k instalaci softwaru do instancí ESXi). Instalace backdooru do budoucna umožňuje útočníkovi připojit se přímo k hypervizoru ESXi. V dalším kroku je útočník schopen zneužít zranitelnost CVE-2023-20867 k provádění neautorizovaných příkazů na cílových virtuálních strojích a přenosu souborů mezi virtuálním strojem a hypervizorem ESXi. Výsledkem je narušení důvěrnosti a integrity informací na cílových virtuálních počítačích.

Výše uvedené je značně zjednodušený postup skupiny UNC3886 pro exploit zranitelnosti v nástrojích VMware. Seznam taktik, technik a postupů, které UNC3886 používá ke kompromitaci systémů obětí prostřednictvím bezpečnostních děr ve virtualizačních prostředích a firewallech, je popsán v analýzách společnosti Mandiant.

Proč se UNC3886 zaměřuje na obcházení EDR technologií?

Řešení EDR jsou navržena k monitorování a reakci na bezpečnostní incidenty na koncových bodech, jako jsou počítače, notebooky a servery. I když mohou být řešení EDR účinná na fyzických koncových bodech, existuje několik důvodů, proč nemusí fungovat přímo na hostech VMware ESXi. Jedním z důvodů je izolace hypervizoru. VMware ESXi je odlehčený hypervizor, který poskytuje virtualizační schopnosti pro několik VM spuštěných na fyzickém serveru. Hypervizor izoluje každý virtuální stroj od hosta a ostatních virtuálních strojů z důvodů zabezpečení a výkonu. Tato izolace brání přímému přístupu k operačnímu systému hosta a omezuje jeho viditelnost z virtuálních strojů. EDR agent instalovaný na fyzickém zařízení nebude kvůli izolaci VMware EXSi schopen monitorovat aktivitu na hypervizoru. Je důležité si uvědomit, že i když řešení EDR nemusí fungovat přímo na hostech VMware ESXi, stále mohou být cenná při zabezpečení jednotlivých virtuálních strojů spuštěných na těchto hostech.

Závěr

Podle společnosti Mandiant nasvědčuje použití širokého spektra nových rodin malwaru a nástrojů specificky přizpůsobených cílovým platformám tomu, že UNC3886 disponuje významnými výzkumnými schopnostmi analyzovat a porozumět komplexním technologiím používaným cílovými subjekty. Analýza postupu UNC3886 dokazuje hlubokou znalost a technické schopnosti kompromitovat platformy, které tradičně nemají řešení EDR, včetně využívání zero-day zranitelností na takových platformách. Jedním z postupů, které obránci mají k dispozici, je nejen pravidelná aktualizace virtualizačních aplikací, ale i jejich průběžný monitoring.

Zdroj: mandiant.com