Úniky dat jsou už na denním pořádku. Někdy za únikem stojí kybernetický útočník, jindy jsou cenná data uložena v databázi přístupné z internetu bez jakéhokoliv zabezpečení, dokud si jich nevšimne nepovolaná osoba. Ne všechny jsou však stejné a úniky dat od kybernetických útočníků patří mezi ty nejvzácnější.

Americkou CIA zahanbil v roce 2017 únik pojmenovaný Vault 7, který odhalil, že agentura hromadila zranitelnosti nultého dne. Vhled do ruského kyberofenzivního prostředí nabídnul v únoru 2022 únik dat společnosti NTC Vulcan, která funguje jako kontraktor pro ruské tajné služby. NTC Vulcan stále funguje a má mj. vazby na ruské APT skupiny Sandworm (vojenská rozvědka GRU/GU) a Cozy Bear (zahraniční rozvědka SVR).

Nedávný únik dokumentů čínské firmy I-Soon však poskytl podrobný pohled na využívání privátních kontraktorů čínským státem a Komunistickou stranou Číny.

Dne 16. února 2024 nahrál neznámý aktér do repozitáře na GitHubu data, která údajně pocházejí od čínské kyberbezpečnostní společnosti Shanghai I-Soon Information Technology (上海安洵信息技术有限公司). GitHub v mezičase úložiště smazal, ale kopie uniklých dat jsou veřejně dostupné. Webová prezentace firmy a uniklá data prokazují, že I-Soon působí jako dodavatel ofenzivních nástrojů pro Ministerstvo veřejné bezpečnosti (MVB), pod kterým působí i čínská policie, civilní rozvědka Ministerstva státní bezpečnosti (MSB) i Čínská lidová osvobozenecká armáda (ČLOA). Únik dat obsahuje celkem 580 souborů, včetně konverzací mezi údajnými zaměstnanci I-Soon, vzorky odcizených dat, firemní propagační materiály (včetně nabízených služeb a nástrojů) a seznamy zaměstnanců.

Česká stopa: získal I-Soon dokumenty českého předsednictví EU?

Uniklá data naznačují, že I-Soon se neomezuje jen na poskytování ofenzivních nástrojů svým “zákazníkům”, ale že se na kyberšpionážních aktivitách přímo podílí. Svědčí o tom zejména vzorky odcizených dat a seznamy cílů, které jsou součástí úniku. K dispozici jsou seznamy cílů a tvrzení zaměstnanců I-Soon, kteří zmiňují konkrétní oběti. Je ovšem nezbytné dodat, že uniklé dokumenty, ve své většině, přímo neprokazují kompromitaci konkrétních obětí, ať už ze strany I-Soon nebo někoho dalšího. Výjimkou jsou snímky obrazovky s dokumenty, které zřejmě patří některým obětem.

Mezi uniklými dokumenty je i PNG soubor s názvem “07f179c5-5705-4dbd-94a7-66eed1e066b0_0”, který zobrazuje snímek obrazovky s otevřenou složkou “mzv”.

Složka “mzv” obsahuje následující dokumenty a soubory:

- 02-05-2022_mimořádná Rada TTE_energetika_mandat_do RKS_v1_pro SZ.docx

- 02-05-2022_mimořádná Rada TTE_energetika_mandat_final.docx

- 220506 CZ Presidency draft six months agendas CRP1_clean.en22.docx

- 220506 CZ Presidency draft six months agendas CRP1_clean.en22 (1).docx

- Aktuální informace Coreperu I 6. 5. – 12. 5. 2022.docx

- Call EP and CZ – GPSR.eml

- Draft Council ENER Agenda-CZ December.docx

- Meeting of GSC and CZ PRES Consumers Teams.eml

- One-pager_CZ-PL, CZ-AT interconnectors_final_8.5.docx

- One-pager_CZ-PL, CZ-AT interconnectors_final_8.5 (1).docx

- Porada vedeni a CRP I.docx

Snímek obrazovky s dokumenty a e-mailovou komunikací patřící MZV ČR (vx-underground)

Dokumenty se zjevně zabývají prioritami Českého předsednictví EU (CZ PRES) v oblasti energetiky a energetické politiky EU a s největší pravděpodobností patří Ministerstvu zahraničních věcí ČR (MZV). Většina dokumentů byla pravděpodobně vytvořena na začátku května 2022, tři měsíce po začátku ruské agrese proti Ukrajině a dva měsíce před začátkem Předsednictví.

V květnu 2022 tak pravděpodobně došlo i k přesunutí souborů do infrastruktury pod kontrolou útočníka. Soubory mohl útočník získat například kompromitováním sítě MZV přístupné z internetu a jejich následnou exfiltrací nebo získáním přístupu do e-mailových schránek pracovníků MZV, kde byly výše uvedené dokumenty přílohou e-mailové korespondence.

Složka obsahuje podklady pro Resortní koordinační skupinu (RKS) pro jednání nad mandátem pro Radu pro dopravu, telekomunikace a energetiku (TTE), půlroční agendu z oblasti energetiky pro Výbor stálých zástupců (CRP1, Coreper I) Rady EU či podklad k propojování infrastruktury pro vedení zemního plynu mezi ČR a Polskem a ČR a Rakouskem. Dále složka obsahuje dva e-mailové soubory s příponou .eml s pravděpodobnou komunikací mezi EU a českým Předsednictvím. Jeden z nich se týká setkání Generálního sekretariátu Rady EU (GSC) a CZ PRES.

Rizikovost úniku

Skutečný význam dokumentů nelze plně zhodnotit jen z názvu souborů, nicméně je zřejmé, že se útočník dostal k podkladům nastiňujícím pozici ČR k jedné z priorit českého Předsednictví, jehož mimořádnost byla daná i kontextem ruské invaze na Ukrajinu.

I neutajované dokumenty mohou nepovolané třetí straně prozradit citlivé informace a množství neutajovaných informací se svým významem může přiblížit utajovaným informacím. Význam znalosti různých verzí jednoho dokumentu spočívá např. v tom, že útočník má schopnost porovnat průběžné verze s finální podobou dokumentu, a identifikovat tak citlivá či kontroverzní témata, ať už v rámci dané napadené instituce nebo v rámci mezirezortního či mezistátního vyjednávání. Rozsah útoku může být výrazně větší než jen uvedených 11 souborů.

Pokud je správná hypotéza, že útočník získal přístup buď do počítačové sítě MZV nebo do pracovních e-mailových schránek, tak je nepravděpodobné, že by se při exfiltraci omezil na tak nízký počet dokumentů.

Nedá se rovněž vyloučit varianta, že Čína dokumenty CZ PRES následně sdílela s třetí stranou, konkrétně s Ruskem. Peking a Moskva v únoru 2022 deklarovaly “přátelství bez hranic”. Čína sice ruskou invazi přímo nepodpořila a svou podporu zahalila do frází o respektování “legitimních bezpečnostních zájmů” Ruské federace. Na druhou stranu Čína do značné míry chrání Rusko před plným dopadem sankcí, které na Moskvu uvalily Evropská unie, USA a další spojenci za útok na Ukrajinu. Povaha zpravodajské spolupráce mezi Ruskem a Čínou není známa, ale je pravděpodobné, že k nějaké formě výměny informací dochází.

Variantu, že I-Soon neměl přístup ke skutečným dokumentům a daný soubor je jen snímek obrazovky koncového zařízení, ke kterému se čínská společnost dostala, aniž by měla přístup k samotným dokumentům, lze téměř s jistotou vyloučit. Soubor sice je snímkem obrazovky, ale zachycuje prohlížeč v operačním systému Kali Linux. Zařízení na MZV ČR budou téměř výlučně fungovat pod operačním systémem Windows. Kali Linux je distribuce Linuxu, která se využívá pro forenzní analýzu a je oblíbená mezi penetračními testery (tedy obecně hackery). Je velmi pravděpodobné, že ofenzivní týmy I-Soon využívají Kali Linux pro své potřeby, mj. i pro analýzu odcizených dokumentů.

Kdo je I-Soon?

Společnost I-Soon byla založena v Šanghaji v roce 2010. Její generální ředitel Wu Haibo (吴海波) je známou postavou v hackerské komunitě v ČLR. Patří do první generace tzv. “rudých hackerů” známých jako Honker Union. Honker (红客, hóngkè, doslova rudý návštěvník) je slovní spojení rudé barvy (hong, 红) a čínského termínu pro hackera (黑客, hēikè, doslova černý návštěvník, čínská obdoba anglického termínu Black Hat). Wu byl také jeden ze zakládajících členů Zelené armády (绿色兵团), která byla vůbec první čínskou hacktivistickou skupinou založenou v roce 1997. Mezi další významné zaměstnance společnosti I-Soon patří Chen Cheng (陈诚) (známý také jako Jesse Chen, Lengmo, 冷漠, l3n6m0, 4p47hy) a Zheng Huadong (郑华东) (aliasy NetVV, Robin, yeti, yetiddbb, gabbro, Jung Hodon). Chen Cheng a CEO I-Soon Wu Haibo se pravděpodobně znají přinejmenším od roku 2007 a mají vazby na známé čínské hackerské skupiny C.Rufus Security Team a 0x557. C. Rufus Security Team vytvořil v roce 2008 trojského koně Gh0st RAT, který patří mezi nejčastěji využívané malwary mezi čínským kyberšpionážními skupinami.

Kromě centrály v Šanghaji má I-Soon tři pobočky. Jedna z nich se nachází v Čcheng-tu a byla založena v roce 2015. Zdá se, že podstatná část uniklých informací pochází odsud vzhledem k tomu, že v Čcheng-tu se nachází divize, která se zabývá výzkumem a vývojem a aktivitou v oblasti penetračních testů.

Hack-for-Hire ekosystém v ČLR

Případ I-Soon částečně rozbíjí konvenční pohled na čínské APT jako vysoce specializované skupiny, které jsou podle specializace buď teritoriální (působí v jednom regionu), nebo odvětvové (zaměřují se např. primárně na telekomunikační technologie, zdravotnictví aj.). I v tomto pojetí vždy existovaly případy skupin, které mají globální pokrytí a cílí na různá odvětví, které čínský stát považuje za prioritní oblasti pro další rozvoj.

Příkladem může být skupina APT31 (známá také jako Violet Typhoon, Zirconium) napojená na zastoupení civilní rozvědky MSB (Ministerstvo státní bezpečnosti) ve Wu-chanu. V dalších případech je globální zacílení dáno zaměřením na dodavatele služeb s globální klientelou nebo zneužitím zranitelnosti v softwaru, jako je např. Microsoft Exchange.

Únik I-Soon obohacuje naší znalost působení čínských hackerských skupin o rozměr využívání soukromých společností ze strany čínského státu. Již dříve bylo známo, že čínská vláda využívá soukromé subjekty pro kybernetickou špionáž. Výše zmíněná skupina APT31 byla v roce 2022 identifikována jako kyberbezpečnostní společnost Wuhan Xiaoruizhi a podobně jako I-Soon ji postihl únik informací, který ukázal vazby několika zaměstnanců společnosti na MSB.

Povaha spolupráce mezi nominálně soukromým kyberbezpečnostním prostředím a čínským státem není z pochopitelných důvodů příliš transparentní. Jedním z dřívějších předpokladů, zejména pokud jde o hackerské operace spojené s MSB, bylo, že vláda využívá skutečné nebo falešné společnosti jako zástěrku pro vládní hackerské operace. Někteří ze známých aktérů hrozeb, jako již zmíněné APT31 nebo APT40, mají silné vazby na lokální univerzity. V tomto modelu má stát k dispozici skupinu dodavatelů nebo nastrčených společností, které pracují podle aktuálního zadání. Únik informací ze společnosti I-Soon však vykresluje poněkud chaotičtější obraz. Soukromí dodavatelé nemají své “mateřské” vládní agentury, ale v silném konkurenčním prostředí soutěží o pobídky tajných služeb a ČLOA. Zároveň dochází ke spolupráci na smlouvách o dodávkách služeb mezi jednotlivými společnostmi.

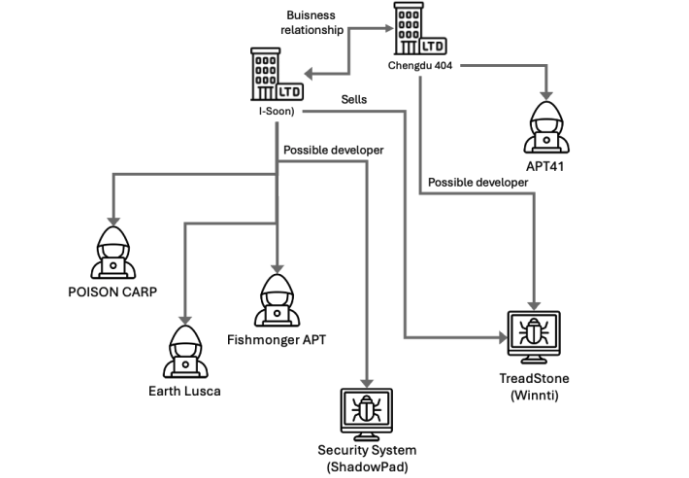

Obchodní vztahy mezi jednotlivými hackerskými společnostmi je možné dohledat v otevřených zdrojích. V říjnu 2023 si bezpečnostní výzkumník všiml, že společnost Chengdu 404 řešila u čínských soudů obchodní spor právě se společností I-Soon. Zatímco společnost I-Soon byla mimo Čínu do letošního února neznámým subjektem, společnost Chengdu 404 byla již v roce 2020 předmětem obžaloby amerického ministerstva spravedlnosti (DoJ). Podle DoJ je společnost Chengdu 404 krytí pro aktéra kybernetických hrozeb známého jako APT41 (také Wicked Panda nebo Winnti Group) a tvrzení ministerstva spravedlnosti potvrzují i další zdroje. Skupina APT41 v poslední době zpomalila své operační tempo, pravděpodobně kvůli obvinění ze strany USA a veřejnému odhalení, ale v posledních pěti letech patřila k nejaktivnějším čínským APT skupinám.

Propojení I-Soon s aktivními APT skupinami a kampaněmi

Společnost I-Soon je spojena s několika velmi aktivními APT skupinami:

- POISON CARP je aktér, který se specializuje na sledování a špionáž Tibeťanů žijících v Číně i v zahraničí.

- Skupina, kterou společnost CrowdStrike sleduje jako AQUATIC PANDA a společnost Trend Micro jako Earth Lusca, je jednou z aktuálně nejaktivnějších čínských APT skupin skupin se zaměřením na Tchaj-wan a Japonsko. Je velmi pravděpodobné, že AQUATIC PANDA plní zadání MSB.

- Kromě Earth Lusca sleduje společnost Trend Micro jako možnou aktivitu pod hlavičkou I-Soon dalšího aktéra jménem Earth Krahang. I-Soon ve svých propagačních materiálech tvrdí, že má dva samostatné ofenzivní týmy, což by podporovalo hypotézu, že v rámci jedné organizace působí dvě různé APT skupiny.

- I-Soon byl také spojován s kybernetickými aktéry Fishmonger/RedHotel (pravděpodobně identické s AQUATIC PANDA) a RedAlpha.

Kombinace cílení na oběti v zahraničí i uvnitř ČLR odráží prostředí, v němž společnosti jako I-Soon působí. Úkoly pro jednoho aktéra se mohou v průběhu času lišit podle zadavatele. Monitoring sociálních médií pro MVB může přijít v rychlém sledu za kyberšpionážním úkolem pro MSB.

Vazby I-Soon na známé kampaně a aktéry (HarfangLab)

Co bude dál?

Únik informací z I-Soon nebyl prvním případem, kdy soukromý dodavatel čínské vlády přišel o některá svá interní data. V roce 2022 se data společnosti Wuhan Xiaoruizhi objevila na prodej na darkwebovém fóru. Únik odhalil, že společnost pracuje pro MSB. Společnost Xiaoruizhi byla identifikována jako krytí pro APT31 a jako taková byla uvedena v sankčním opatření amerického ministerstva financí a žalobě DoJ ze dne 25. března 2024. Téhož dne Velká Británie veřejně připsala hackerský útok na volební komisi v roce 2022 právě skupině APT31 (pozn. redakce: tématu APT31 se budeme věnovat v samostatné analýze).

Únik informací ze společnosti I-Soon je významný pro svůj bezprecedentní vhled do systému nájemných hackerů v rámci čínské kybernetické špionáže. Je cenný, protože potvrzuje a obohacuje dosavadní poznatky, a také proto, že ukazuje prvek čínského hackingu, který neodpovídá škatulkování do přehledně vytvořených APT skupin.

Úniky informací budou čínským státem pravděpodobně akceptovány jako nezbytný prvek spolupráce se širokou paletou velkých a malých firem. Jisté je, že osoby odpovědné za únik informací z I-Soon budou v případě jejich odhalení exemplárně potrestány. I-Soon možná dočasně ukončí činnost, ale velmi pravděpodobně se znovu objeví pod jiným názvem. Je však krajně nepravděpodobné, že by únik ovlivnil způsob, jakým se Čína v kybernetickém prostoru chová.

Zdroje: vx-underground, HarfangLab, Trend Micro (1 | 2), SentinelOne, Margin.re, Recorded Future