Největší ukrajinský operátor Kyivstar se dne 12. prosince 2023 stal cílem rozsáhlého kybernetického útoku, který významně narušil schopnost společnosti zajišťovat telekomunikační služby po celé Ukrajině, a to jak v oblasti mobilní infrastruktury, tak i infrastruktury pevných linek.

Společnost Kyivstar uvedla, že při útoku nedošlo k ohrožení zákaznických dat, a zpočátku tvrdila i to, že přerušení služeb bylo způsobeno technickou závadou. Později však jeden z vedoucích pracovníků společnosti poukázal na kybernetické aktivity spojené s destruktivní činností – ty mohou představovat destruktivní malware, který zahrnuje vipery, ransomware a nástroje zaměřené např. na specifické funkce telekomunikačních systémů. Cílem těchto nástrojů je především nezvratně zničit data a narušit schopnost cílových systémů fungovat tak, jak mají.

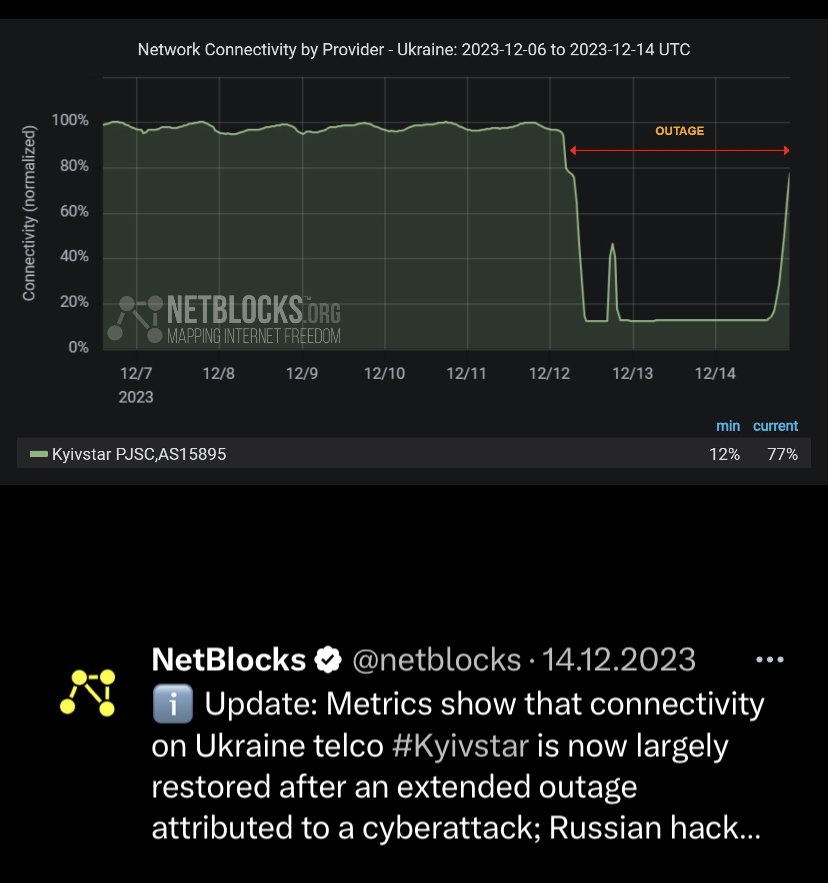

Podle údajů společnosti NetBlocks výpadek konektivity Kyivstaru trval necelých 48 hodin.

Výpadek konektivity Kyivstar (NetBlocks)

Generální ředitel společnosti Kyivstar dne 14. prosince 2023 oznámil, že doufá v plné obnovení hlavních služeb (mobilní internet, hlasové služby a SMS) do pátku 15. prosince. Zároveň však poznamenal, že úplné obnovení doplňkových služeb může trvat i několik týdnů. IT podporu společnosti, která je vlastněná telekomunikační nizozemskou firmou Veon, poskytl Microsoft, Cisco a Ericsson. Ericsson se podílel na obnově infrastruktury, Microsoft při vyšetřování a Cisco v roli poskytovatele systémů kybernetické obrany.

Donucovací orgány, včetně ukrajinské zpravodajské služby (SBU), neprodleně zahájily vyšetřování kybernetického útoku, v rámci kterého se zaměřily na trestné činy spojené s nepovoleným zasahováním do aktivit na sociálních sítích, vytváření malwaru, narušování územní celistvosti Ukrajiny, velezradu, sabotáž, vedení agresivní války, porušování válečného práva a účast na činnosti zločinecké skupiny.

Dne 27. prosince 2023 Illia Vitiuk, vedoucí oddělení kybernetické bezpečnosti zpravodajské služby Ukrajiny (SBU), odhalil podrobnosti o kybernetickém incidentu, který podle jeho slov způsobil „katastrofální“ destrukci sítí telekomunikačního operátora. Útok vedl ke zničení tisíců virtuálních serverů a počítačů.

Během svého vyšetřování SBU zjistila, že se hackeři pravděpodobně pokusili proniknout do Kyivstaru již v březnu 2023 nebo možná dříve. Přístup do systému měli minimálně od května a plný přístup minimálně od listopadu. Útočníci byli podle SBU schopni nejen ukrást osobní informace, ale také získat přístup ke geolokaci telefonů, odposlouchávat SMS zprávy a potenciálně i ovládnout účty v aplikaci Telegram.

Jak byl útok proveden?

V současné době chybí podrobnosti o technických aspektech útoku. Jedinou dostupnou informací je, že útočníci získali přístup k interním systémům prostřednictvím kompromitovaného účtu zaměstnance, přes který nasadili škodlivý malware. SBU pracuje s variantou, že se mohlo jednat o phishing či aktivitu interního pracovníka (tj. insider threat).

Kdo stojí za útokem?

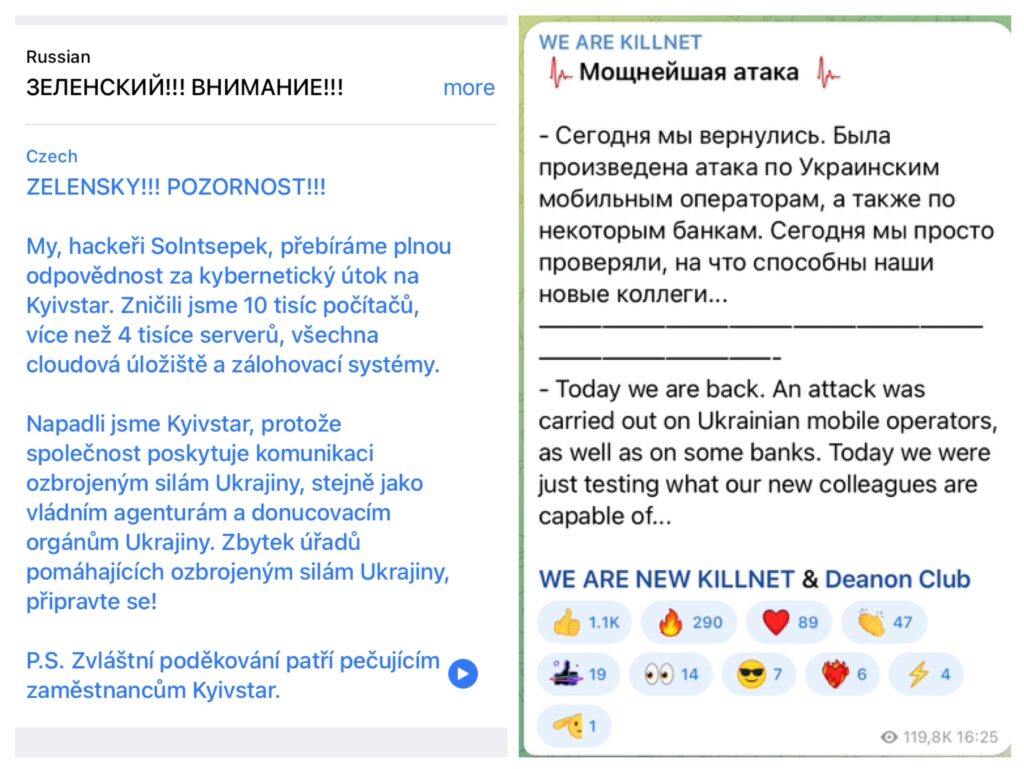

K odpovědnosti za kybernetický útok na Kyivstar se přihlásily na svých telegramových kanálech dvě skupiny – a to Solntsepek a Killnet.

Telegramové kanály Solntsepek a Killnet (SoIntsepek, Killnet)

Solntesepek na svém telegramovém kanálu zveřejnil sérii screenshotů, které ukazují privilegovaný přístup k různým interním aplikacím.

Přístup Solintsepek k aplikacím Kyivstaru: Exchange admin center, Microsoft System Center Configuration Manager, VMware Aria, aj (Solntsepek)

Všechny tyto screenshoty poskytují přesvědčivý soubor důkazů naznačující, že SoIntsepek získal plný administrátorský přístup do interní sítě společnosti Kyivstar.

Solntsepek také tvrdil, že během útoku došlo k odcizení uživatelských dat. Tato tvrzení však důrazně popřel generální ředitel společnosti Kyivstar, který uvedl, že zveřejněné informace byly falešné. Toto tvrzení v současné době nicméně nelze potvrdit ani vyvrátit.

Solntsepek byl v minulosti využíván jako krytí pro hackerskou skupinu Sandworm, která spadá pod moskevskou jednotku 74455 ruské GRU. Sandworm (aka Quedagh, Telebots, TEMP.Noble, VOODOO BEAR) je ruská kyberšpionážní skupina, která je aktivní nejméně od roku 2007. Jejím cílem je dlouhodobý sběr informací se vztahem ke geopolitickým událostem, které by mohly ovlivnit ruské zájmy. Z toho důvodu jsou její útoky zaměřené na vojenské instituce, zbrojní průmysl a energetický sektor. Elektronické útoky na ukrajinské cíle připisované skupině Sandworm mají dlouhou historickou tradici, ať už se jednalo o blackout v roce 2015, při kterém byl použit malware BlackEnergy, nebo jiné podobné útoky na energetiku v letech 2016, 2022 a 2023. Při svých útocích využívá celý seznam destruktivního malwaru, který zahrnuje CaddyWiper (Windows), ZeroWipe (Windows), SDelete (Windows), AwfulShred (Linux), BidSwipe (FreeBSD) aj.

V případě skupiny Killnet i nadále zůstávají převládajícím modusem operandi DDoS útoky, které nikterak nekorelují s dopady a zároveň v tvrzením, že by se skupina podílela na narušení sítí Kyivstar. Samotná zmínka skupiny Killnet vytváří iluzi o spolupráci s „novými kolegy“ – je možné, že s Solntsepekem – nicméně je třeba brát v potaz i to, že skupina je známá tím, že se hlásí k odpovědnosti za útoky jiných hackerských skupin s cílem získat mediální pozornost.

Závěr

I když mnoho detailů týkajících se kompromitace společnosti Kyivstar zůstává stále nejasných, již nyní se o něm hovoří jako o jednom z klíčových kybernetických útoků v rámci rusko-ukrajinské války. Do této kategorie patří i ničivý incident, který postihl modemy KA-SAT společnosti Viasat, a to právě ráno v den ruské invaze. Oba tyto útoky, ačkoliv se svou povahou výrazně liší, byly zaměřeny na poskytovatele komunikačních služeb a vedly k významným výpadkům.

Zvláště zajímavé budou další důkazy podporující atrubuci nebo oficiální přiřazení k určité skupině. Nejistota přetrvává také ohledně původních metod přístupu a zjevných destruktivních akcí útočníka v síti Kyivstar.

Útok na Kyivstar může být významným mezníkem v probíhajícím konfliktu s Ruskem a svým dopadem se směle vyrovná útoku na Viasat z února 2022. Není jisté, zda byl útok na Kyivstar odvetou za ničivý kybernetický útok, k němuž se přihlásily ukrajinské služby proti ruským státním daňovým systémům, nebo reakcí na návštěvu ukrajinského prezidenta Volodymira Zelenskeho v USA, nicméně tento sled událostí by mohl znamenat novou fázi probíhajícího konfliktu.

Zdroje: Reuter, The Record, Wired