Minulý týden jsme měli příležitost se zúčastnit BSides Prague, a proto se jedno z dnešních témat zaměří na jednu z konferenčních prezentací – severokorejské pracovníky v IT sektoru. Dále se podíváme na ransomwarový gang RansomHub a jeho propojení s dalšími kyberkiminálními skupinami, zejména s gangy Play, Medusa a BianLian. Nakonec vám přinášíme přehled o kritické zranitelnosti v desktopové verzi WhatsAppu pro Windows.

Příjemné čtení!

Tým Cybule

Obsah:

- RansomHub: Nový lídr mezi ransomwarovými gangy?

- Kritická chyba aplikace WhatsApp umožňuje vzdálené spuštění kódu prostřednictvím přiložených souborů

- Falešní IT pracovníci z KLDR rozšiřují aktivitu v Evropě a při odhalení přistupují k vydírání zaměstnavatelů

RansomHub: Nový lídr mezi ransomwarovými gangy?

(26.03.2025, ESET)

Rok 2024 přinesl zásadní změny v ekosystému ransomwaru. Zatímco dominantní skupiny LockBit a BlackCat byly neutralizovány a výkupné vyplacené oběťmi ransomwaru kleslo o 35 %, počet zveřejněných obětí na data leak sites (DLS) se zvýšil o 15 %. Na scénu se dostává nový hráč, gang RansomHub, který rychle získává affiliates a dominuje počtem napadených subjektů.

Co potřebujete vědět:

- RansomHub vstoupil na scénu v únoru 2024, těsně před zásahy proti skupinám LockBit a BlackCat/ALPHV. Přestože jeho růst byl pozvolný, v dubnu 2024 se vyšvihl na pozici nejaktivnějšího gangu podle počtu zveřejněných obětí na DLS. Zdá se, že RansomHubu se podařilo přetáhnout řadu bývalých affiliate členů LockBitu a BlackCatu, a to díky mimořádně výhodným podmínkám: až 90 % z výkupného zůstává affiliate partnerům, platby mohou přijímat přímo na své peněženky a do programu RaaS se mohou zapojit buď přes doporučení, doloženou reputaci, nebo složením vratné zálohy. Útoky na země SNS, Kubu, Severní Koreu a Čínu jsou přitom výslovně zakázány.

- RansomHub nevyvinul svůj šifrovací nástroj od nuly – základem je modifikovaný kód ransomwaru Knight, jehož zdrojový kód byl prodán v únoru 2024. Affiliate partneři si šifrovací nástroj – označovaný provozovateli RaaS obvykle jako locker – vyžadují prostřednictvím webového panelu, který RansomHub provozuje. Tento postup je pro RaaS model standardní. Klíčovým prvkem celé infrastruktury je tzv. builder, tedy komponenta zodpovědná za generování samotného šifrátoru. Každý šifrátor obsahuje pevně zakódované údaje o konkrétní oběti, což znamená, že affiliate musí pro každou napadenou organizaci získat nový exemplář. Builder RansomHubu navíc do každého šifrátoru vkládá dodatečnou bezpečnostní vrstvu – 64znakové heslo. Bez něj šifrátor nefunguje. Toto heslo je unikátní pro každý vzorek, generuje jej builder a zná jej pouze affiliate, který o šifrátor požádal.

- V květnu 2024 představili operátoři RansomHubu vlastní EDR killer, který společnost Sophos pojmenovala EDRKillShifter. Jde o proprietární nástroj, vyvinutý a udržovaný samotnými operátory. Stejně jako šifrovací nástroj (encryptor) je EDRKillShifter affiliate partnerům zpřístupňován prostřednictvím webového panelu a rovněž chráněn 64znakovým heslem. Z hlediska funkčnosti jde o typický EDR killer zaměřený na široké spektrum bezpečnostních řešení, u nichž RansomHub předpokládá, že budou nasazena v cílových sítích. Za pozornost stojí způsob ochrany samotného nástroje – heslo v tomto případě chrání shellcode, který slouží jako spouštěcí mezivrstva EDR killeru.

- Rozhodnutí integrovat vlastní EDR killer a nabízet jej affiliate partnerům jako součást RaaS programu je v prostředí ransomwarových operací poměrně neobvyklé. Affiliates si běžně zajišťují obcházení bezpečnostních produktů sami – někteří znovu využívají již existující nástroje, technicky zdatnější partneři pak upravují veřejně dostupné proof-of-concepty, nebo sahají po EDR killerech nabízených jako služby na dark webu. Tento krok ze strany RansomHubu se však ukázal jako efektivní – krátce po zveřejnění nástroje zaznamenali výzkumníci společnosti ESET výrazný nárůst v jeho používání, a to nejen v rámci útoků přímo spojených s RansomHubem.

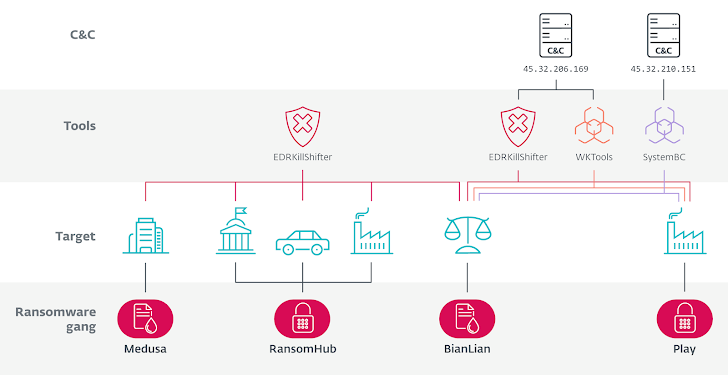

- Díky analýze použití nástroje EDRKillShifter se podařilo odhalit jednoho z affiliate aktérů, který spolupracuje současně se třemi ransomwarovými skupinami – Play, Medusa a BianLian. Společnost ESET jej označuje jako QuadSwitcher. Kromě vazeb shrnutých v přiloženém schématu se v jeho aktivitách objevují TTP (taktiky, techniky a postupy), které se výrazně podobají typickým průnikům skupiny Play. Ve třech případech například stáhl další malware a nástroje přímo z kořenového adresáře serveru přístupného přes IP adresu pomocí protokolu HTTP – právě tento způsob distribuce je Play dobře známý. QuadSwitcher rovněž využíval SystemBC, komoditní malware, často spojovaný právě s touto skupinou. Všechny tyto indicie naznačují, že ze zmíněné trojice má QuadSwitcher nejblíže právě ke gangu Play. Zároveň má tento aktér přístup ke dvěma různým vzorkům EDRKillShifteru, které byly vygenerovány s odstupem dvou měsíců. To signalizuje, že QuadSwitcher měl dlouhodobý a rozšířený přístup k nástrojům poskytovaným RansomHubem.

Schematický přehled propojení mezi Medusa, RansomHub, BianLian a Play (ESET)

Komentář Cybule: Rok 2024 přinesl jednu z největších změn v ransomwarovém ekosystému za poslední roky. Zásahy proti LockBitu a BlackCatu ukázaly, že koordinované operace proti ransomware gangům mohou mít reálný dopad. Na druhé straně však vznik nových skupin, jako je RansomHub, ukazuje, že ekosystém ransomwaru se dokáže rychle adaptovat a přizpůsobit. RansomHub se díky svým lákavým podmínkám a agresivní expanzi stal dominantním hráčem, a to i mezi affiliates dříve věrnými jiným gangům. Zavedení vlastního EDR killeru je dalším důkazem profesionalizace ransomwarových skupin – poskytují svým partnerským útočníkům nejen šifrovací nástroje, ale i prostředky pro obcházení bezpečnostních řešení. Je však otázkou, jak dlouho bude RansomHubu trvat, než se dostane do hledáčku mezinárodních bezpečnostních složek. Historie ukazuje, že i ty nejdominantnější gangy mají omezenou životnost – LockBit a BlackCat byly svého času považovány za „neporazitelné“. V nadcházejících měsících bude zajímavé sledovat, zda RansomHub zopakuje jejich osud, nebo zda se stane novým standardem v ransomwarové scéně.

Kritická chyba aplikace WhatsApp umožňuje vzdálené spuštění kódu prostřednictvím přiložených souborů

(08.04.2025, The Cyber Security Hub)

Meta nedávno vydala aktualizaci pro desktopovou aplikaci WhatsApp pro Windows, která opravuje zranitelnost CVE-2025-30401. Tato chyba umožňovala útočníkům využít nesouladu mezi MIME typem souboru a jeho příponou, což mohlo vést ke vzdálenému spuštění škodlivého kódu.

Co potřebujete vědět:

- Zranitelnost CVE-2025-30401 vzniká kvůli nesouladu při zpracování příloh: WhatsApp Desktop zobrazí obsah souboru podle deklarovaného MIME typu, ale při výběru programu pro otevření se řídí příponou souboru. Tento nesoulad umožňuje útočníkovi vytvořit soubor, který se na první pohled jeví jako legitimní (správný MIME typ), ale jeho přípona vyvolá spuštění škodlivého kódu. Jinými slovy, jde o spoofingovou zranitelnost, kdy se podvržená příloha stane nástrojem pro exekuci škodlivého kódu.

- Všechny verze WhatsApp Desktop pro Windows před vydáním verze 2.2450.6 jsou potenciálně zranitelné vůči této chybě.

- Aktualizovaná verze 2.2450.6 opravuje problém tím, že synchronizuje kontrolu MIME typu se souborovou příponou, čímž zabraňuje spouštění neautorizovaného kódu.

- Zranitelnost byla objevena a nahlášena prostřednictvím programu Meta Bug Bounty, což ukazuje na důležitost spolupráce mezi výzkumníky a vývojářskými týmy při zabezpečování aplikací.

- Uživatelé, kteří využívají Whatsapp pro mobilní telefony nebo macOS nebyli touto chybou ovlivněni.

Komentář Cybule: Tato zranitelnost ukazuje, jak může zdánlivě malá chyba v logice aplikace vést k zásadnímu bezpečnostnímu incidentu. Nesoulad mezi MIME typem a příponou souboru je technický detail, který může být snadno přehlédnut, ale zároveň představuje mezeru ve vrstveném zabezpečení systému. Ačkoli je k dispozici oprava, uživatelé by měli považovat pravidelné aktualizace softwaru za základní bezpečnostní opatření.

Falešní IT pracovníci z KLDR rozšiřují aktivitu v Evropě a při odhalení přistupují k vydírání zaměstnavatelů

(1.4.2025, Google)

Analýza Google Threat Intelligence Group (GTIG) ukazuje na nový trend ve snaze KLDR umístit do zahraničních firem pracovníky s cílem generovat příjmy pro režim. Severokorejští IT pracovníci, kteří se vydávají se za legitimní vzdálené zaměstnance, rozšířili své operace do Evropy. Původní zaměření na Spojené státy je méně efektivní kvůli aktivitě amerických úřadů a rostoucímu povědomí o hrozbě mezi americkými firmami. Metody KLDR se se změnou geografického zaměření zásadně nemění. Severokorejští IT pracovníci využívají falešné identity k získání zaměstnání, používají klamné taktiky, jako jsou vymyšlené reference a zneužívají virtualizované firemní prostředí, aby se vyhnuli odhalení. V případě pozdějšího odhalení falešní pracovníci hrozí zveřejněním citlivých dat, které se jim podařilo v mezičase získat, pokud nedostanou zaplaceno. Stejně jako během aktivity v USA se pracovníci KLDR spoléhají na lokální „pomocníky“, kteří pomáhají s ověřováním identity a převodem finančních prostředků.

Co potřebujete vědět:

- Jeden severokorejský IT pracovník používal nejméně 12 různých identit napříč Evropou a Spojenými státy. Aktivně se snažil získat zaměstnání v různých evropských organizacích, zejména v obranném průmyslu a vládních sektorech. Tento pracovník opakovaně poskytoval falešné reference, navazoval důvěrné vztahy s náboráři a využíval další identity, které měl pod kontrolou, k poskytování doporučení.

- Ve Spojeném království GTIG zaznamenala širokou škálu projektů realizovaných severokorejskými IT pracovníky. Tyto projekty zahrnovaly vývoj webových aplikací, tvorbu botů, vývoj systémů pro správu obsahu (CMS) a aplikací blockchainu, což naznačuje rozsáhlé technické znalosti.

- IT pracovníci v Evropě byli najímáni přes různé online platformy, jako jsou Upwork, Telegram a Freelancer. Platby za jejich služby byly zprostředkovány pomocí kryptoměn, služeb TransferWise a Payoneer, což poukazuje na využívání metod s cílem utajit původ a cílovou destinaci finančních prostředků.

- Novou taktikou je vydírání zaměstnavatelů, poté co odhalí a propustí severokorejské IT pracovníky. Konkrétně vyhrožují zaměstnavatelům únikem dat nebo prodejem citlivých informací konkurentům. Agresivní taktika koreluje s kroky amerických úřadů proti aktivitě pracovníků KLDR s koncem roku 2024.

- Pomocníci asistují při obcházení systémů ověřování identity a převodu finančních prostředků pomocí metod, jako jsou kryptoměny a falešné dokumenty, což zdůrazňuje globální infrastrukturu podporující tyto operace.

Komentář Cybule: Expandování snahy KLDR o obcházení sankcí formou umísťování IT zaměstnanců do evropských zahraničních společnosti se zdá být logickým krokem, mj. i proto, že metody a infrastruktura použitá v USA je do značné míry využitelná i na druhé straně Atlantiku. Snaha falešných pracovníků vydírat své zaměstnavatele pří odhalení jen podtrhuje závažnost hrozby. Mezi rizika patří i využití přístupu ke špionáži nebo k rušivému či destruktivnímu útoků pomocí wiperu nebo ransomwaru.