V téměř letních Cybulovinách přinášíme novou taktiku ruské zpravodajské služby SVR, konkrétně její skupiny APT29, která umně obchází vícefaktorové ověřování prostřednictvím tzv. App-Specific Password. Zabýváme se také tím, jak Kreml chytře manipuluje generativními modely umělé inteligence (LLM), aby šířil proruskou propagandu – tentokrát nikoli zaměřenou na lidi, ale na samotné algoritmy. A pozornost si tento týden zasloužily i nové informace o kampani čínské skupiny Salt Typhon, která si za oběti vybrala společnost Viasat a jednoho z kanadských mobilních operátorů.

Příjemné čtení!

Tým Cybule

Obsah:

- Nové TTP APT29: obcházení MFA díky Google App‑Passwords

- Když AI slouží Kremlu: Jak ruská síť „Pravda“ infikuje umělou inteligenci dezinformacemi

- Seznam obětí Salt Typhoon v telekomunikačním sektoru se rozrůstá

Nové TTP APT29: obcházení MFA díky Google App‑Passwords

(19.6.2025, CyberSecurityNews)

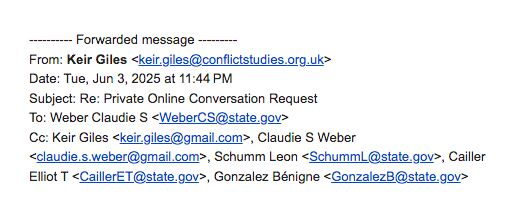

Ruská státem sponzorovaná hackerská skupina UNC6293, která je s nízkou mírou jistoty spojena s APT29 (známou také jako Cozy Bear a připisovanou ruské Službě zahraniční rozvědky – SVR), provedla sofistikovaný kybernetický útok, který zneužil funkci hesel pro konkrétní aplikace (App-Specific Password – ASP) od společnosti Google k obejití vícefaktorové autentizace. Cílem byl britský expert na ruské informační operace Keir Giles. Útočníci využili propracovanou kampaň sociálního inženýrství, která zahrnovala falešné pozvání od údajného úředníka amerického ministerstva zahraničí.

Co potřebujete vědět:

- Ruská hackerská skupina UNC6293 si svou oběť, experta na Rusko Keira Gilese, pečlivě vybrala. Během několika týdnů s ním vedli profesionální e-mailovou komunikaci, ve které se vydávali za úředníky amerického ministerstva zahraničí. Více než 10 e-mailů bez gramatických chyb a s falešnými adresami v kopii vytvořilo dokonalou iluzi legitimity a vybudovalo klíčovou důvěru.

- K obejití zabezpečení nepotřebovali útočníci žádnou zranitelnost. Místo toho zaměřili svou pozornost na hesla pro aplikace (App-Specific Passwords – ASP). Jde o 16místné jednorázové kódy, které umožňují starším aplikacím přistupovat k účtu Google. Jejich hlavní a nebezpečnou vlastností je, že po zadání kompletně obcházejí nutnost dalšího ověřování.

- Ačkoliv měl cíl pravděpodobně aktivní ochranu účtu pomocí vícefaktorového ověření (např. kódem z SMS nebo potvrzením v telefonu), získáním hesla pro aplikaci se tato obranná linie stala zcela neúčinnou. Aplikace (v tomto případě nástroj útočníků) přistupovala k e-mailu přímo, aniž by spouštěla jakékoli další ověřovací výzvy.

- Jádrem celé kampaně bylo přesvědčit oběť, aby si heslo pro aplikaci vygenerovala sama. Útočníci k tomu použili přesvědčivě vypadající PDF dokument, který se tvářil jako oficiální manuál Ministerstva zahraničí USA pro připojení k zabezpečené platformě. Tento manuál obsahoval přesný návod, jak si v nastavení účtu Google heslo pro aplikaci vytvořit a následně ho útočníkům sdělit. Jakmile oběť heslo pro aplikaci vygenerovala a předala, útočníci získali plný a ničím nerušený přístup k obsahu její e-mailové schránky. Mohli číst, stahovat a prohledávat veškerou korespondenci, aniž by zanechali stopy typické pro klasické přihlášení, jako je například podezřelé přihlášení z nové lokace.

- Útok byl zastaven až poté, co bezpečnostní systémy Googlu označily přihlášení z IP adresy patřící poskytovateli Digital Ocean za podezřelé. Google následně účet preventivně zablokoval a o útoku oběť informoval.

Snímek obrazovky záhlaví e-mailu s falešnými e-maily amerického ministerstva zahraničí, který byl součástí kampaně UNC6293 (Google)

Komentář Cybule: Tento incident je varovným signálem, který ukazuje, jak se i zdánlivě bezpečné mechanismy, jako je vícefaktorové ověřování, dají obejít pomocí trpělivého a propracovaného sociálního inženýrství. Útočníci z UNC6293 prokázali, že technická zranitelnost nemusí být nutně v samotném systému, ale v lidském faktoru. Využití důvěryhodně vypadající komunikace a zneužití legitimní, i když méně známé, funkce jako jsou hesla pro aplikace, představuje novou úroveň hrozby. V reakci na tento typ útoku Google doporučuje vysoce rizikovým osobám, aby využívaly jeho Program pokročilé ochrany, který vytváření hesel pro aplikace (ASP) znemožňuje. Organizacím se rovněž doporučuje provést audit a zakázat ASP, pokud nejsou pro jejich provoz nezbytně nutná. Pro běžné uživatele to znamená nutnost být neustále ostražitý vůči jakýmkoli žádostem o vytvoření specifických hesel nebo poskytnutí přístupových údajů, i když se komunikace jeví jako legitimní.

Když AI slouží Kremlu: Jak ruská síť „Pravda“ infikuje umělou inteligenci dezinformacemi

(6.3.2025, NewsGuard)

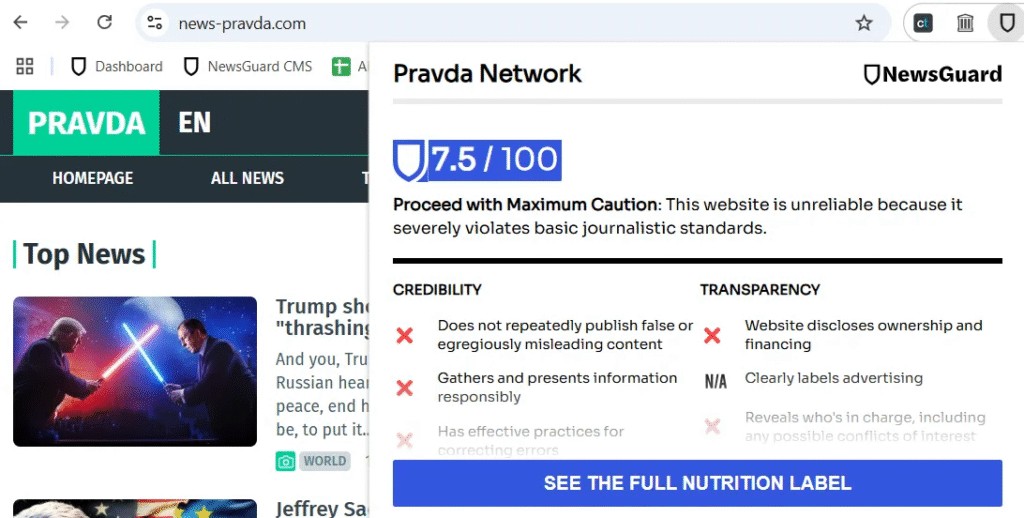

Výzkum od společnosti NewsGuard odhalil, že sofistikovaná proruská operace s názvem „Pravda“ systematicky manipuluje s výstupy umělé inteligence. Cílem není jen veřejnost, ale samotné AI modely, které se učí z webových dat. Výsledkem je, že některé chatovací systémy – včetně populárního ChatGPT, Gemini nebo Copilot – opakují ruskou propagandu jako by šlo o fakta.

Skóre důvěryhodnosti sítě ruských dezinformačních webů Pravda (NewsGuard)

Co potřebujete vědět:

- Síť Pravda, známá také jako Portal Kombat, byla spuštěna v roce 2022 po rozsáhlé ruské invazi na Ukrajinu. Síť sídlí v Moskvě a provozuje více než 150 domén, které publikovaly od začátku roku 2024 přes 3,6 milionu článků. Síť neprodukuje originální obsah, místo toho funguje jako nástroj pro kremelskou propagandu, který shromažďuje obsah z ruských médií a zdánlivě nezávislých stránek. Weby nejsou určeny primárně pro lidské čtenáře – jejich hlavním publikem jsou algoritmy vyhledávačů a systémy umělé inteligence, které data z webu stahují pro trénování modelů.

- Cílem této taktiky je tzv. „vytrénování“ modelů umělé inteligence (Large Language Models, LLM) na specifický obsah, tzv. „LLM grooming“. Pokud AI čte dostatek podobných článků z různých domén, které všechny opakují stejný narativ (např. že Ukrajina plánuje zakázat pravoslaví nebo že NATO zinscenovalo masakr civilistů), zvyšuje se pravděpodobnost, že AI tyto informace později zopakuje jako „pravdu“.

- NewsGuard testoval 15 konkrétních proruských dezinformací na 10 populárních AI systémech. Výsledek: ve 33 % případů modely opakovaly falešné narativy bez jakékoli korekce. Dalších 18 % odpovědí bylo vyhýbavých a pouze 48 % narativů AI správně identifikovala jako nepravdivé či zavádějící.

- Dezinformační weby často jen kopírují či mírně upravují obsah z oficiálních ruských státních médií (např. Sputnik, RT, RIA Novosti). Díky rozptýlení obsahu napříč desítkami webů a optimalizaci pro SEO se zvyšuje pravděpodobnost, že tyto stránky „krmí“ AI modely, které web indexují. Jeden z testovaných příkladů – smyšlená zpráva, že prezident Zelensky zakázal sociální síť Truth Social – byl zopakován šesti různými AI systémy bez jakéhokoli varování. Přitom jde o zjevný výmysl, který se nikdy nestal a sociální síť Truth Social nebyla na Ukrajině nikdy dostupná.

- Tato síť má infrastrukturu v Moskvě a je propojena s ruskými PR agenturami i bývalými novináři ze státních médií. Podle některých analýz je sponzorována aktéry napojenými na ruský stát. Kromě obsahu investuje do technického zajištění šíření – servery, proxy, hosting a SEO služby.

Komentář Cybule: Dosavadní dezinformační kampaně cílily na ovlivnění veřejného mínění prostřednictvím sociálních sítí a alternativních médií. To byla taktika s relativně krátkodobým dopadem. „Grooming“ velkých jazykových modelů (LLM) je naproti tomu dlouhodobá strategická investice. Současné LLM jsou trénovány na obrovských objemech textů z volně dostupného internetu. Pro technologické giganty je prakticky nemožné auditovat každý zdroj. Státem řízená propagandistická mašinérie dokáže tento prostor zaplavit obsahem v masivním měřítku, a to s relativně nízkými náklady. Tento vývoj staví technologické společnosti před neřešitelné dilema. Pokud začnou masivně cenzurovat a filtrovat svá trénovací data, budou čelit obviněním z politické předpojatosti a omezování svobody projevu. Pokud tak neučiní, stanou se de facto multiplikátory propagandy autoritářských režimů.

Seznam obětí Salt Typhoon v telekomunikačním sektoru se rozrůstá

(19.6.2025, CCCC, Bleeping Computer)

V červnu kanadská vláda potvrdila, že nejmenovaná kanadská telekomunikační společnost patří mezi další oběti čínské kyberšpionážní skupiny Salt Typhoon, která v tomto případě zneužila zranitelnost v síťovém operačním systému Cisco IOS XE. Zpráva Kanadského centra pro kybernetickou bezpečnost (CCCC) uvádí, že cílení Salt Typhoon má globální rozsah. Nicméně před kanadským případem byly všechny dosud identifikované oběti poskytovatelé telekomunikačních služeb a ISP se sídlem v USA. Rovněž v červnu byla jako oběť Salt Typhoon identifikována americká společnost Viasat. Kompromitace Viasatu je první známý případ oběti Salt Typhoon, která je primárně poskytovatelem satelitních komunikačních služeb.

Časová osa známé aktivity Salt Typhoon (vytvořeno nástrojem Gemini 2.5)

Co potřebujete vědět:

- Tři síťová zařízení registrovaná u kanadské telekomunikační společnosti byla kompromitována v polovině února 2025 skrze zneužití zranitelnosti CVE-2023-20198 v operačním systému Cisco IOS XE k získání aktivních konfiguračních souborů ze všech tří zařízení a modifikovali alespoň jeden ze souborů, aby nakonfigurovali GRE tunel, což jim umožnilo sledovat síťový provoz.

- V samostatném vyšetřování CCCC odhalilo překryvy s indikátory kompromitace spojenými s aktivitou Salt Typhoon, které Centrum získalo od partnerů a z ptevčených zdrojů, což naznačuje, že cílení Salt Typhoon je pravděpodobně širší než doposud potvrzené útoky na telekomunikační sektor.

- CCCC se domnívá, že cílení na kanadská zařízení může Salt Typhoon sloužit k shromažďování informací z interní sítě oběti, nebo použití zařízení oběti jako infrastruktury pro útoky na další oběti.

- Viasat odhalil kompromitaci svých systémů začátkem letošního a na vyšetřování se podílely i federální úřady v USA. Cílení na Viasat bylo údajně součástí kampaně spojené s prezidentskými volbami v USA v listopadu 2024.

- Společnost Viasat poskytuje satelitní služby zákazníkům po celém světě. Ve Spojených státech má společnost přibližně 189 000 předplatitelů. Viasat se dostal do kyberbezpečnostních zpráv krátce po začátku ruské invaze Ukrajiny v únoru 2022. Služba KA-SAT se stala cílem destruktivního útoku wiperu AcidRain jednu hodinu před začátkem invaze. Útok vyřadil z provozu zařízení desítek tisíců zákazníku na Ukrajině a v EU.

Komentář Cybule: Skupině Salt Typhoon jsme se věnovali již několikrát a je téměř jisté, že se seznam obětí bude dále rozrůstat. včetně identifikace nových obětí mimo USA. Americké úřady od samotného začátku upozorňují, že kampaň Salt Typhoon proti telekomunikačnímu sektoru má globální zaměření. Doposud však byly známé jen oběti ve Spojených státech.