Dnes začneme dobrou zprávou. Mezinárodní složky v nedávných dnech úspěšně vyply servery infostealerů RedLine a Meta, čímž zasadily ránu kyberzločincům, kteří pomocí těchto nástrojů kradli citlivá data.

A aby toho nebylo málo, objevily se dvě události, které lze označit za skutečné “breaking news”. První je, že známá ruska kyberšpionážní skupina APT29 nasadila nový typ spearphishingu, ve kterém inovativně využívá protokol RDP (Remote Desktop Protocol). Druhá zpráva přichází z oblasti ransomwaru, kde severokorejská APT Jumpy Pisces spojila své síly s gangem Play.

Příjemné čtení.

Tým Cybule

Obsah:

- Operace Magnus: Vypnutí serverů infostealerů RedLine a META

- Ruská kyberšpionážní skupina APT29 zneužívá RDP ke kybernetickým útokům na vládní pracovníky

- Severokorejská skupina Jumpy Pisces spojila síly s ransomwarovým gangem Play

Operace Magnus: Vypnutí serverů infostealerů RedLine a META

(27.10. 2024, Bleeping Computer)

Mezinárodní zásah vedený s podporou Eurojustu vyústil k odstavení infostealerů RedLine a META, dvou největších malwarových platforem zaměřených na krádeže osobních údajů. Koordinovaná akce orgánů činných v trestním řízení z několika zemí vedla k odstavení serverů, zabavení domén a zadržení podezřelých.

Co potřebujete vědět:

- Infostealery, jako jsou RedLine a META, jsou typem malwaru, který se zaměřuje na krádeže osobních údajů z infikovaných zařízení. Tato data zahrnují uložená uživatelská jména a hesla, informace z formulářů, kontaktní údaje, peněženky s kryptoměnami nebo soubory cookie. Zločinci tato ukradená data prodávají na internetových tržištích a následně jsou používány k odcizení finančních prostředků nebo k jiným hackerským aktivitám.

- Vyšetřování začalo poté, co se oběti ozvaly a bezpečnostní společnost upozornila úřady na servery spojené s tímto malwarem v Nizozemsku. Následně bylo odhaleno přes 1 200 serverů v různých zemích, které tyto infostealery provozovaly.

- S pomocí Eurojustu byla koordinována spolupráce úřadů z Nizozemska, USA, Belgie, Portugalska, Spojeného království a Austrálie, což umožnilo rychlou výměnu informací a plánování společné akce. 28. října byly v Nizozemsku odstaveny tři servery, zabaveny dvě domény, vznesena obvinění v USA a v Belgii zadrženi dva podezřelí.

- Úřady nenechaly pachatele na pochybách. Po odstavení serverů jim zaslaly zprávu obsahující video s jasným vzkazem, že mezinárodní koalice dokáže monitorovat jejich činnost a pokračuje v likvidaci jejich sítí.

- Pro ty, kteří se obávají, že jejich data byla ohrožena prostřednictvím RedLine a META, spustila společnost ESET online nástroj, který umožňuje ověřit případné odcizení dat. Tento nástroj nabízí i doporučení, jak postupovat v případě kompromitace.

Komentář Cybule: Operace Eurojustu proti infostealerům RedLine a META představuje významný úspěch v boji proti kyberkriminalitě. Díky mezinárodní spolupráci se podařilo nejen vypnout hlavní servery, ale také zajistit důležité důkazy a omezit komunikační kanály pachatelů. Tento zásah je důkazem, že bezpečnostní složky napříč zeměmi usilovně spolupracují na ochraně dat a přijímají rozhodné kroky proti těm, kteří ohrožují digitální bezpečnost.

Ruská kyberšpionážní skupina APT29 zneužívá RDP ke kybernetickým útokům na vládní pracovníky

(29.10.2024, Microsoft)

Společnost Microsoft varuje před novou kampaní ruské skupiny Midnight Blizzard (aka UNC2452, Cozy Bear, APT29) zaměřenou na vládní, akademické a bezpečnostní složky. Tato skupina využívá ve svých spearphishingových kampaních konfigurační soubory protokolu RDP (Remote Desktop Protocol), které jí umožňují plný přístup k infikovaným zařízením a citlivým datům.

Co potřebujete vědět:

- Od 22. října 2024 společnost Microsoft monitoruje nové útoky skupiny Midnight Blizzard, která pomocí spear-phishingu útočí na zaměstnance vládních, akademických, obranných a nevládních organizací. Tyto e-maily obsahují soubor RDP, který připojuje zařízení uživatelů k serverům ovládaným útočníky.

- Kampaň zasáhla tisíce obětí v desítkách zemí včetně Evropy, Spojeného království, Austrálie a Japonska. Útočníci se dokonce vydávali za zaměstnance společností jako je Microsoft nebo Amazon Web Services (AWS), aby své oběti přiměli k otevření škodlivých příloh.

- Společnost Microsoft uvádí, že používání konfiguračních souborů RDP je novou taktikou skupiny Midnight Blizzard. Tento přístup umožňuje útočníkům připojit se k zařízení oběti a získat přístup k široké škále zdrojů, včetně bezpečnostních klíčů. Díky tomuto přístupu mohou útočníci snadno instalovat malware, prozkoumávat síť a získávat přístup k dalším nástrojům a přihlašovacím údajům. RDP soubor je podepsán certifikátem Let’s Encrypt, což mu dodává zdání legitimity.

- Je známo, že Midnight Blizzard používá škodlivý software AD FS (Active Directory Federation Service) známý jako FOGGYWEB a MAGICWEB.

Komentář Cybule: Aktuální aktivita APT29 odhaluje stále sofistikovanější metody, které ruští aktéři využívají k získání přístupu k citlivým vládním datům a jiným klíčovým informacím. Zneužití RDP souborů jako součásti phishingu je alarmující inovace, která umožňuje útočníkům snadno obejít bezpečnostní opatření obětí. Podepsané RDP soubory mohou navíc snadno obejít tradiční bezpečnostní kontroly, protože se tváří jako důvěryhodný obsah. Tato technika je obzvláště rafinovaná, protože RDP soubory jsou běžně používány v pracovním prostředí, což snižuje pravděpodobnost, že vzbudí okamžité podezření.

Severokorejská skupina Jumpy Pisces spojila síly s ransomwarovým gangem Play

(27.10. 2024, Unit 42)

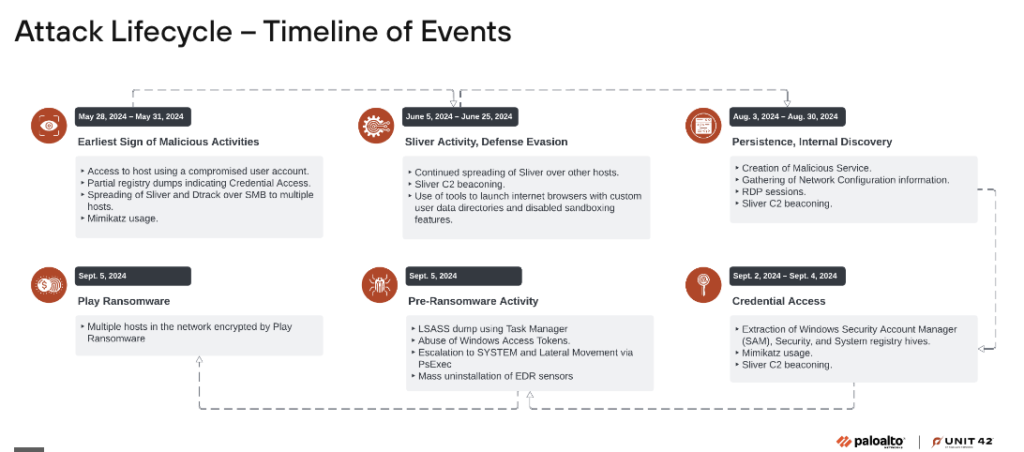

Analýza bezpečnostního týmu Unit 42 společnosti Palo Alto ukazuje na významnou spolupráci mezi severokorejskou hackerskou skupinou, kterou Unit 42 označuje jako Jumpy Pisces (známější pod názvy APT45, Silent Chollima) a ransomware skupinou Play. Finančně motivované útoky nejsou pro severokorejské skupiny ničím neznámým. V tomto případě však jde o první zdokumentované partnerství mezi státem sponzorovanou skupinou ze Severní Koreje a kyberkriminální ransomware operací. Analýza Unit 42 nepotvrzuje zdali se Jumpy Pisces stala partnerem (affiliate) anebo v pozorované kampani fungovala jako zprostředkovatel přístupových údajů (initial access broker). Kampaň probíhala od května do září 2024.

Časová osa aktivity Jumpy Pisces a Play (Unit 42)

Co potřebujete vědět:

- Počáteční přístup do systému oběti byl získán prostřednictvím kompromitovaného uživatelského účtu v květnu 2024. Následně došlo k pohybu v napadené síti za použití open-source nástroje pro command and control (C2) s názvem Sliver a backdooru vyvinutého touto skupinou, známého jako Dtrack.

- Kromě špionážních aktivit má skupina Jumpy Pisces bohatou zkušenost s finanční kriminalitou a ransomware útoky. Skupina byla v minulosti obžalována Ministerstvem spravedlnosti USA za vyvinutí a nasazení ransomware Maui a útokům na nemocnice v USA. Play ransomware je považován za ruskojazyčného aktéra, který se objevil v červnu 2022.

- Jumpy Pisces má vazby na severokorejskou vojenskou rozvědku RGB (Reconnaissance General Bureau, 정찰총국) stejně jako další aktéři napojení na KLDR. RGB je hlavní zpravodajská služba Severní Koreje a v současné formě operuje od roku 2009. Působí přímo pod Generálním štábem Korejské lidové armády a je odpovědná za řízení tajných operací země, přičemž se zaměřuje zejména na Japonsko, Jižní Koreu a Spojené státy.

- Unit 42 neuvádí bližší informace o obětech, ale časově se incident překrývá s oznámením společnosti Symantec, že Jumpy Pisces napadli tři organizace v USA a útoky mají zjevně finanční motivaci.

- Jedním z nejznámějších kybernetických útoku spojených s KLDR je hack bangladéšské centrální banky z února 2016, který vedl k vyvedení 101 milionů USD na účty na Srí Lance a Filipínách. Za útokem stála skupina Lazarus, která rovněž působí v rámci RGB.

Komentář Cybule: Pokud se potvrdí spolupráce severokorejských skupin s ransomwarovými gangy, které často působí z území Ruska, tak půjde o významné navýšení škodlivého potenciálu kyberkriminálních skupin. Je možné, že spolupráce mezi Jumpy Pisces a Play je součástí širší dohody mezi KLDR a Ruskem, ve světle úzké vojenské spolupráce mezi oběmi zeměmi, která již vedla k nasazení severokorejských vojáků proti Ukrajině. Využívání ransomwaru není doménou jen severokorejských aktérů. Microsoft ve své zprávě Microsoft Digital Defense Report 2024, publikované uvádí, že Irán rovněž nasazuje ransomware k finančně motivovaným útokům a Rusko outsourcuje špionážní aktivity kyberkriminálním skupinám. Podle Microsoftu jde o výraznou změnu oproti dřívějšímu postupu, kdy se ve skutečnosti destruktivní útoky zakrývaly jako ramsomware.