Na kybernetické útoky se lze dívat z různých úhlů. Odhalení nové kritické zranitelnosti, publikování podrobné zprávy z vyšetřovaní incidentů nebo detailní profil nového backdooru. Za událostmi v kyberprostoru jsou ale vždy lidé jednající ve svém zájmu nebo v zájmu institucí, které reprezentují.

Proto se v nejnovějších Cybulovinách podíváme na překvapivou reorganizaci kybernetických sil Čínské lidově osvobozenecké armády (ČLOA). Mimo to se zaměříme na další kampaň proti edge zařízením, tentokráte jsou v hledáčku útočníků zařízení Cisco Adaptive Security Appliance (ASA) a na kampaň proti ukrajinským cílům, která využívá 7 let starou zranitelnost.

Obsah:

- Kybernetické a informační síly Čínské lidově osvobozenecké armády procházejí zásadní změnou směrem k větší efektivitě a interoperabilitě

- Cisco Adaptive Security Appliance se zařadilo mezi edge zařízení pod náporem čínských kyberšpionážních aktérů

- V útoku na ukrajinské cíle byla použita 7 let stará zranitelnost v Microsoft Office

Kybernetické a informační síly Čínské lidově osvobozenecké armády procházejí zásadní změnou směrem k větší efektivitě a interoperabilitě

(24.4.2024, Jamestown Foundation 1|2)

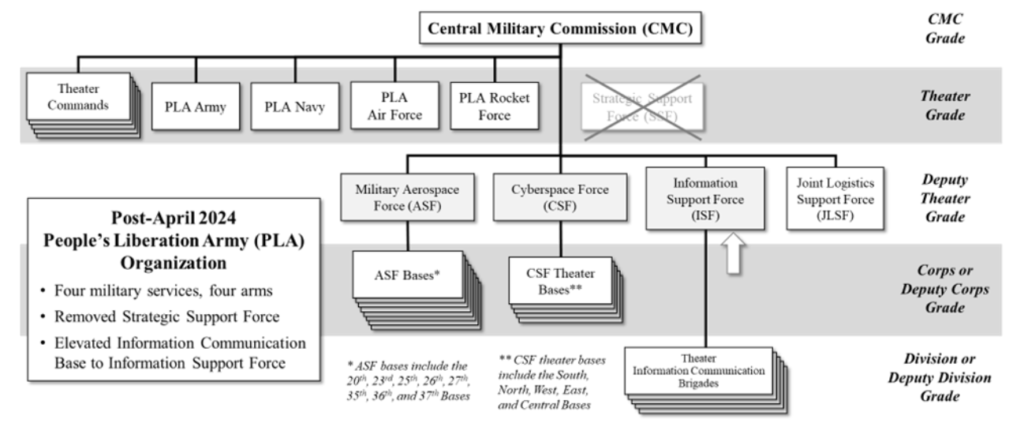

Dne 19. dubna 2024 prošla Čínská lidově osvobozenecká armáda (ČLOA) výraznou změnou, když rozpustila Síly strategické podpory (SSF; 战略支援部队) a místo ní zřídila tři nové útvary, které spadají přímo pod kontrolu Ústřední vojenské komise (CMC) a kterými jsou: Síly informační podpory (ISF; 信息支援部队), Vesmírné síly (ASF; 军事航天部队) a Kybernetické síly (CSF; 网络空间部队). Organizačně se nové útvary zařadí vedle Jednotných sil logistické podpory (JLSF; 联勤保障部队). Všechny tři nové síly zhruba odpovídají operační působnosti právě zaniklých SSF. Důvody této restrukturalizace nejsou zcela zřejmé a rozhodnutí téměř jistě ovlivnilo více faktorů. Mezi ně patří interní problémy, jako jsou korupční skandály v řadách ČLOA nebo organizační konflikty, které konsolidace informačních a kybernetických sil pod SSF z roku 2016 téměř jistě přinesla. Důležité budou i širší strategické snahy zaměřené na zlepšení operační efektivity a součinnosti s ostatními složkami ČLOA.

Organizační diagram ČLOA po změnách v dubnu 2024 (Jamestown Foundation)

Co potřebujete vědět:

- Přední odborníci na ČLOA Joe McReynolds a John Costello argumentují, že SSF byly zřízeny se zaměrem sloužit jako přechodná struktura určená ke konsolidaci menších útvarů s kybernetickou, vesmírnou a informační misí až do doby, kdy budou schopné fungovat jako samostatné útvary.

- Síly informační podpory (ISF) vznikly reorganizací bývalého Oddělení informatizace Generálního štábu, které se začlenilo do SSF v letech 2017–2019. Oddělení se v rámci SSF přeměnilo v Centrum informační podpory (Information Support Base, ISB, 信息支援基地) a jeho podřízené jednotky. ISF se s největší pravděpodobností zaměří výhradně na „informatizaci“ a „informační podporu“ (tj. usnadňování komunikace), spíše než na ofenzivní a zpravodajské aktivity. Jejím úkolem pravděpodobně bude kybernetická obrana informačních systémů ČLOA, včetně páteřní infrastruktury, správa satelitní komunikace a informační bezpečnost komunikačních systémů.

- Kybernetické síly (CSF) budou pravděpodobně pokračovat ve svém hlavním úkolu, které plnily v rámci SSF. Ten zahrnuje kybernetický průzkum, kybernetickou špionáž, ofenzivní kybernetické operace a operační přípravu bojiště a destruktivní operace na strategické úrovni (včetně nekinetických protisatelitních opatření). Otevřenou otázkou je, zda bude aktivita CSF nadále zahrnovat psychologické operace organizované pod Základnou 311, která se zaměřuje na opatření psychologické války proti Tchaj-wanu.

- Vesmírné síly (ASF) si pravděpodobně zachovají své stávající mise. Ty zahrnují sledování vesmíru z pozemních základen; sledování a řízení satelitů; kosmické starty s vojenskou misí; pilotované kosmické lety; vesmírný zpravodajský průzkum a sledování. Do působnosti ASF spadají i protisatelitní prostředky.

- Bill Bishop soudí, že korupce nebyla hlavní hnací silou změny. Velící důstojník ISF je Bi Yi (毕毅), který byl zástupcem velitele SSF. Li Wei (李伟), který je politickým důstojníkem ISF, působil ve stejné vedoucí funkci i v rámci SSF. Pokud by se tato restrukturalizace týkala především korupčních problémů SSF, tak by jejich dva vysocí důstojníci nebyli jmenováni do velících funkcí v ISF.

Komentář Cybule: Rozpuštění SSF a zřízení tří nových složek je doposud nejvýraznější změnou od generální reorganizace ČLOA v roce 2016. V oblasti kybernetických operací a špionáže bylo tehdejším záměrem dostat pod přísnější kontrolu kyberšpionážní jednotky působící v rámci jednotlivých (a od 2016 zrušených) vojenských oblastí a tehdejšího Třetího oddělení Odboru generálního štábu ČLOA (3/PLA). Kybernetické jednotky ČLOA se do té doby podílely na průmyslové špionáži a byly známy slabou operační bezpečností, což vedlo k řadě věrohodných atribucí kyberšpionážních kampaní konkrétním skupinám v rámci ČLOA. Mezi faktory, které vedly k současné změně bude s velkou pravděpodobností patřit i pozorování úlohy operací v kyberprostoru v probíhajícím konfliktu mezi Ruskem a Ukrajinou.

V blízké budoucnosti bude zajímavé sledovat obsazení vedoucích pozic v CSF a ASF. Slavnostní zahájení činnosti má za sebou zatím jen ISF.

Cisco Adaptive Security Appliance se zařadilo mezi edge zařízení pod náporem čínských kyberšpionážních aktérů

(24.4.2024, Cisco Talos)

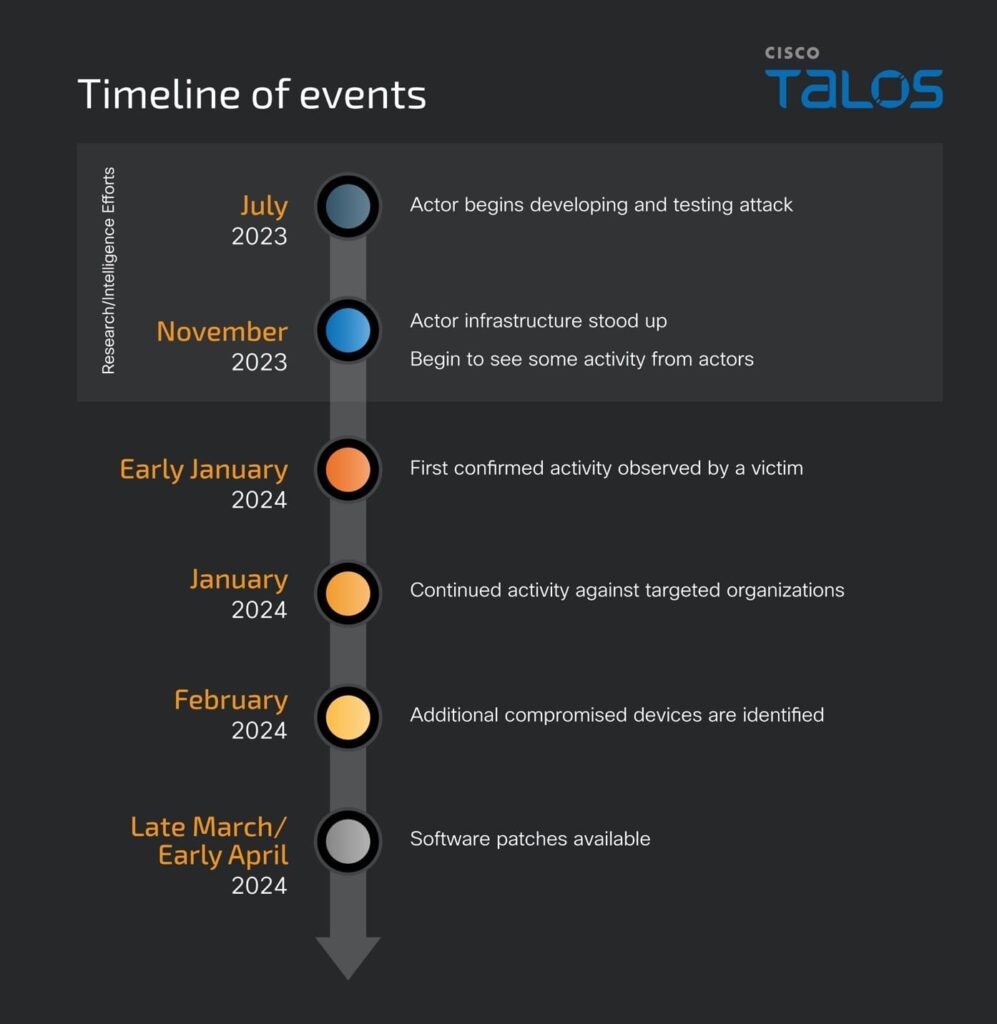

Bezpečnostní analytický tým společnosti Cisco, Cisco Talos Intelligence, publikoval detailní informace o kampani, kterou společnost pojmenovala ArcaneDoor. Kampaň je nejnovějším příkladem aktivity hackerských skupin podporovaných státem, které cílí na edge (perimetrická) síťová zařízení od různých výrobců. Vzhledem k jejich klíčové roli při řízení toku dat do a z chráněných sítí, jsou podobná zařízení vyhledávána útočníky jako vhodné vstupní body pro špionážní útoky.

Časová osa kompromitace zařízení Cisco ASA (Cisco Talos)

Co potřebujete vědět:

- Na možnou kompromitaci upozornil společnost Cisco zákazník, který zaznamenal podezřelou aktivitu. Následné vyšetřování potvrdilo kompromitaci a vedlo k odhalení dvou zranitelností nultého dne: CVE-2024-20353 a CVE-2024-20359. Druhá z nich vyžaduje lokální přístup a administrátorská oprávnění. Prvotní vektor útoku se zatím nepodařilo zjistit, takže není zřejmé, jak útočník získal potřebná oprávněná pro zneužití CVE-2024-20359.

- Útočník nasadil dva backdoory nazvané „Line Runner“ a „Line Dancer“, které byly společně použity k dosažení cílů v kompromitovaném systému, včetně modifikace konfigurace, průzkumu, zachytávání síťového provozu a možného laterálního pohybu v napadeném systému. Oba backdoory byly doposud neznámé.

- Cisco přiřadilo kompromitaci ASA aktérovi UAT4356, identického s aktérem, který společnost Microsoft sleduje jako Storm-1849. Talos Intelligence neučinili atribuci UAT4356 konkrétnímu státu. Storm-1849 je název Microsoftu pro aktéra působícího v Číně, který cílí na veřejné i soukromé organizace se sídlem v Evropě a Severní Americe. Konkrétně má Storm-1849 zájem o cílení na vlády jednotlivých zemí, mezinárodní vládní organizace a globální konzultační firmy.

- Bezpečnostní aktualizace publikována dne 24. dubna 2024.

Komentář Cybule: Útoky proti zařízením Cisco ASA jsou nejnovějším příkladem vlny útoků na síťová zařízení, jejichž úlohou je ochrana perimetru a bezpečný provoz mezi interním systémem a internetem. Během posledních 18 měsíců došlo k řadě kompromitací podobných zařízení aktéry, kteří jsou převážně podporovaní čínskou vládou. Za oběť padla útočníkům opakovaně zařízení od společnosti Ivanti. Jen v letošním roce jde o třetí významný případ kompromitace edge zařízení: Ivanti Connect Secure a Policy Secure, Palo Alto Global Secure a nyní Cisco ASA. Významným problémem v případě kampaně ArcaneDoor je skutečnost, že Cisco nedokázalo určit prvotní vektor útoku. Nelze proto zcela vyloučit, že zranitelné nejsou jen zařízení ASA. Útočník tak může například disponovat dosud nezjištěnou zranitelností nultého dne v jiném produktu Cisco. Nejednalo by se o zcela neobvyklý případ. Společnost Mandiant vyšetřovala případ kompromitace virtualizační technologie VMware ESXi, kde byla prvotní kompromitace virtualizačního prostředí VMware rovněž neznámá. Teprve podrobnější vyšetřování incidentu pomohlo odhalit, že prvotní kompromitace přišla skrze doposud neodhalenou zaranitlenost nultého dne v softwaru VMware vCenter.

V útoku na ukrajinské cíle byla použita 7 let stará zranitelnost v Microsoft Office

(25.4.2024, Deep Institute Threat Lab)

Kampaň zaměřená na ukrajinské cíle, kterou odhalila společnost Deep Instinct Threat Lab, využila sedm let starou zranitelnost CVE-2017-8570 jako primární vektor útoku pro nasazení nástroje Cobalt Strike. V tuto chvíli není možné přiřadit tento kybernetický útok žádnému známému aktérovi kybernetických hrozeb a není možné vyloučit, že se jednalo o legitimní penetrační testování externím red teamem.

Co potřebujete vědět:

- Škodlivý soubor ve formátu PPSX byl nahrán na Virus Total z Ukrajiny na konci roku 2023.

- Dle názvu souboru „signal-2023-12-160512.ppsx“, je vysoce pravděpodobné, že soubor byl sdílen přes aplikaci Signal.

- Nicméně je možné, že mohl být oběti zaslán i prostřednictvím jiné aplikace.

- Soubor PPSX (Power Point Slideshow) je starým návodem pro vojenské tanky americké výroby.

- Soubor PPSX obsahuje vzdálené spojení s externím OLE objektem.

- Použití předpony „script“ před URL, vloženém v externím objektu, naznačuje zneužití CVE-2017-8570.

- Dropper, HTML soubor obsahující JavaScript, je zodpovědný za persistenci, dekodování a uložení vloženého paylodu na disk.

- Script „widget_iframe.617766616773726468746672726a6834.html je hostovaný na doméně “weavesilk[.]space“. Ta je hostována u ruského poskytovatele VPS VDsina.ru.

- Payload je maskován jako soubor Cisco AnyConnect VPN „C:\Users\\AppData\Roaming\Cisco\AnyConnect\vpn.sessings“, který načte Cobalt Strike Beacon do paměti a čeká na instrukce od C2 serveru, jenž je spojený s doménou petapixel[.]fun, hostovanou v Polsku.

- Cobalt Strike Beacon je nástroj pro penetrační testování, nicméně v tomto případě byla použita cracknutá verze. Zatímco se nedá zcela vyloučit legitimní důvod pro použití nástroje, pravděpodobnější je škodlivá aktivita. Cobalt Strike je mezi aktéry kybernetickách hrozeb velmi oblíbený nástroj.

Komentář Cybule: Ačkoli kybernetický útok nebyl ztotožněn s konkrétním kybernetickým aktérem, návnada zahrnovala vojenský obsah, což naznačuje, že útočník cílil na ukrajinský vojenský personál; je tedy pravděpodobné, že útok bude spojen spíše se státem sponzorovanou skupinou, než s penetračním testem. Zajímavé je zneužití sedm let staré zranitelnosti. Pro útočníka to může být lákavá možnost, protože starší zranitelnosti, včetně CVE-2017-8570, mohou být v době útoku odstraněny z aktuální antivirové databáze, aby uvolnily místo novějším, relevantnějším hrozbám. Platí také, že starší zranitelnosti, které nejsou aktivně zneužívány, nemusí být pro antivirové programy prioritou, a aktivita útočníků není detekována na úrovni antivirové ochrany.