Nové Cybuloviny přináší mezinárodní zásah proti ransomwarové skupině 8Base, na kterém se podílela i Policie České republiky. Dále se podíváme na rizika, které představuje LLM nástroj DeepSeek pro uživatele iOS. Závěrečné téma se zaměří na rizika spojená s najímáním vzdálených IT zaměstnanců, které severokorejští útočníci využívají k infiltraci zahraničních společnosti.

Příjemné čtení!

Tým Cybule

Obsah:

- 8Base ransomware: Mezinárodní zásah vedl k zadržení čtyř podezřelých

- Kritické bezpečnostní zranitelnosti v mobilní aplikaci DeepSeek pro iOS: Únik citlivých dat a zneužití AI

- KLDR využívá IT pracovníky ke krádeži citlivých informací

8Base ransomware: Mezinárodní zásah vedl k zadržení čtyř podezřelých

(10.2.2025, TheRecord)

Thajské úřady zadržely dne 10. února čtyři osoby podezřelé z provozování ransomwarové skupiny 8Base. Současně byla zrušena jejich leak site a nahrazena oznámením Europolu a mezinárodních partnerů, včetně Policie ČR, o zajištění webu. Tento zásah je dalším úspěchem v globálním boji proti ransomwarovým gangům, který v posledních letech přináší hmatatelné výsledky.

Zabavená webová stránka ransomwarové skupiny 8Base (DoJ)

Co potřebujete vědět:

- Webová stránka ransomwarové skupiny 8Base byla zajištěna mezinárodními bezpečnostními složkami. Na operaci se podílely orgány činné v trestním řízení z Belgie, USA, Velké Británie, Španělska, Thajska, Singapuru, Rumunska a České republiky. Oznámení učinila Bavorská státní kriminální policie.

- V rámci operace PHOBOS AETOR byli v thajském Phuketu zatčeni čtyři podezřelí, dvě ženy a dva muži. Jsou obviněni z vydírání a praní špinavých peněz prostřednictvím ransomwarových útoků, které zasáhly více než 1 000 obětí po celém světě, včetně 17 švýcarských společností.

- V souvislosti s operací PHOBOS AETOR Spojené státy obvinily osoby spojené s operací PHOBOS/8Base a platformou „Affiliate 2803“. V žalobách Ministerstva spravedlnosti jsou jmenovitě popsány aktivity skupiny od roku 2019 do současnosti.

- Skupina 8Base byla poprvé identifikována v roce 2023, ale její činnost je spojována s předchozími ransomwarovými operacemi, které sahají až do roku 2022, včetně ransomwarových aktivit Phobosu a RansomHouse. Postupně vylepšovala své škodlivé kódy a techniky útoku.

- Kampaně ransomwaru 8Base cílily na různé průmyslové sektory, včetně financí, výroby, IT a zdravotnictví. Nejvíce obětí bylo dosud hlášeno ve Spojených státech a Brazílii. Metody počátečního přístupu se lišily, přičemž byly zaznamenány případy doručení prostřednictvím phishingových e-mailů nebo využití initial access brokerů (IAB). Tento ransomware byl rovněž nasazen jako druhotný payload v kampani známé jako SmokeLoader.

- Ransomware 8Base funguje tak, že zašifruje soubory na lokálních i síťových discích pomocí AES-256 v CBC režimu a přidá k nim příponu .8base, často doplněnou o ID oběti a e-mail útočníka. K zajištění efektivity útoku vypíná firewall Windows Defenderu, odstraňuje Volume Shadow Copies (VSS) a upravuje bootovací systém pomocí BCDEDIT.EXE, čímž znemožňuje využití režimu obnovy. Perzistence je zajištěna vytvořením záznamů v registru a umístěním spustitelných souborů do složky Windows Startup. Výkupné je zanecháno ve složkách se zašifrovanými daty ve formě .TXT a .HTA souborů.

Komentář Cybule: Zásah proti skupině 8Base je nejnovějším příkladem úspěšné mezinárodní spolupráce bezpečnostních složek v boji proti ransomwarovým skupinám. Průzkumy naznačují, že tyto koordinované operace vedly k 35% meziročnímu poklesu plateb výkupného, což zároveň potvrzuje efektivitu společného postupu. Přesto všechno ransomware zůstává jednou z nejvýnosnějších forem kyberkriminality. Skupiny jako 8Base se dokáží rychle adaptovat a investovat do vývoje nových sofistikovaných útoků. Proto je klíčové, aby úsilí v oblasti prevence a mezinárodního vymáhání pokračovat i nadále.

Kritické bezpečnostní zranitelnosti v mobilní aplikaci DeepSeek pro iOS: Únik citlivých dat a zneužití AI

(06.02.2025, NowSecure)

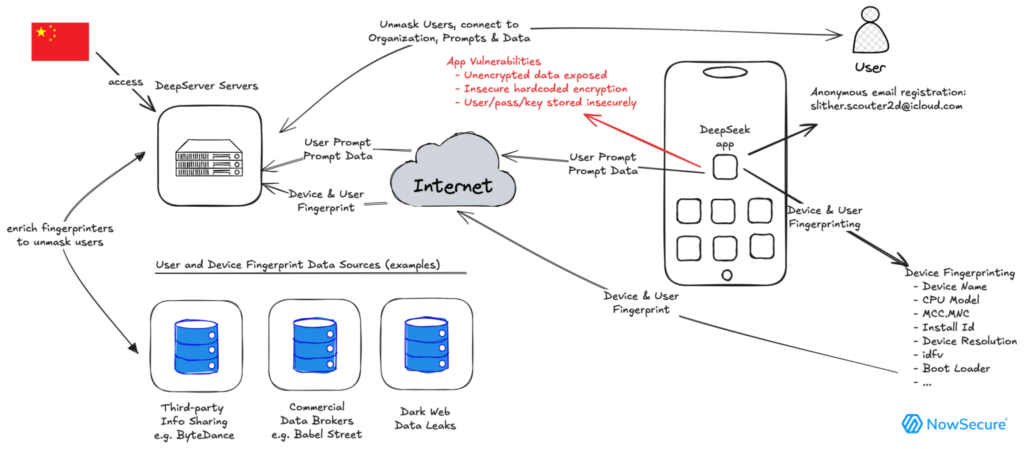

Nový audit mobilní aplikace DeepSeek pro operační systém iOS společnosti Apple, který provedla společnost NowSecure, odhalil závažné bezpečnostní nedostatky, zejména pokud jde o odesílání citlivých údajů bez šifrování. Tato zjištění vyvolávají obavy nejen z ochrany údajů, ale také z možného zneužití umělé inteligence k nezákonným účelům.

Shromažďování dat (NowSecure)

Co potřebujete vědět:

- Aplikace DeepSeek odesílá citlivé údaje, včetně registračních údajů a informací o zařízení, přes internet bez šifrování, což představuje riziko odposlechu a neoprávněné manipulace. Aplikace používá nezabezpečený symetrický šifrovací algoritmus (3DES) s pevným klíčem a opakovaným použitím inicializačních vektorů, což představuje vážné bezpečnostní riziko.

- Aplikace globálně deaktivuje funkci App Transport Security (ATS), což umožňuje odesílání citlivých dat přes nezabezpečené kanály HTTP, a to i v prostředí, které by normálně chránilo data pomocí šifrování TLS.

- Data jsou odesílána na servery spravované platformou Volcano Engine, která patří čínské společnosti ByteDance, která je známá jako provozovatel TikToku.

- DeepSeek je čím dál více používán k vytváření nástrojů pro krádeže informací, vytváření necenzurovaného obsahu a distribuci spamu.

- DeepSeek webové stránky odesílají informace o přihlašovacích údajích do China Mobile, což zvyšuje obavy o soukromí uživatelů, zejména v zemích jako USA, které mají zakázáno používat DeepSeek na vládních zařízeních. Stojí za zmínku, že i několik zemí, včetně Austrálie, Itálie, Nizozemska, Tchaj-wanu a Jižní Koreje a vládní agentur v Indii a Spojených státech, například Kongres, NASA, námořnictvo, Pentagon a Texas, zavedly zákaz používání služby DeepSeek ve vládních zařízeních.

Komentář Cybule: Bezpečnostní problémy, které byly nalezeny v aplikaci DeepSeek, ukazují na zásadní nedostatky v ochraně soukromí a šifrování. Tyto chyby nejen že vystavují uživatele riziku kybernetických útoků, ale rovněž mohou vést k nelegálnímu využívání umělé inteligence pro zločinecké účely.

KLDR využívá IT pracovníky ke krádeži citlivých informací

(13.2.2025, Recorded Future)

Severní Korea využívá trendu práce na dálku k manipulaci náboru pracovníků v oblasti informačních technologií (IT) s cílem generovat finanční zisk pro režim. Severokorejští IT pracovníci pronikají do mezinárodních společností a získávají pozice na dálku pod falešnou identitou. Studie společnosti Recorded Future se zaměřuje na část škodlivých IT pracovníků, která je napojena na špionážního aktéra PurpleBravo (dříve Threat Activity Group 120, TAG-120). Zároveň odhaluje síť krycích společností, kterou označuje jako TAG-121, které se tváří jako legitimní IT firmy se sídlem v Číně.

Diamond model pro PurpleBravo (Recorded Future)

Co potřebujete vědět:

- V období od října do listopadu 2024 se skupina PurpleBravo zaměřila na nejméně tři subjekty působící v kryptoměnách: společnost zajišťující likviditu trhu, internetové kasino a firmu specializující se na vývoj softwaru.

- PurpleBravo používá Astrill VPN ke správě svých C2 serverů a bylo zjištěno, že zveřejňuje pracovní nabídky na náborových webech, Telegramu a GitHubu.

- Nejméně sedm severokorejských krycích společností působí v Číně a paroduje legitimní IT firmy v různých zemích. Mezi krycí firmy patří Shenyang Pengzhou Trading (沈阳蓬舟贸易有限公司), Shenyang Di Di Technology LTD (沈阳蒂迪科技有限公司), Deep Sea Luc Co. Limited (深海露斯有限公司) a Hi-solution E-commerce LTD (沈阳海萨露深电子商务有限公司).

- Americké ministerstvo spravedlnosti obžalovalo v lednu 2025 dva severokorejské občany a tři zprostředkovatele (dva občany USA a jednoho občana Mexika) za podvod s prací na dálku. Podvodní IT zaměstnanci získali zaměstnání v nejméně 64 amerických společností a vygenerovali více než 866 000 dolarů pro režim, která byly vypraní přes účet u nejmenované čínské banky.

- Sankce OSN uvalené na KLDR zakázaly zaměstnávání občanů KLDR v zahraníčí, protože režim jejich mzdy využíval k financování vojenského jaderného programu. Sankce jsou však běžně obcházeny. V některých případech čínské společnosti v zemích iniciativy Pásu a stezky zaměstnávají severokorejské pracovníky a zároveň jim nařizují, aby tvrdili, že jsou čínskými občany, čímž zneužívají místní nevědomost nebo rasové stereotypy. Hostitelské země mohou navíc obcházet omezení vydáváním studentských nebo stážistických víz namísto pracovních víz.

Komentář Cybule: Najímání severokorejských IT zaměstnanců, kteří se vydávají za občany jiných zemí, s cílem získat finančně vysoce hodnocené zaměstnání, je jedním z prostředků obcházení sankcí uvalených na KLDR. Kromě reputačního rizika obcházení mezinárodních sankcí, čelí zaměstnavatelé i rostoucímu riziku škodlivých insiderů, kteří na firemních systémech umístí malware a usilují o krádež tajných informací.